Планирование и развертывание exchange serverplanning and deployment for exchange server

Содержание:

- Этап 1. Расширение схемы Active DirectoryStep 1: Extend the Active Directory schema

- РекомендацииConsiderations

- Как защититься от атак на MS Exchange?

- Поддерживаемые браузерыSupported browsers

- 2021

- 2012

- Подключение к Exchange Online PowerShell с использованием современной проверки подлинности или без нее

- Высокая степень интеграции в инфраструктуру

- Создание профиля сервера электронной почты

- Опыт нового центра администрирования Exchange центра администрированияExperience the new Exchange admin center

Этап 1. Расширение схемы Active DirectoryStep 1: Extend the Active Directory schema

Совет

Если в вашей организации нет отдельной команды людей, которая управляет схемой Active Directory, вы можете пропустить этот этап и сразу перейти к разделу . Если вы не расширите схему на этом этапе, команда /PrepareAd на этапе 2 автоматически сделает это. Если вы пропустите этот этап, требования все равно будут применяться к этапу 2.If you don’t have a separate team that manages your Active Directory schema, you can skip this step and go directly to . If you don’t extend the schema in this step, the /PrepareAd command in Step 2 will automatically extend the schema for you. If you skip this step, the requirements will also apply to Step 2.

При расширении схемы Active Directory для Exchange действуют следующие требования:When you extend the Active Directory schema for Exchange, the following requirements apply:

-

Ваша учетная запись должна состоять в группах безопасности «Администраторы схемы» и «Администраторы предприятия». Если у вас несколько лесов Active Directory, убедитесь, что выполнен вход в нужный лес.Your account needs to be a member of the Schema Admins and Enterprise Admins security groups. If you have multiple Active Directory forests, make sure you’re logged into the right one.

-

Компьютер должен находиться на том же домене и на том же сайте Active Directory, что и хозяин схемы.The computer needs to be a member of the same Active Directory domain and site as the schema master.

-

Если используется параметр /DomainController:<DomainControllerFQDN>, необходимо указать контроллер домена, являющийся хозяином схемы.If you use the /DomainController:<DomainControllerFQDN> switch, you need to specify the domain controller that’s the schema master.

-

Единственные поддерживаемые способы расширения схемы для Exchange — использовать программу Setup.exe с параметрами /PrepareSchema и /PrepareAD или мастер установки Exchange. Другие способы расширения схемы не поддерживаются.The only supported way to extend the schema for Exchange is to use Setup.exe with /PrepareSchema, /PrepareAD, or the Exchange Setup wizard. Other ways of extending the schema aren’t supported.

Чтобы расширить схему для Exchange, выполните следующую команду в окне командной строки Windows:To extend the schema for Exchange, run the following command in a Windows Command Prompt window:

Например, если установочные файлы Exchange доступны на диске E:, выполните следующую команду:For example, if the Exchange installation files are available on drive E:, run the following command:

Примечание

При выполнении этой команды осуществляется проверка необходимых компонентов, которая покажет, какие из них отсутствуют.When you run this command, a prerequisite check is performed that will tell you which requirements are missing.

Когда программа установки завершит расширение схемы, вам нужно будет подождать, пока Active Directory реплицирует изменения на все контроллеры доменов. Чтобы проверить ход выполнения репликации, вы можете использовать инструмент в Windows Server. Дополнительные сведения об использовании инструмента см. в статье Repadmin.After Setup finishes extending the schema, you’ll need to wait while Active Directory replicates the changes to all of your domain controllers before you proceed. To check the progress of the replication, you can use the tool in Windows Server. For more information about how to use the tool, see Repadmin.

РекомендацииConsiderations

Прежде чем импортировать PST-файлы в почтовые ящики или экспортировать почтовые ящики в PST-файлы, изучите указанные ниже проблемы.Before you import .pst files to mailboxes, or export mailboxes to .pst files, consider these issues:

-

Необходимо использовать сетевую обойму UNC ( \ <Server> \ <Share> \ или \ <LocalServerName> \c$ ) .You need to use a UNC network share (\ <Server>\ <Share> \ or \ <LocalServerName> \c$). Группе безопасности доверенной подсистемы Exchange необходимы разрешения на доступ к сетевой папке (разрешение на чтение для операций импорта, и разрешение на чтение и запись для операций экспорта).The Exchange Trusted Subsystem security group requires permissions to the network share (Read for imports, Read/Write for exports). Если у сетевой папки нет этих разрешений, то когда вы попытаетесь импортировать или экспортировать PST-файлы, возникнет ошибка.If the share doesn’t have these permissions, you’ll get errors when you try to import or export .pst files.

-

Мы рекомендуем вам не пытаться импортировать или экспортировать PST-файлы размером более 50 гигабайтов (ГБ), так как 50 ГБ это максимальный размер PST-файлов, поддерживаемый текущими версиями Outlook. Вы можете экспортировать почтовые ящики размером более 50 ГБ в PST-файлы, используя несколько запросов на экспорт, включающих или исключающих определенные папки, либо с помощью фильтра содержимого.We recommend that you don’t try to import or export .pst files that are larger than 50 gigabytes (GB), because 50 GB is the maximum .pst file size that’s supported by current versions of Outlook. You can export mailboxes that are larger than 50 GB to .pst files by using multiple export requests that include or exclude specific folders, or by using a content filter.

-

На выполнение этих операций может потребоваться несколько часов в зависимости от размера PST-файлов или почтовых ящиков, доступной полосы пропускания сети и регулирования службы репликации почтовых ящиков.The operations may take several hours depending on the size of the .pst files or mailboxes, the available network bandwidth, and MRS throttling.

-

Вам не удается импортировать PST-файлы в общедоступные папки.You can’t import .pst files to public folders.

Как защититься от атак на MS Exchange?

- Первым делом — поставить патч. Если в вашей компании по каким-то причинам невозможно обновиться срочно, то Microsoft предлагает несколько обходных решений.

- Эксперты Microsoft говорят, что начальную фазу атаки можно остановить, запретив недоверенный доступ к серверу Exchange через порт 443 или в целом ограничив подключения извне корпоративной сети. Однако это не поможет, если злоумышленники уже находятся внутри вашего периметра или если им удастся убедить пользователя с правами администратора запустить вредоносный файл.

- Решение класса Endpoint Detection and Response (если у вас есть внутренние эксперты) или внешние специалисты сервисов типа Managed Detection and Response могут обнаружить подобное вредоносное поведение в сети.

- Всегда помните, что каждый компьютер, подключенный к Интернету, будь то сервер или рабочая станция, нуждается в надежном решении, способном предотвращать эксплуатацию уязвимостей и имеющем систему проактивного обнаружения вредоносного поведения.

Поддерживаемые браузерыSupported browsers

Для достижения лучших результатов с EAC, используйте одну из комбинаций операционной системы и браузера с пометкой «Расширенная версия».For the best experience with the EAC, use one of the operating system and browser combinations labeled «Premium».

Примечание

Комбинации операционных систем и браузеров, не перечисленные в этой таблице, не поддерживаются.Other operating system and browser combinations not listed in the table are unsupported, including touch.

-

Premium: Все функциональные функции поддерживаются и полностью протестированы.Premium:: All functional features are supported and fully tested.

-

Поддерживается.. Имеет ту же функциональную поддержку функций, что и премиум.Supported:: Has same functional feature support as premium. Тем не менее, в поддерживаемых браузерах будут отсутствовать функции, не поддерживаемые комбинацией браузера и операционной системы.However, supported browsers will be missing features that the browser and operating system combination doesn’t support.

-

Unsupported:. Браузер и операционная система не поддерживается и не тестирована.Unsupported:: The browser and operating system isn’t supported or tested.

|

Веб-браузерWeb Browser |

Windows XP и Windows Server 2003Windows XP and Windows Server 2003 |

Windows VistaWindows Vista |

Windows 7 и Windows Server 2008Windows 7 and Windows Server 2008 |

Windows 8 и Windows Server 2012Windows 8 and Windows Server 2012 |

Mac OSXMac OSX |

LinuxLinux |

|

Internet Explorer 8Internet Explorer 8 |

ПоддерживаетсяSupported |

ПоддерживаетсяSupported |

Расширенная версияPremium |

Не поддерживаетсяUnsupported |

Не поддерживаетсяUnsupported |

Не поддерживаетсяUnsupported |

|

Internet Explorer 9Internet Explorer 9 |

Не поддерживаетсяUnsupported |

ПоддерживаетсяSupported |

Расширенная версияPremium |

Не поддерживаетсяUnsupported |

Не поддерживаетсяUnsupported |

Не поддерживаетсяUnsupported |

|

Internet Explorer 10 или более поздняя версияInternet Explorer 10 or later |

Не поддерживаетсяUnsupported |

ПоддерживаетсяSupported |

Расширенная версияPremium |

Расширенная версияPremium |

Не поддерживаетсяUnsupported |

Не поддерживаетсяUnsupported |

|

Firefox 11 или более поздняя версияFirefox 11 or later |

ПоддерживаетсяSupported |

ПоддерживаетсяSupported |

Расширенная версияPremium |

Расширенная версияPremium |

Расширенная версияPremium |

ПоддерживаетсяSupported |

|

Safari 5,1 или более поздняя версияSafari 5.1 or later |

Не поддерживаетсяUnsupported |

Не поддерживаетсяUnsupported |

Не поддерживаетсяUnsupported |

Не поддерживаетсяUnsupported |

Расширенная версияPremium |

Не поддерживаетсяUnsupported |

|

Chrome 18 или более поздней версииChrome 18 or later |

ПоддерживаетсяSupported |

ПоддерживаетсяSupported |

Расширенная версияPremium |

Расширенная версияPremium |

Расширенная версияPremium |

Не поддерживаетсяUnsupported |

2021

ФБР разрешили взламывать серверы Microsoft Exchange для устранения уязвимостей

В середине апреля 2021 года суд США санкционировал удаленное вмешательство ФБР в работу сотен американских серверов для устранения последствий хакерской атаки на Microsoft Exchange Server.

В марте 2021 года Microsoft обнаружила хакерские атаки, проводимые группировкой Hafnium. Четыре уязвимости в программе Microsoft Exchange Server позволили злоумышленникам проникнуть на сервера и похитить конфиденциальные данные. Microsoft удалось устранить уязвимости, но выпущенные компанией патчи не убрали бэкдоры на тех серверах, которые были взломаны хакерами. В результате другие хакерские группировки начали использовать уязвимые сервера, чтобы внедрять в них вирусы-вымогатели.

Количество зараженных серверов снижалось по мере установки исправлений. Но сотни серверов Exchange долгое время оставались уязвимыми, поскольку эти бэкдоры трудно найти и устранить, говорится в заявлении Министерства юстиции США. Ситуация могла стать критической, поэтому суд города Хьюстон разрешил ФБР удаленно подключиться к сотням американских серверов, чтобы вручную удалить оставшиеся от хакеров веб-оболочки.

ФБР разрешили взламывать серверы Microsoft Exchange для устранения уязвимостей

ФБР разрешили взламывать серверы Microsoft Exchange для устранения уязвимостей

| В ходе сегодняшней операции были удалены веб-оболочки, которые могли быть использованы для установления постоянного неавторизованного доступа к сетям США, — сообщил представитель Министерства юстиции США. |

Он также заявил, что в ходе операции спецслужба удалила только бэкдоры, но не стала исправлять уязвимости, используемые хакерами, и не удаляла оставшееся вредоносное ПО.

Считается, что это первый известный случай, когда ФБР эффективно вмешалось в работу частных серверов для устранения последствий кибератак. В 2016 году Верховный суд разрешил судьям США выдавать ордера на обыск и изъятие за пределами своего округа. В то время критики выступили против этого шага, опасаясь, что ФБР может обратиться в дружественный суд с просьбой разрешить кибероперации в любой точке мира.

Взлом 60 тыс. компаний из-за уязвимости в Microsoft Exchange Server

В марте 2021 года стало известно о взломе компьютерных систем не менее 60 тыс. компаний в разных странах из-за уязвимости в программном обеспечении Microsoft Exchange Server.

Как сообщает Bloomberg со ссылкой на бывшего высокопоставленного чиновника в правительстве США, большинство пострадавших — представители малого и среднего бизнеса. По словам собеседника информагентства, хакеры уже развернули широкую сеть зараженных компьютеров к тому моменту, когда Microsoft работала над устранением последствий атаки.

Взломано 60 тыс. компаний по всему миру из-за уязвимости в ПО Microsoft Exchange Server

Взломано 60 тыс. компаний по всему миру из-за уязвимости в ПО Microsoft Exchange Server

О кибернападении на Exchange Server компания Microsoft сообщила в начале марта 2021 года. Она обвинила в атаке хакерскую группировку Hafnium, за которой, по мнению Microsoft, стоят власти Китае. Тогда американская корпорация воздержалась от раскрытия деталей инцидента и лишь отметила, что злоумышленники пытались получить информацию от исследователей инфекционных заболеваний, юридических фирм, вузов, неправительственных учреждений, аналитических центров и ряда других организаций.

В компании уточнили, что хакеры получили доступ к серверу с помощью украденных паролей или уязвимостей в работе программного обеспечения, о которых ранее не было известно.

2 марта 2021 года Microsoft выпустила экстренное обновление для Exchange Server, которое должно исправить уязвимость. Однако к 5 марта его установили только 10% скомпрометированных организаций, и, как утверждает Reuters, взломы продолжились.

Представитель властей США сообщил 7 марта 2021 года Bloomberg, что на всех уровнях американского правительства принимаются меры с целью «оценить и устранить последствия» действий хакеров.

| Угроза сохраняется и развивается, и мы призываем операторов интернет-сетей относиться к ней со всей серьезностью, – приводит издание слова неназванного представителя Белого дома. |

2012

Microsoft Exchange 2013

На июль 2012 года усовершенствования Microsoft Exchange 2013 включают улучшенные возможности расширения функций, а также поддержку командных почтовых ящиков для интеграции с порталами SharePoint. В рамках поддержки автономного режима в web-клиенте OWA, пользователи теперь могут автоматически синхронизировать письма и действия с сервером, как только подключение к сети будет вновь доступно. Почтовые ящики для групп и сайтов позволяют работать с письмами Exchange и документами SharePoint как с единым массивом информации.

Модуль Outlook Web App (OWA) теперь предлагает три разных режима интерфейса, оптимизированных для ПК, планшетов и телефонов. Заказчики могут дорабатывать внешний вид стандартного Outlook и модуля OWA за счет интеграции собственных приложений в магазин расширений для Office – Office Store. Для создания расширений компания Microsoft рекомендует использовать свой новый инструмент Napa и/или HTML5.

Прежняя консоль Exchange Management Console заменена web-интерфейсом EAC (Exchange Administrative Center). Кроме того, разработчики сообщают о поддержке дисков емкостью до 8 Тб и нескольких баз данных на каждом диске за счет их группировки с помощью новой технологии DAG (Data Availability Group). В новой версии Exchange реализована встроенная базовая защита от вредоносного ПО – ее параметры регулируются через консоль EAC. Эту базовую защиту можно отключать, заменять или комбинировать с дополнительными платными сервисами, например, Exchange Online Protection для многоуровневой защиты.

Новые функции предотвращения утечки данных помогают определять и защищать конфиденциальную информацию. Политики охраны персональных и секретных данных опираются на законодательные стандарты, включая PII и PCI. Кроме того, в Outlook 2013 теперь есть предупреждения о потенциальном нарушении политик, если пользователь попробует передать во внешнюю среду важную информацию. Кроме того, поддерживается единое обследование сетевых ресурсов в режиме eDiscovery для всех серверов Exchange, SharePoint и Lync через общий интерфейс.

Число ролей сервера сокращено до двух: сервер клиентского доступа Client Access Server и сервер почты Mailbox Server. Поисковый механизм FAST Search теперь встроен в управляемое хранилище Exchange 2013, обеспечивая эффективное индексирование серверов Microsoft и быстрый поиск данных. Процедуры хранения сообщений в управляемом хранилище Managed Store полностью написаны на языке C#

Кроме того, огромное внимание уделено интеграции с другими серверными платформами Microsoft.

Сертификация Exchange Server 2010 с SP1 и System Center Service Manager 2010 с SP1

2 апреля 2012 года компания Майкрософт, ФГУП «Предприятие по поставкам продукции Управления делами Президента РФ» и ООО «Сертифицированные информационные системы» объявили о сертификации Федеральной службой по техническому и экспортному контролю (ФСТЭК России) новых продуктов Майкрософт – сервера почтовых сообщений Exchange Server 2010 с Service Pack 1 (SP1) и сервера управления информационной структурой System Center Service Manager 2010 с Service Pack 1 (SP1).

Как указано в сертификатах на Exchange Server 2010 c SP1 (№2553 от 26.01.2012) и System Center Service Manager 2010 с SP1 (№2555 от 26.01.2012), эти продукты корпорации Майкрософт являются программными средствами общего назначения со встроенными средствами защиты от несанкционированного доступа к информации, не содержащей сведений, составляющих государственную тайну, и могут использоваться при создании автоматизированных систем до класса защищенности 1Г включительно и при создании информационных систем персональных данных до 2 класса включительно.

Объектом сертификации стали не только сами продукты, но также система учета и распространения сертифицированных обновлений, организованная для данных продуктов ФГУП «Предприятие по поставкам продукции Управления делами Президента РФ» и ООО «Сертифицированные информационные системы». Это означает, что заказчики смогут получать любое количество необходимых им сертифицированных продуктов в течение всего срока действия сертификата. Кроме этого, покупатели сертифицированных версий продуктов будут получать сертифицированные обновления, что позволит им постоянно соответствовать требованиям российского законодательства.

Подключение к Exchange Online PowerShell с использованием современной проверки подлинности или без нее

Эти инструкции по подключению используют современную проверку подлинности и работают с многофакторной проверкой подлинности (MFA) или без нее.

Другие методы входа, доступные в PowerShell 7, см. в разделе далее в этой статье.

-

В окне PowerShell загрузите модуль EXO V2, выполнив следующую команду:

Примечания.

- Если , предыдущая команда будет действовать как написанная.

- Возможно, вы сможете пропустить этот шаг и запустить Connect-ExchangeOnline без предварительной загрузки модуля.

-

В команде, которую вам нужно выполнить, используется следующий синтаксис:

- <UPN> — ваша учетная запись в формате имени субъекта-пользователя (например, ).

- Если вы используете параметр ExchangeEnvironmentName, вам не требуется применять параметры ConnectionUri или AzureADAuthorizationEndPointUrl. Дополнительные сведения см. в описаниях параметров в статье Connect-ExchangeOnline.

- В параметре DelegatedOrganization указывается организация клиента, которой вы хотите управлять в качестве авторизованного партнера корпорации Майкрософт. Дополнительные сведения см. в разделе Партнеры.

- Если вы находитесь за прокси-сервером, сначала выполните следующую команду: , где <Value> равно , или . Затем используйте параметр PSSessionOption со значением . Дополнительные сведения см. в статье New-PSSessionOption.

- Часто можно опустить параметр UserPrincipalName на следующем шаге, чтобы ввести имя пользователя и пароль после выполнения команды Connect-ExchangeOnline. Если это не сработает, необходимо использовать параметр UserPrincipalName.

- Если вы не используете многофакторную проверку подлинности, часто можно использовать параметр Credential вместо параметра UserPrincipalName. Сначала запустите команду , введите имя пользователя и пароль, а затем используйте имя переменной для параметра Credential (). Если это не сработает, необходимо использовать параметр UserPrincipalName.

В этом примере выполняется подключение к Exchange Online PowerShell в организации Microsoft 365 или Microsoft 365 GCC:

В этом примере выполняется подключение к Exchange Online PowerShell в организации Office 365 Germany:

В этом примере выполняется подключение к Exchange Online PowerShell в организации Microsoft GCC High:

В этом примере выполняется подключение к Exchange Online PowerShell в организации Microsoft 365 DoD:

В этом примере выполняется подключение к Exchange Online PowerShell для управления другим клиентом:

-

В открывшемся окне входа введите пароль и нажмите кнопку Войти.

-

Только многофакторная проверка подлинности: Код проверки создается и отправляется на основе варианта ответа, настроенного для вашей учетной записи (например, текстовое сообщение или приложение Microsoft Authenticator на вашем устройстве).

В открывшемся окне введите код проверки и нажмите кнопку Подтвердить.

Дополнительные сведения о синтаксисе и параметрах см. в статье Connect-ExchangeOnline.

Примечание

По завершении настройки отключите удаленный сеанс PowerShell. Если закрыть окно PowerShell, не выполнив отключение сеанса, можно исчерпать лимит доступных удаленных сеансов PowerShell. К тому же, придется дождаться завершения сеанса. Чтобы отключить удаленный сеанс PowerShell, выполните следующую команду.

Высокая степень интеграции в инфраструктуру

Exchange Server 2016 — это высокоинтегрированная платформа для коммуникаций. И если ИТ-инфраструктура вашей компании построена на программном обеспечении Microsoft, то вы получите максимальные преимущества, максимальную безопасность и наибольшую лёгкость в управлении. Exchange полностью опирается на службу каталогов (домен) Active Directory, вам не придётся по 2 раза заводить пользователей в домене и на почтовом сервере отдельно. Системным администраторам не придётся настраивать рабочие станции пользователей, Outlook 2013 и Outlook 2016 сами подключатся к серверу Exchange и настроятся автоматически при помощи служб автообнаружения. Exchange Server 2016 интегрируется с Forefront Threat Management Gateway 2013 (ранее называвшийся ISA Server), обеспечивая наивысший уровень защищённости от внешних угроз. Exchange интегрируется с такими продуктами, как Microsoft CRM и SharePoint, а объединение Microsoft Exchange Server и Microsoft Office Communications Server представляет собой мощное решение для объединенных коммуникаций (Unified Communications).

Создание профиля сервера электронной почты

-

В центре администрирования Microsoft Power Platform выберите среду.

-

Выберите Параметры > Электронная почта > Профили сервера.

-

Выберите Создать > Exchange Server (гибридный).

-

Для профиля сервера электронной почты Exchange укажите следующие данные:

Поля Описание Общие сведения Имя Укажите понятное имя профиля. Описание Введите краткое описание предназначения сервера электронной почты. Автообнаружение расположения сервера Выберите Да (рекомендуется), если необходимо использовать службу автоматического обнаружения, чтобы определить расположение сервера. При выборе варианта Нет расположение сервера электронной почты необходимо указать вручную. Расположение сервера входящих и исходящих сообщений Если выбран вариант Нет в поле Автообнаружение расположения сервера, введите URL-адрес в поля Расположение сервера входящих сообщений и Расположение сервера исходящих сообщений: Учетные данные Проверка подлинности с помощью олицетворения Введите учетные данные для учетной записи службы Exchange, которой предоставлена роль ApplicationImpersonation. Имя пользователя Введите имя пользователя для учетной записи службы Exchange. Пароль Введите пароль для учетной записи службы Exchange. Дополнительно Дополнительные параметры Обрабатывать сообщения электронной почты от Выберите дату и время. Электронная почта, полученная после этих даты и времени, будет обрабатываться синхронизацией на стороне сервера для всех почтовых ящиков, связанных с данным профилем. Если задать значение, которое предшествует текущей дате, то изменение будет применено ко всем вновь связанным почтовым ящикам, и из них будут получены ранее обработанные сообщения электронной почты. Минимальный интервал опроса в минутах Введите минимальный интервал опроса в минутах для почтовых ящиков, связанных с этим профилем сервера электронной почты. Интервал опроса определяет, насколько часто синхронизация на стороне сервера опрашивает ваши почтовые ящики на предмет новых сообщений электронной почты. Максимальное разрешенное число одновременных подключений Введите максимально допустимое число одновременных подключений от приложений Customer Engagement к соответствующему серверу электронной почты на почтовый ящик. Увеличение этого значения позволит производить больше одновременных вызовов Exchange и повысит производительность. Уменьшите это значение, если в Exchange возникают ошибки в связи с большим числом вызовов из приложений Customer Engagement. По умолчанию значение этого поля равно 10. Максимальное количество определяется из расчета на один почтовый ящик или на один профиль сервера электронной почты, в зависимости от того, для почтового ящика или для профиля сервера электронной почты указаны учетные данные. Переместить недоставленные сообщения электронной почты в папку «Не удается доставить» Чтобы недоставленные сообщения электронной почты перемещались в папку «Не удается доставить», выберите Да. Если при отслеживании сообщений электронной почты в приложениях на основе модели в Dynamics 365 как действий электронной почты возникнет ошибка, а этот параметр установлен в значение Да, то сообщение электронной почты перемещается в папку «Не удается доставить». Уведомления по электронной почте Отправить владельцу профиля сервера электронной почты оповещение по электронной почте о важных событиях Если требуется, чтобы владельцу профиля сервера электронной почты направлялось уведомление в случае отказа более 50% почтовых ящиков, выберите Да. -

Нажмите кнопку Сохранить.

-

Выберите Тестирование подключения и просмотрите результаты. Инструкции по диагностике проблем см. в следующем разделе.

Устранение неполадок подключения к профилю Exchange Server (гибридное развертывание)

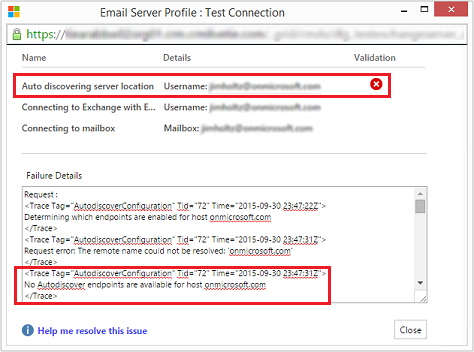

Если после нажатия кнопки Тестирование подключения возникли проблемы с подключением к профилю Exchange Server (гибридный), используйте сведения в диалоговом окне Тестирование подключения, чтобы диагностировать неполадки в подключении и устранить их.

В данном случае проблема с автообнаружением. Администратору следует должно проверить имя пользователя и пароль, введенные в разделе Проверка подлинности с помощью олицетворения для профиля Exchange Server (гибридное развертывание).

Сведения о повторяющихся проблемах и другую информацию по устранению неполадок можно найти в разделах Блог. Проверка и включение почтовых ящиков в Microsoft Dynamics CRM 2015 и Устранение неполадок синхронизации на стороне сервера и ее мониторинг.

Опыт нового центра администрирования Exchange центра администрированияExperience the new Exchange admin center

Попробуйте новый центр администрирования Exchange с помощью URL-адреса и https://admin.exchange.microsoft.com впишитесь с помощью учетных данных.Try the new Exchange adminn center using the URL https://admin.exchange.microsoft.com and sign in using your credentials. Вы также можете продолжить доступ к центру администрирования Classic Exchange с помощью центра администрирования Exchange URL-адресов и войти с помощью учетных данных.You can also continue to access the Classic Exchange admin center using the URL Classic Exchange admin center and sign in using your credentials.

Чтобы узнать о некоторых новых Exchange центра администрирования, см. ниже.To experience some of the new Exchange admin center features, see the following:

-

Персонализированная панель мониторинга, отчеты и сведенияPersonalized dashboard, reports, and insights

Новый EAC предоставляет информацию о действиях и включает отчеты о потоке почты, миграции и мониторинге приоритетов.The new EAC offers actionable insights and includes reports for mail flow, migration, and priority monitoring.

-

Новая панель навигацииNew navigation panel

Новый EAC включает левую панель навигации, чтобы упростить поиск функций.The new EAC includes a left navigation panel to make it easier to find features.

-

Поддержка облачной оболочки AzureAzure cloud shell support

Cloud Shell — это оболочка, доступная к браузеру, которая предоставляет командную строку, созданную с помощью задач управления Azure.Cloud Shell is a browser-accessible shell that provides a command-line experience built with Azure management tasks in mind. Это позволяет администраторам выбирать интерфейс оболочки, который наилучшим образом соответствует их рабочему образу жизни.It enables admins to choose a shell experience that best suits their working lifestyle.

-

Улучшенное управление почтовыми ящикамиImproved mailbox management

Управление получателем — одна из самых важных задач, выполняемых администраторами.Recipient management is one of the most crucial tasks that admins perform. Новый EAC теперь включает более простое управление почтовыми ящиками.The new EAC now includes easier mailbox management.

-

Улучшенная поддержка группImproved support for groups

Новый EAC позволяет создавать и управлять четырьмя типами групп: группами Microsoft 365, списками рассылки, группами безопасности с поддержкой почты и динамическими списками рассылки.The new EAC enables you to create and manage four types of groups: Microsoft 365 Groups, Distribution lists, Mail-enabled security groups, and Dynamic distribution lists.

-

Возможности миграцииMigration capabilities

Новый EAC поддерживает различные виды миграций, включая перекрестные миграции для сценариев M&A, а также автоматизацию миграций Google Workspace (G-Suite).The new EAC supports various kinds of migrations, including cross-tenant migrations for M&A scenarios, and automation Google Workspace (G-Suite) migrations.