Бесплатный ssl сертификат let’s encrypt для сайта

Содержание:

- Платные SSL сертификаты для сайта

- Виды SSL-сертификатов

- Редирект с http на https

- Как перевести сайт на HTTPS

- Получаем административный доступ к домену

- Где и как получить сертификат

- Какие типы сертификатов бывают

- Как получить бесплатно SSL сертификат для сайта?

- Подготовка сайта для работы по протоколу HTTPS.

- Как обеспечить безопасность онлайн-сеанса

- Акционные предложения по получению SSL сертификата бесплатно

- Зачем нужен SSL-сертификат?

- Шаг 6. Настраиваем автоматическое обновление

- Как работают SSL-сертификаты?

- Шаг 2. Получаем SSL-сертификат

Платные SSL сертификаты для сайта

Для того чтобы лучше понять что почём давайте сравним цены на SSL сертификат с валидацией домена на 1 год у разных компаний.

Регистратор доменных имен REG.RU предлагает нам приобрести SSL сертификат за 1499 рублей. То есть если ваш домен заказан у данного регистратора, то вы можете воспользоваться акцией и получить его бесплатно. Если же вы заказывали домен не у них, то для вас покупка такого сертификата обойдется в 1499 рублей в год.

EMAROSSL.ru предлагает нам SSL-сертификаты для одного домена от 621 рубля в год, что значительно дешевле чем на REG.RU.

А на firstssl.ru вы можете приобрести такой сертификат за 470 рублей в год, но при условии, если вы оплачиваете сразу за три года. Если же вы будете оплачивать за один год, то стоимость выйдет 564 рубля.

Итак, как видите, цены отличаются, но перед тем как вы определитесь, у кого же покупать этот сертификат я бы вам советовала посмотреть на сайте вашего хостинга, чтобы узнать предоставляют ли они услугу выдачи SSL-сертификатов, и сколько она будет стоить у них.

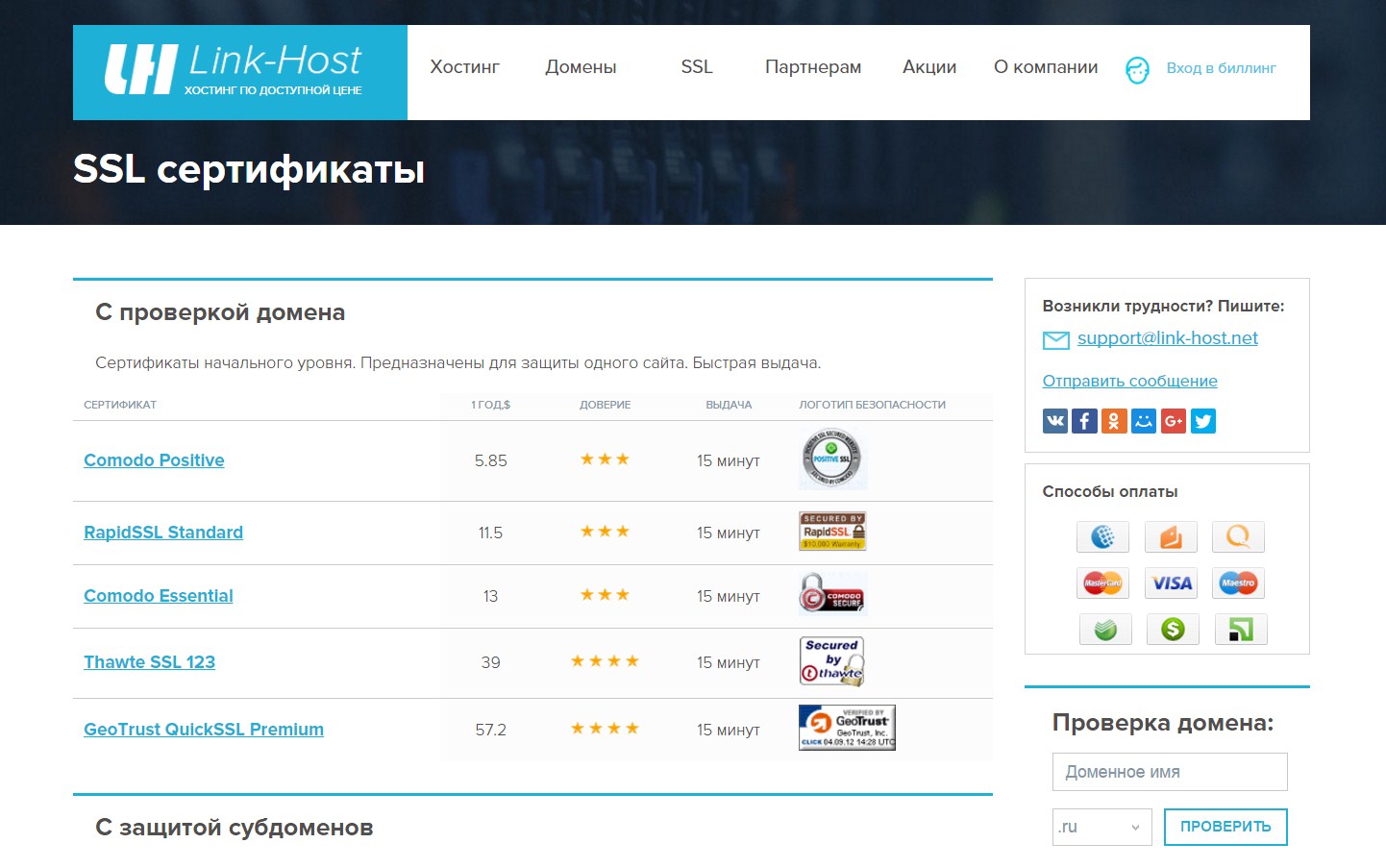

Например, на хостинге, который использую я, Link-Host.net сертификат от компании Comodo сроком на один год стоит 5,85$, что по текущему курсу составляет 378 рублей.

То есть, для меня это самый дешевый и самый удобный вариант. Потому, что покупая такой сертификат у своего хостинга, вы можете рассчитывать на то, что их техподдержка может вам помочь с установкой данного сертификата на ваш сайт.

Виды SSL-сертификатов

Какие бывает SSL-сертификаты, в двух словах не рассказать, так как есть несколько критериев, по которым их можно классифицировать. Начнем с самоподписанных и доверенных.

Самоподписанный сертификат можно выпустить самостоятельно при наличии нужных инструментов. К примеру, это доступно в некоторых панелях управления веб-сервером (ISPmanager, Cpanel и т.д.). Из хорошего здесь то, что такой сертификат бесплатный, из плохого — его можно использовать только для служебных целей, а вот доверие посетителей сайта он не вызывает, потому что в адресной строке сообщается «Не защищено». Иначе говоря, сайт выглядит точно так же, как и если бы у него не было сертификата.

Доверенный сертификат выпускается Удостоверяющим центром — организацией, обладающей правом на выдачу сертификатов

Из всего того, что дает такой SSL-сертификат, стоит выделить самое важное: для посетителей сайта — это гарантия безопасности, а для его владельца — доверие пользователей. Википедия определяет Центр сертификации как «сторону, чья честность неоспорима»

Вот несколько тому объяснений:

- Проверка на право владения доменным именем или информации о компании, которая запрашивает сертификат.

- Высокий уровень шифрования данных, подкрепленный финансовой гарантией.

- Цепочки корневых сертификатов доверенных центров по умолчанию включены практически во все браузеры.

Эти преимущества в большей степени относятся к коммерческим Центрам сертификации (к примеру, Sectigo). Существуют также бесплатные, самым популярным является Let’s Encrypt.

Чем отличаются бесплатные SSL-сертификаты от коммерческих: обычно методы шифрования и тех, и других центров соответствуют актуальным стандартам, но бесплатные не предоставляют финансовую гарантию, такие сертификаты могут не поддерживаться некоторыми браузерами и операционными системами и имеют небольшой срок действия (как правило, 90 дней).

Также сертификаты можно разделить, основываясь на способе проверки:

- DV, Domain Validation — сертификат, подтверждающий доменное имя. Его можно получить за 15 минут, так как Центр сертификации проверяет только право владения доменом.

- OV, Organization Validation — сертификат, подтверждающий домен и существование организации. При его выпуске, помимо права на домен, CA проверяет и регистрацию компании. Для получения такого SSL-сертификата понадобится несколько дней.

- EV, Extended Validation — сертификат, подтверждающий принадлежность сайта компании. Перед тем, как его выпустить, Центр сертификации проводит тщательную проверку — от права на домен до лицензии на вид деятельности, в среднем это занимает от нескольких дней до двух недель. Заказ открыт только юридическим лицам.

Раньше отличительной чертой EV являлась не только особая проверка, но и отображение этого сертификата на сайте — в адресной строке браузера было закреплено название компании и обозначено зеленым цветом.

Буквально недавно произошло изменение, и название компании было перенесено «под замочек». Нужно нажать на него, чтобы посмотреть информацию. Обновление вступило в силу в новых версиях некоторых браузеров: Chrome 77, Firefox 70, Safari на iOS 12 и macOS 10.14.

Как уже упоминалось выше, сертификат заказывается для доменного имени. А что делать, если нужно защитить и домен, и поддомены? Или сразу несколько разных доменных имен? Нужен ли отдельный SSL-сертификат каждому субдомену или домену?

Если вы используете и домен, и субдомены, стоит обратить внимание на SSL Wildcard. Этот сертификат распространяется на основной домен, а также его поддомены уровнем ниже

Он дороже сертификатов, предназначенных для одного домена, так что имеет смысл в его покупке, когда субдоменов много. Если же 1-2, то выгоднее заказать сертификаты отдельно для каждого.

В ситуации, когда у вас много онлайн-проектов на отдельных доменах, поможет SAN SSL, который защищает сразу несколько доменов (также его называют мультидоменным сертификатом). Его цена зависит от количества доменов, для которых он предназначен.

Редирект с http на https

После установки вам захочется, чтобы все пользователи работали по защищенному соединению. Да и поисковые системы должны произвести склейку, иначе будет какая-то неразбериха: один и тот же сайт с http и https будет считаться как два разных. Нам нужно, чтобы это не произошло. Поэтому мы должны настроить редиректы.

Обычно это делается с помощью инструментов CMS или файла htaccess. В WordPress, например, можно настроить автоматические редиректы с незащищенного протокола на защищенный. Но здесь же отмечу, что далеко не все системы управления контентом могут поддерживать такую функцию. По этой причине редирект можно реализовать с помощью файла htaccess, который есть почти на любом сайте.

Просто добавляем в начало файла этот кусок кода и вуаля – ваш сайт имеет 301-й редирект с http на https.

Теперь мы можем проверить наличие переадресации, просто зайдя на сайт без прописывания протокола (или с http протоколом). Если мы все сделали правильно, то нас перекинет на https://сайт.ру.

Обращаю ваше внимание, что после установки https-соединения как основного, ваш ресурс может потерпеть некоторые временные проблемы с индексацией. Происходить это будет на протяжении нескольких месяцев

Чтобы минимизировать ущерб и ускорить склейку двух версий сайта, вы должны выполнить ряд инструкций.

Например, добавить в файл robots.txt строчку Host с указанием главного зеркала вашего веб-ресурса. Там же нужно прописать и https-протокол, чтобы поисковые системы считали этот вариант приоритетным.

Уведомить поисковики об изменении протокола можно и с помощью специальных инструментов. В Яндекс.Вебмастере есть соответствующий раздел под названием “Переезд сайта”. Укажите в нем, что ваш проект “переехал” на использование защищенного соединения. В кратчайшие сроки Яндекс постарается учесть эту информацию и обновить поисковую базу в соответствии с новыми данными.

Как перевести сайт на HTTPS

В любой другой панели вам бы ещё пришлось настраивать редиректы, а с Vepp этого делать не нужно: сайт автоматически начнёт работать по HTTPS.

Если важен поисковой трафик

Когда сайт начинает работать по новому протоколу, поисковики воспринимают его как новый. Поэтому при смене протокола может измениться количество его страниц в поисковой выдаче, а значит — снизится посещаемость из поиска. Если поисковой трафик для вас важен, позаботьтесь о плавном переезде.

Задача — сообщить поисковому роботу о том, что сайт стал доступен по новому протоколу. Лучше всего следовать рекомендациям поисковиков. Они задают правила игры, и время от времени их меняют. Актуальные инструкции ищите по ссылкам ниже:

Если всё сделать по правилам, вы не только заслужите благосклонность браузеров, но и сохраните расположение поисковиков. Всем любви!

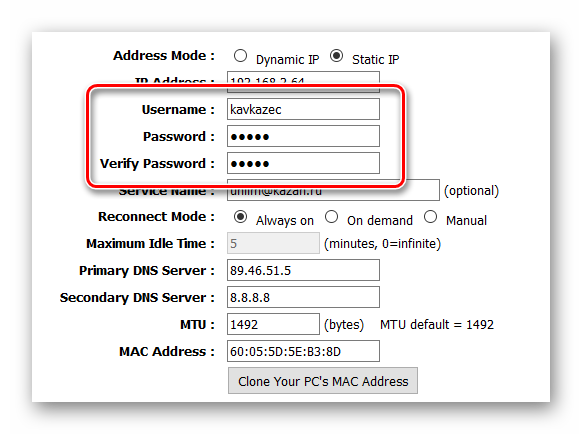

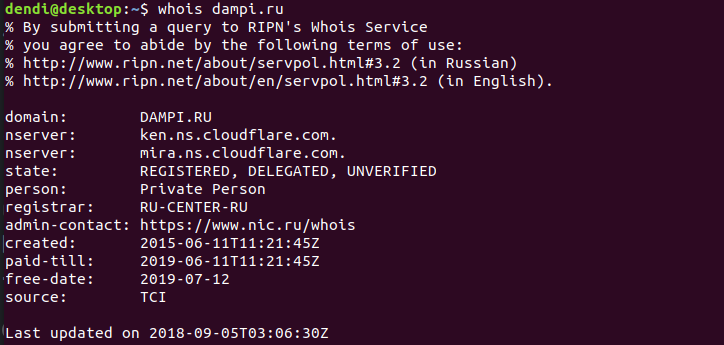

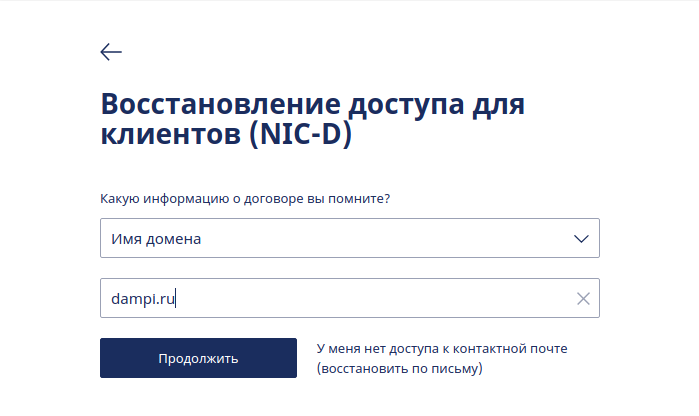

Получаем административный доступ к домену

Первым делом нам необходимо узнать кто регистратор нашего домена (не путайте с хостингом), для этого нам нужно получить whois домена. Это можно сделать на любом из тысяч сайтов, которые предоставляют такую функцию. Поскольку я являюсь пользователем Linux (Ubuntu), получить whois домена я могу прямо в терминале.

Нас интересует строка admin-contact, просто переходим по ней. В других доменных зонах whois отличается радикально, но в любом случае там будут фигурировать слова связанные с регистратором. Например у домена в зоне com сразу дается ссылка на регистратора (параметр Registrar URL). Если не можете разобраться со своим доменом, то пишите мне в комментарии или на почту, попробую помочь.

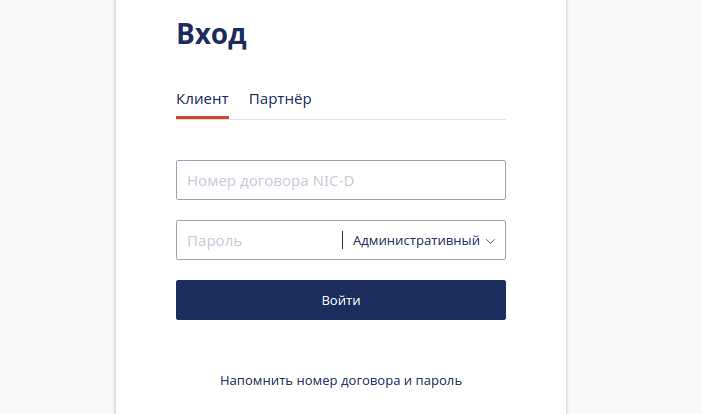

Ссылка из whois привела меня на страницу с формой.

То, что мне нужно, находится в правом верхнем углу — ссылка на страницу авторизации.

Поскольку я не знаю ни пароля, номера договора, мне нужно кликнуть ссылку «Напомнить номер договора и пароль».

Где и как получить сертификат

Поскольку я категорически не советую Вам использовать бесплатный сертификат, то вариантов у нас в принципе не так уж и много. Что бы не заморачиваться нюансами процесса выпуска сертификата с последующей установкой, то есть смысл рассмотреть переезд к хостеру, который сделает все за Вас, Вам останется всего лишь это оплатить.

Поэтому вместо того, что бы заморачиваться изучением темы SSL-сертификатов, лучше заморочиться хостером, который сделает все за Вас. Из всего великого множества хостинов могу посоветовать следующие:

Хостинг от СпейсВеб

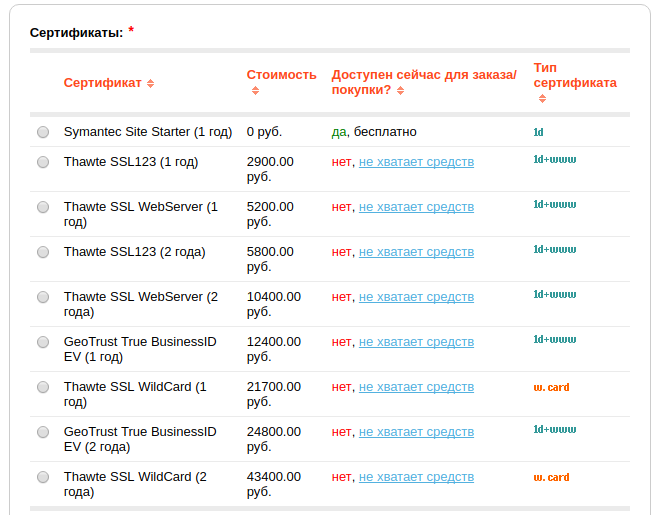

Услугами этого хостера я пользуюсь достаточно давно и претензий к его работ нет в принципе. Перед нами достаточно богатый выбор, начиная от бесплатного, заканчивая EV:

Как мы видим нам дают возможность получить бесплатный сертификат (на 1 год, после завершения срока действия сертификата необходимо будет приобрести платный), а так же приобрести более расширенный. На данный момент представлено всего три центра сертификации:

- Thawte

- GeoTrust

- Symantec

Ссылка на сайт хостера: https://sweb.ru/

Если вдруг решитесь заказать там хостинг, то укажите промокод: UMMIAZED

Хостинг от REG.RU

Тут к нашему вниманию сертификаты только от GlobalSign, во всяком случае на странице приведены сертификаты только от этого центра.

https://www.reg.ru/ssl-certificate/

Самый дешевый сертификат AlphaSSL за 1499 рублей:

Но кроме всего прочего REG.RU обещает бесплатный сертификат на год, того же GlobalSign при заказе услуги хостинга. Стоит отметить тот факт, что в отличии от СпейсВеб, который предлагает бесплатный SSL-сертификат на год только 1d без www, то REG.RU предлагает сертификат 1d+www. Собственно ссылка на новость: https://www.reg.ru/company/promotions/5063

Хостинг от Majordomo

Ничего не могу сказать по поводу данного хостинга, привожу его в пример лишь по причине его популярности. Данный хостинг предлагает нам сертификаты от Comodo и за самый простой просит 990 рублей.

Акций с бесплатными сертификатами у этого хостера нет, во всяком случае я таковых там не обнаружил.

Собственно ссылка на страницу с перечнем SSL-сертификатов: https://www.majordomo.ru/ssl

Какие типы сертификатов бывают

Новичкам, которые решили приобрести себе сертификат для своего сайта на первых порах достаточно трудно разобраться в их обозначении и предназначении, а их, этих типов, достаточно много и у каждого не только свое предназначение, но и стоимость существенно отличается.

По типу верификации сертификаты делятся на три типа:

- EV SSL — это сертификаты не только повышенной надежности, но и стоимости и выдается только организациям. Перед выпуском сертификата проверяется право владения доменом, а организация, которая запросила сертификат, подвергается тщательной проверке.

- OV SSL — аналогичен сертификату EV, но с той лишь разницей что доступен как юридическим лицам, так и физическим лицам. Организация или физическое лицо, которые запросили сертификат, подвергается не такой серьезной проверке.

- DV SSL — этот тип сертификата подразумевает только проверку владения доменом и выпускается автоматически. Это самый дешевый сертификат.

Сертификаты делятся по поддержке доменов на три типа:

- 1d — данный тип сертификат выдается только для одного домена и если Вы хотите сертификаты для домена с www и без него, то придется купить два сертификата.

- 1d+www — этот тип сертификата позволяет использовать домен как с www, так и без него. Если хотите использовать адрес www.site.ru, то Вам необходимо приобрести сертификат именно этого типа. Заказывать необходимо на домен с www.

- w.card — самый дорогой тип сертификата поскольку выдается на домен и все поддомены включая www. Такой тип сертификатов нужен разве что крупным проектам.

Конечно же бесплатные сертификаты не имеют подобной типизации поскольку Вам дают возможность выпустить кучу сертификатов на каждый домен, то есть один сертификат на site.ru, второй на www.site.ru, третий на blog.site.ru и т.д.

Но если углубиться в тему сильнее, то типов сертификатов несколько больше:

- Esential SSL — самый простой и дешевый тип сертификатов, которые выдается на 1 домен. Выдается как правило очень быстро и проверяется только владение доменом. Бесплатные сертификаты все без исключения именно этого типа.

- Instant SSL — данный тип сертификатов выдается на 1 домен и доступен как физическим так и юридическим лицам. Проверяется владение доменом и регистрационные данные компании или личности физического лица.

- SGC — тип сертификатов аналогичный Instant SSL, но с поддержкой повышения уровня шифрования. Актуально для тех, кому необходима поддержка старых браузеров с 40 и 56 битовым шифрованием. На вскидку, на ум приходят только банки или большие корпорации с кучей старого железа.

- Wildcard — как и писалось выше, данный тип сертификатов выдается для домена и все его поддомены. Если вдруг решите купить такой сертификат, то есть смысл посчитать количество поддоменов и прикинуть что дешевле, один сертификат на каждый поддомен или w.card-сертификат.

- SAN — полезен тем, кто хочет использовать один сертификат на нескольких разных доменов, которые размещены на одном сервере. Насколько мне известно данный сертификат обычно выдается на 5 доменов и увеличение происходит на 5. То есть если Вам нужен сертификат на 7 разных доменов, то скорее всего придется прикупить сертификат на 10 доменов.

- EV (Extended Validation) — этот тип сертификатов выдается только юридическим лицам, коммерческим, некоммерческим или государственным организациям и подразумевает глубокую проверку организации. На выпуск сертификата уходит от 10 до 14 дней.

- EV Wildcard — аналогично Wildcard но с расширенной проверкой и доступен только юридическим лицам, коммерческим, некоммерческим или государственным организациям.

- EV SGC — аналогично SGC но с расширенной проверкой и доступен только юридическим лицам, коммерческим, некоммерческим или государственным организациям.

Сертификаты c поддержкой IDN

Не все центры сертификации указывают наличия поддержки IDN-доменов, но и далеко не все имеют эту поддержку и вот список некоторых из центров, которые поддерживают такие домены:

- Thawte SSL123 Certificate

- Thawte SSL Web Server

- Symantec Secure Site

- Thawte SGC SuperCerts

- Thawte SSL Web Server Wildcard

- Thawte SSL Web Server with EV

- Symantec Secure Site Pro

- Symantec Secure Site with EV

- Symantec Secure Site Pro with EV

Как получить бесплатно SSL сертификат для сайта?

Следующий способ получения сертификата – это воспользоваться услугами компаний предоставляющих данный сертификат бесплатно. Если вы поищете в интернете, то на различных форумах и сайтах найдете очень много упоминаний и рекомендаций о бесплатных сертификатах от компаний WoSign и StartSSL.

Однако данная информация является уже устаревшей.

В октябре 2016 года компания Mozilla опубликовала результаты расследования, свидетельствующие о том, что SSL-сертификаты, выданные китайской компанией WoSign и StartSSL являются не безопасными и поэтому в браузерах Mozilla Fifefox будет выдаваться соответствующее предупреждение о том, что посещение сайта является не безопасным.

Поэтому, естественно, вариант получать бесплатно SSL сертификаты у этих компаний отпадает.

Следующая компания, которая занимается бесплатной выдачей SSL сертификат это компания CAcert. Честно говоря их сайт не вызывает у меня особого доверия.

Тут ничего не понятно, ни каких гарантий не дается, о том, что эти сертификаты являются безопасными. К тому же мой браузер ругался на какой то зашифрованный трафик и предлагал его блокировать.

Поэтому я думаю, что все-таки не стоит отдавать свое предпочтение данной компании.

Подготовка сайта для работы по протоколу HTTPS.

- Смена ссылок с абсолютных на относительные – Если на страницах web-сайта используются ссылки с указанием протокола и домена (например http://joomlaissimple.ru/bonus.html ), то такие ссылки нужно заменить убрав тип протокола http: и название домена //joomlaissimple.ru в итоге получится ссылка в виде /bonus.html ;

- Исправление ссылок медиа-контента – проверьте по какому протоколу запрашивается медиа-контент и при необходимости измените протокол на HTTPS. Как правило все популярные сервисы YouTube, виджеты VK или Facebook, push-уведомлений и другие предоставляющие возможность внедрения своего контента, уже давно работают по протоколу HTTPS;

- Исправление подключения внешних скриптов – внимательно проверьте ссылки и исправьте их на относительные.

Как обеспечить безопасность онлайн-сеанса

Личные данные и платежные реквизиты можно указывать только на веб-сайтах, защищенных сертификатами с расширенной проверкой или сертификатами, подтверждающие организацию. Сертификаты, подтверждающие домен, не подходят для сайтов электронной коммерции. Сайты, защищенные сертификатами с расширенной проверкой или сертификатами, подтверждающими организацию, можно определить, посмотрев на адресную строку. Для сайтов, защищенных сертификатами с расширенной проверкой, название организации отображается в адресной строке. Для сайтов, защищенных сертификатами, подтверждающими организацию, данные о названии организации, отображаются по щелчку на значке замка. Для сайтов с сертификатами, подтверждающими домен, отображается только значок замка.

Ознакомьтесь с политикой конфиденциальности веб-сайта. Это позволяет понять, как будут использоваться ваши данные. Законопослушные компании обычно прозрачно описывают сбор и действия с данными.

Обратите внимание на сигналы и индикаторы, вызывающие доверие к веб-сайту.

Наряду с SSL-сертификатами, это могут быть логотипы или значки, показывающие репутацию и соответствие веб-сайта определенным стандартам безопасности. Другие признаки, по которым можно оценить сайт, включают проверку физического адреса и номера телефона, ознакомление с политикой возврата товаров и средств, проверку правдоподобности цен – ведь бесплатный сыр может оказаться в мышеловке

Будьте внимательны к фишинговым атакам.

Иногда злоумышленники создают веб-сайты, имитирующие существующие, чтобы обманом заставить людей сделать покупку или выполнить вход на фишинговый сайт. Фишинговый сайт может получить SSL-сертификат и, следовательно, зашифровать весь трафик, проходящий между сайтом и пользователями. Растущая доля фишинговых атак происходит на HTTPS-сайтах. Происходит обман пользователей, которых успокаивает наличие значка замка.

Чтобы избежать подобных атак:

- Всегда проверяйте, что домен сайта, на котором вы находитесь, написан правильно. Веб-адрес поддельного сайта может отличаться только одним символом, например, amaz0n.com вместо amazon.com. В случае сомнений введите домен прямо в браузере, чтобы убедиться, что вы подключаетесь именно к тому веб-сайту, который собираетесь посетить.

- Никогда не вводите логины, пароли, банковские реквизиты и другую личную информацию на сайте, если вы не уверены в его подлинности.

- Всегда оценивайте, что предлагается на сайте, не выглядит ли он подозрительным и действительно ли вам нужно на нем регистрироваться.

- Убедитесь, что ваши устройства защищены надлежащим образом: Kaspersky Internet Security проверяет веб-адреса по базе фишинговых сайтов и обнаруживает мошенничество независимо от того, насколько безопасным выглядит ресурс.

Угрозы кибербезопасности продолжают расти, но понимание типов SSL-сертификатов, и того, как отличить безопасный сайт от потенциально опасного, поможет интернет-пользователям избежать мошенничества и защитить свои личные данные от киберпреступников.

Акционные предложения по получению SSL сертификата бесплатно

Следующий способ бесплатно получить SSL сертификат для сайта – это воспользоваться акциями на различных регистраторах доменных имен либо хостинг-провайдеров. К примеру, компания REG.RU проводит акцию по выдаче бесплатных сертификатов сроком на один год. Единственное условие – ваш домен должен быть зарегистрирован в компании REG.RU.

Скорее всего, подвох здесь будет заключаться в том, что на следующий год, когда вам придётся этот сертификат продлять, то стоимость его будет значительно выше чем у конкурентов, но, тем не менее, никто вам не мешает по пользоваться год этим сертификатом бесплатно, а затем получить новый у какой-то другой компании, где он будет стоить дешевле.

Вот ссылка на страницу акции.

Так же, на некоторых хостингах, при заказе, скажем, домена и хостинга, вам могут предложить SSL сертификат бесплатно или же по каким-то выгодным условиям.

Еще вы можете встретить предложение такого рода, когда вам предлагается заказать SSL-сертификат с бесплатным тестовым периодом на 90 дней. После истечения этого срока вам нужно будет этот сертификат оплачивать.

При этом вы должны понимать, что за эти 90 дней тестового периода вы особо там ни чего не протестируете. Поэтому, прежде чем соглашаться на такое предложение, лучше сразу узнать какова будет стоимость SSL сертификата после истечения этих 90 дней.

Зачем нужен SSL-сертификат?

Я уже описывал что такое SSL в одном из материалов на iklife. Если говорить кратко, то ССЛ позволит вам использовать защищенный протокол шифрования данных на вашем сайте. Данные, передаваемые от сайта к клиенту (посетителю) будут надежно зашифрованы. Никакие злодеи не смогут получить к ним доступ, как бы они не пытались.

Реализация такого подхода возможна благодаря математически связанным ключам шифрования. От сервера (веб-ресурса) к клиенту (компьютеру посетителя) информация передается с помощью трех ключей шифрования. Два из них – закрытые. Они есть и у сервера, и у клиента. Третий ключ – открытый, он используется обеими машинами.

Все три ключа связаны между собой, даже если злоумышленник узнает открытый ключ, он никогда не сможет расшифровать информацию из-за отсутствия двух других ключей. Также во время обмена данными между клиентом и сервером создается ключ сессии, который является гарантом безопасности ваших данных.

Безопасность и конфиденциальность – две вещи, к которым стремится интернет-сообщество. Именно по этой причине к сайтам, не использующим защищенное соединение, доверие неуклонно падает.

Даже браузеры, такие как Google Chrome, Opera или Mozilla Firefox, стали помечать сайты без https как нежелательные. Пока что просто обходятся предупреждением, однако в будущем на такие сайты, возможно, будут вешаться заглушки от браузера, где пользователь должен подтвердить, что он осознает весь риск и берет на себя ответственность в случае потери данных.

Наличие или отсутствие защищенного соединения может учитываться и поисковыми системами. Если Яндекс пока что говорит о том, что сайты с http и https индексируются равнозначно, то в Гугле уже прослеживаются некоторые изменения. В скором времени сайты могут помечаться как небезопасные и начать очень сильно проседать по позициям.

По этим причинам можно сделать вывод, что установка зашифрованного соединения не просто желательна, а необходима. Все без исключения пользователи хотят, чтобы их данные были в целости и сохранности. Так зачем же лишать их этих благ, тем более, что сделать все это можно абсолютно бесплатно, с помощью того же Let`s Encrypt.

Шаг 6. Настраиваем автоматическое обновление

Сертификаты от Let’s Encrypt действуют только в течение 90 дней. Это побуждает пользователей к автоматизации процесса обновления. Нам понадобится создать регулярно запускающуюся команду для проверки и автоматического обновления сертификатов, срок которых истекает.

Для запуска проверки ежедневных обновлений мы будем использовать Cron — стандартный системный сервис для запуска повторяющихся задач. Задачи Cron указываются в файле под названием :

Вставьте следующую строчку в конец файла, затем сохраните и закройте его:

Часть строчки означает «запускай следующую команду в 3:15 ночи ежедневно». Вы можете выбрать любое время.

Команда для Certbot проверит все сертификаты, установленные в системе, и обновит каждый, срок использования которого истекает менее, чем через 30 дней. Ключ говорит Certbot’у ничего не выводить и не ждать ввода от пользователя. перезагрузит Nginx, чтобы он использовал новые файлы сертификата, но только в случае, если произошло обновление.

Cron будет запускать эту команду каждый день. Все установленные сертификаты будут автоматически обновлены и подгружены, когда останется меньше 30 дней до истечения срока их действия.

Как работают SSL-сертификаты?

Использование SSL гарантирует, что данные, передаваемые между пользователями и веб-сайтами или между двумя системами, невозможно прочитать сторонним лицам или системам. SSL использует алгоритмы для шифрования передаваемых данных, что не позволяет злоумышленникам считать их при передаче через зашифрованное соединение. Эти данные включают потенциально конфиденциальную информацию, такую как имена, адреса, номера кредитных карт и другие финансовые данные.

Процесс работает следующим образом:

- Браузер или сервер пытается подключиться к веб-сайту (веб-серверу), защищенному с помощью SSL.

- Браузер или сервер запрашивает идентификацию у веб-сервера.

- В ответ веб-сервер отправляет браузеру или серверу копию своего SSL-сертификата.

- Браузер или сервер проверяет, является ли этот SSL-сертификат доверенным. Если это так, он сообщает об этом веб-серверу.

- Затем веб-сервер возвращает подтверждение с цифровой подписью и начинает сеанс, зашифрованный с использованием SSL.

- Зашифрованные данные используются совместно браузером или сервером и веб-сервером.

Этот процесс иногда называют подтверждением SSL-соединения. Хотя по описанию этот процесс выглядит длительным, в реальности он занимает миллисекунды.

Если веб-сайт защищен SSL-сертификатом, в веб-адресе появляется аббревиатура HTTPS (безопасный протокол передачи гипертекста). Для сайтов без SSL-сертификата отображается аббревиатура HTTP, без буквы S, соответствующей Secure (безопасный). Также в адресной строке веб-адреса будет отображаться значок замка. Это свидетельствует о безопасности и обеспечивает уверенность посетителям веб-сайта.

Чтобы просмотреть сведения об SSL-сертификате, можно щелкнуть значок замка, расположенный на панели браузера. Данные, входящие в SSL-сертификат, обычно включают:

- Доменное имя, для которого выпущен сертификат.

- Лицо, организация или устройство, для которого выпущен сертификат.

- Центр сертификации, выдавший сертификат.

- Цифровая подпись центра сертификации.

- Связанные поддомены.

- Дата выдачи сертификата.

- Срок действия сертификата.

- Открытый ключ (закрытый ключ не раскрывается).

Шаг 2. Получаем SSL-сертификат

Certbot предоставляет несколько способов получения SSL-сертификатов при помощи разных плагинов. В отличие от плагина для Apache, который описан в другом руководстве, большинство плагинов помогут вам только получить сертификат, который придётся настроить на вашем сервере вручную. Плагины, которые позволяют только получать сертификаты и не устанавливают их, называются «аутентификаторами», так как они используются для подтверждения подлинности сервера, которому сертификат выдаётся.

Давайте разберёмся, как использовать плагин Webroot для получения SSL-сертификата.

Использование плагина Webroot

Алгоритм работы Webroot включает в себя создание специального файла в директории . Она размещается в корневом каталоге веб-сервера (document root) и может быть открыта сервисом Let’s Encrypt для проверки. В зависимости от ваших настроек, вам может понадобиться явно разрешить доступ к папке .

Если вы ещё не установили Nginx, сделайте это, следуя руководству по установке Nginx на Ubuntu 16.04.

Чтобы убедиться в том, что папка доступна сервису Let’s Encrypt, внесем небольшие изменения в конфигурацию Nginx. По умолчанию файл конфигурации находится в папке . Мы будем использовать редактор Nano для внесения изменений:

Внутри блока добавьте такой блок :

Вам также стоит посмотреть, где расположен корневой каталог веб-сервера (document root), так как этот путь необходим при работе с Webroot. Если вы используете стандартный файл конфигурации, она будет расположена в .

Сохраните и закройте файл.

Проверьте вашу конфигурацию на синтаксические ошибки:

Если ошибок нет, перезапустите Nginx, используя эту команду:

Теперь, когда мы знаем , можно выполнить запрос на получение SSL-сертификата. При помощи ключа указываются доменные имена. Если вы хотите использовать единый сертификат для нескольких доменных имен (например, и ), не забудьте добавить их все. Также убедитесь, что вы заменили значения и доменные имена на соответствующие вашим:

Если это первый запуск Certbot, вам будет предложено ввести адрес электронной почты и подтвердить согласие с правилами использования сервиса. После этого вы увидите сообщение об успешном завершении и путь, куда были сохранены ваши сертификаты:

Обратите внимание, что путь к сертификату и дата истечения срока его использования указаны в начале сообщения

Файлы сертификата

После получения сертификата у вас должны появиться следующие файлы в PEM-кодировке:

- cert.pem — сертификат вашего доменного имени;

- chain.pem — Let’s Encrypt;

- fullchain.pem — объединённые и ;

- privkey.pem — приватный (секретный) ключ вашего сертификата.

Важно запомнить расположение этих файлов, так как они будут использоваться в конфигурации вашего сервера. Сами файлы расположены в папке

Однако Certbot создает симлинки на наиболее актуальные файлы сертификата в папке . Так как символьные ссылки указывают на наиболее актуальные файлы сертификата, именно этот путь лучше использовать при обращении к ним.

Вы можете проверить существование файлов, используя такую команду (подставьте ваше доменное имя):

Результатом выполнения команды должны быть указанные выше файлы сертификата. Теперь вы можете настроить ваш сервер так, чтобы использовался в качестве файла сертификата, а в качестве ключа сертификата.

Генерация ключа по алгоритму Диффи-Хеллмана

Для повышения безопасности вам необходимо сгенерировать ключ по алгоритму Диффи-Хеллмана. Для генерации ключа длиной 2048 бит используйте такую команду:

Процесс может занять несколько минут.