Установить rsat windows 10 20h2

Содержание:

- Методы ADBAADBA methods

- Подключение к управляемым узлам и кластерам

- Что такое msc оснастка

- Типы групп Active Directory

- Установка модуля Active Directory для Windows PowerShell

- Регистрация сервера политики сети в домене по умолчанию

- понедельник, 17 февраля 2020 г.

- Поиск проблемы

- Средство просмотра журнала Windows PowerShell в центре администрирования Active Directory

- Интеграция диспетчера сервера и доменных служб Active Directory

- Как работают активные директории

- What is Active Directory Users and Computers (ADUC)?

- Что такое ознакомительная версия Windows Admin Center. Какая версия мне подойдет?

- Создание контроллера домена Active Directory Domain Services

- Использование тегов для Организации подключений

- Пошаговая настройка: активация с помощью Active DirectoryStep-by-step configuration: Active Directory-based activation

Методы ADBAADBA methods

VAMT позволяет ИТ-специалистам управлять и активировать объект ADBA.VAMT enables IT Professionals to manage and activate the ADBA object. Активация может выполняться с помощью следующих методов:Activation can be performed using the following methods:

- Активация в Интернете. Чтобы активировать лес ADBA в Интернете, пользователь выбирает функцию «Активировать лес Online», выбирает ключ kmS Host (CSVLK) для использования и дает объекту ADBA имя. ****Online activation: To activate an ADBA forest online, the user selects the Online activate forest function, selects a KMS Host key (CSVLK) to use, and gives the ADBA Object a name.

- Активация прокси. Для активации прокси **** пользователь сначала выбирает функцию прокси-активации леса, выбирает ключ kmS Host (CSVLK), дает объекту ADBA имя и предоставляет имя файла для сохранения файла CILx, содержащего ID установки.Proxy activation: For a proxy activation, the user first selects the Proxy activate forest function, selects a KMS Host key (CSVLK) to use, gives the ADBA Object a name, and provides a file name to save the CILx file that contains the Installation ID. Затем пользователь передает этот файл на компьютер с подключением к Интернету, а затем выбирает ID-документы подтверждения приобретения для функции CILX на странице посадки VAMT и предоставляет исходный файл CILx.Next, the user takes that file to a computer that is running VAMT with an Internet connection and then selects the Acquire confirmation IDs for CILX function on the VAMT landing page, and provides the original CILx file. Когда VAMT загрузил ID-файлы подтверждения в исходный файл CILx, пользователь возвращает этот файл обратно в исходный экземпляр VAMT, где пользователь завершает процесс активации прокси, выбрав файл Apply confirmation ID для функции домена Active Directory.When VAMT has loaded the Confirmation IDs into the original CILx file, the user takes this file back to the original VAMT instance, where the user completes the proxy activation process by selecting the Apply confirmation ID to Active Directory domain function.

Подключение к управляемым узлам и кластерам

После завершения установки центра администрирования Windows можно добавить серверы или кластеры для управления с главной страницы обзора.

Добавление одного сервера или кластера в качестве управляемого узла

-

Щелкните + Добавить в разделе Все подключения.

-

Выберите Добавление сервера, кластера, компьютера Windows или виртуальной машины Azure.

-

Введите имя сервера или кластера для управления и нажмите кнопку Отправить. Сервер или кластер будет добавлен в список подключений на странице «Обзор».

—ИЛИ—

Групповое импорт нескольких серверов

-

На странице Добавление соединения с сервером перейдите на вкладку Импорт серверов .

-

Нажмите кнопку Обзор и выберите текстовый файл, содержащий запятую, или новую строку с разделителями полных доменных имен для добавляемых серверов.

Примечание

CSV-файл, созданный при , содержит дополнительные сведения за пределами имен серверов и не совместим с этим методом импорта.

—ИЛИ—

Добавление серверов путем поиска Active Directory

-

На странице Добавление соединения с сервером перейдите на вкладку Поиск Active Directory .

-

Введите условия поиска и нажмите кнопку Поиск. Поддерживаются подстановочные знаки (*).

-

После завершения поиска выберите один или несколько результатов, при необходимости добавьте теги и нажмите кнопку Добавить.

Что такое msc оснастка

И так msc в Windows расшифровывается как Microsoft System Console, еще проще это окна или как их еще называют оснастки, для управления теми или иными функциями операционной системы. Ранее я вас уже знакомил с методом создания удобной оснастки mmc, в которой мы добавляли все, что нужно системному администратору для повседневного администрирования.

И вы наверно спросите, а при чем тут командная строка и все такое, а вот при чем. Представим себе ситуацию, у вас в организации существует домен Active Directory, рядовые пользователи не имеют прав локального администратора на своих рабочих станциях, все идет и работает как часы, случается ситуация, что например вам нужно у пользователя поменять какие либо настройки, и сделать нужно сейчас, так что искать эти настройки в групповой политике нет времени. Что делать заходить под собой не вариант, так как нужно произвести изменения в другом профиле пользователя, и как открыть например оснастку Управление компьютером или Система.

Во тут нам и поможет знание названия msc windows оснасток и командная строка. Все что вам нужно это открыть командную строку от имени администратора и ввести нужное название msc оснастки. Ниже представлен список. Как видите открыв командную строку cmd.exe я для примера ввел значение открывающее панель управления с правами администратора системы.

Список msc оснасток для Windows Server

Давайте рассмотрим как запускаются Административные оснастки Windows из командной строки cmd.exe

Как видите msc windows оснастки очень полезные инструменты системного администрирования. Мне даже некоторые оснастки быстрее открыть чем щелкать мышкой по куче окон, особенно если сервер или компьютер тормозит или нет мышки. Да и в любом случае знать такие вещи всегда полезно. Большая часть всего, что мы используем хранится в c:WindowsSystem32. Если вы пройдете в эту папку то сможете обнаружить очень много интересного.

Типы групп Active Directory

В AD существует два типа групп:

- Группа безопасности – этот тип группы используется для предоставления доступа к ресурсам. Например, вы хотите предоставить определенной группе доступ к файлам в сетевой папке. Для этого нужно создать группу безопасности.

- Группа распространения – данный тип групп используется для создания групп почтовых рассылок (как правило используется при установке Microsoft Exchange Server). Письмо, отправленное на такую группу, дойдет всем пользователям группы. Это тип группы нельзя использовать для предоставления доступа к ресурсам домена.

Совет. Несмотря на то, группе безопасности можно также можно присвоить почтовые атрибуты и выполнять на нее почтовые рассылки, делать это не рекомендуется.

Для каждого типа группы существует три области действия:

- Локальная в домене — используется для управления разрешениями доступа к ресурсам (файлам, папкам и другим типам ресурсам) только того домена, где она была создана. Локальную группу нельзя использовать в других доменах (однако в локальную группу могут входить пользователи другого домена). Локальная группа может входить в другую локальную группу, но не может входить в глобальную.

- Глобальная группа – данная группа может использоваться для предоставления доступа к ресурсам другого домена. В эту группу можно добавить только учетные записи из того же домена, в котором создана группа. Глобальная группа может входить в другие глобальные и локальные группы.

- Универсальная группа — рекомендуется использовать в лесах из множества доменов. С помощью нее можно определять роли и управлять ресурсами, которые распределены на нескольких доменах. В том случае, если в вашей сети имеется много филиалов, связанных медленными WAN каналами, желательно использовать универсальные группы только для редко изменяющихся групп. Т.к. изменение универсальной группы вызывает необходимость репликации глобального каталога во всем предприятии.

Отдельно выделяют локальные группы. Эти группы создаются в локальной базе данных диспетчера безопасности учетных записей (SAM) только одного компьютера. В отличии от доменных групп, локальные группы работают даже в случае недоступности контролеров домена.

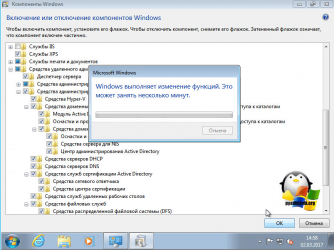

Установка модуля Active Directory для Windows PowerShell

По умолчанию в системе установлены не все модули Windows PowerShell, некоторые из них добавляются во время установки соответствующей роли или компонента. Например, если Ваш сервер не является контроллером домена, соответствующего модуля PowerShell (RSAT-AD-PowerShell) для администрирования Active Directory в нем нет, т.е. использовать командлеты PowerShell для управления AD Вы не сможете. Однако Вы можете установить модуль PowerShell для работы с Active Directory. Именно это мы сейчас и рассмотрим, при этом я покажу два варианта установки модуля RSAT-AD-PowerShell — это с помощью «Мастера добавления ролей и компонентов», т.е. используя графический интерфейс и, конечно же, с помощью Windows PowerShell.

Процесс установки модуля Active Directory для Windows PowerShell такой же, как и установка остальных компонентов и средств удаленного администрирования в Windows Server 2016, поэтому если Вы умеете устанавливать роли или компоненты сервера, то с установкой RSAT-AD-PowerShell Вы легко справитесь.

Запускаем «Диспетчер серверов» и нажимаем «Управление ->Добавить роли или компоненты».

На первом окне можем сразу нажать «Далее».

Шаг 3

Далее выбираем тип установки, мы хотим установить компонент, поэтому выбираем первый пункт «Установка ролей или компонентов», жмем «Далее».

Затем выбираем сервер, на который будут установлены роли и компоненты, жмем «Далее».

Шаг 5

На этом шаге нам предлагают выбрать роли для установки, а так как мы не собираемся устанавливать роли, сразу жмем «Далее».

Шаг 6

На шаге выбора компонентов мы ищем пункт «Средства удаленного администрирования сервера -> Средства администрирования ролей -> Средства AD DS и AD LDS -> Модуль Active Directory для Windows PowerShell» и отмечаем его галочкой, жмем «Далее».

Шаг 7

Проверяем выбор компонентов и жмем «Установить».

Начнется процесс установки модуля Active Directory для Windows PowerShell.

Он будет завершен, когда мы увидим сообщение «Установка выполнена на …», нажимаем «Закрыть».

Установка модуля RSAT-AD-PowerShell с помощью PowerShell

Если Вы не хотите щелкать мышкой по окошкам мастера, то Вы можете легко выполнить процедуру установки компонентов с помощью нашего любимого Windows PowerShell, кстати, таким способом это делается, на мой взгляд, гораздо проще и быстрей.

Для установки модуля Active Directory для Windows PowerShell запустите оболочку PowerShell и выполните следующие команды (вместо командлета Add-WindowsFeature можно использовать Install-WindowsFeature).

Import-Module ServerManager Add-WindowsFeature -Name "RSAT-AD-PowerShell" –IncludeAllSubFeature

Смотрим список командлетов PowerShell для работы с Active Directory

Для того чтобы проверить, что у нас установился необходимый модуль PowerShell давайте, выполним команды, которые покажут нам количество командлетов для работы с Active Directory и сам список этих командлетов.

Чтобы узнать, сколько у нас командлетов для администрирования Active Directory пишем вот такую команду

Get-Command -Module ActiveDirectory | Measure-Object

А для того чтобы посмотреть полный перечень командлетов пишем следующую команду, т.е. результат работы Get-Command мы не передаем по конвейеру командлету Measure-Object.

Get-Command -Module ActiveDirectory

Мы видим, что нас появилось 147 командлетов для работы с Active Directory, которые мы теперь можем использовать для администрирования AD.

На этом все, надеюсь, материал был Вам полезен, удачи!

Нравится2Не нравится

Регистрация сервера политики сети в домене по умолчанию

Эту процедуру можно использовать для регистрации NPS в домене, в котором сервер является членом домена.

НПСС должен быть зарегистрирован в Active Directory, чтобы они имели разрешение на чтение свойств входящих звонков учетных записей пользователей в процессе авторизации. При регистрации NPS сервер добавляется в группу Серверы RAS и IAS в Active Directory.

Выполнить эти операции может только член группы Администраторы или пользователь с аналогичными правами.

Регистрация сервера политики сети в домене по умолчанию

-

На сервере политики сети в диспетчер сервера щелкните средства, а затем — сервер политики сети. Откроется консоль сервера политики сети.

-

Щелкните правой кнопкой мыши элемент NPS (локальный) и выберите пункт зарегистрировать сервер в Active Directory. Откроется диалоговое окно Сервер политики сети.

-

В диалоговом окне Сервер политики сети нажмите кнопку OK и затем еще раз нажмите кнопку OK.

понедельник, 17 февраля 2020 г.

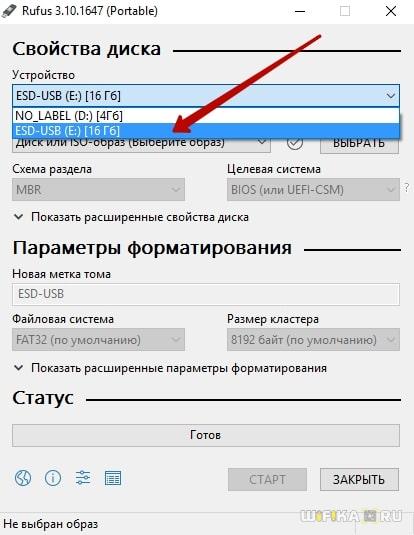

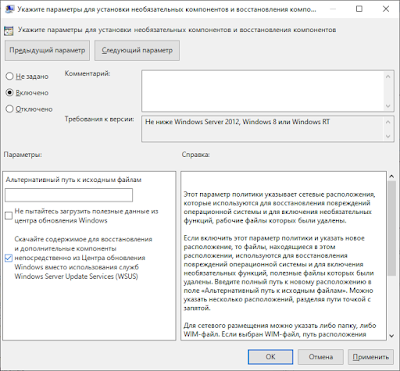

Установка Remote Server Administration Tools в Windows 10

В Windows 10, начиная с версии 1809, Microsoft убрали возможность установить пакет Remote Server Administration Tools (RSAT) как отдельное обновление. Теперь для администрирования сервисов удалённо нужно либо поставить RSAT для Windows Server 2016, который поставит весь набор без возможности выбора компонентов, либо использовать Powershell для установки только необходимых. В актуальных редакциях Windows 10 RSAT можно установить как дополнительный компонент Параметры Windows > Приложения > Дополнительные возможности > Добавить компонент. Но если компьютер использует в качестве сервера обновлений локальный сервер WSUS/SCCM SUP, то в этом меню будет написано “Компоненты для установки отсутствуют”. Вот тут нам на помощь и придёт PowerShell. Для начала укажем службе Центра обновления не использовать локальные серверы и перезапустим её для обновления параметров. После перезапуска службы центра обновления можно посмотреть доступные для установки компоненты RSAT результатом выполнения будет вывод всех доступных компонентов Необходимые компоненты можно установить с помощью команды указав ей соответствующее имя компонента После завершения установки всех необходимых компонентов можно вернуть прежнее значение параметра реестра UseWUServer и перезапустить службу Центра обновления. Чтобы не изменять параметры использования сервера обновлений, или если это запрещено GPO, можно изменить параметр GPO Конфигурация компьютера > Политики > Административные шаблоны > Система > Укажите параметры для установки необязательных компонентов и восстановления компонентов (в английской версии Specify settings for optional component installation and component repair). Тут можно выбрать либо загрузку необходимых компонентов непосредственно из Центра обновления Windows, либо указать путь к общему ресурсу, куда были предварительно загружены и распакованы специальные образы из Центра корпоративного лицензирования Microsoft, содержащие в себе набор дополнительных компонентов.

Кстати, используя этот же общий ресурс можно установить RSAT на компьютеры, у которых отсутствует доступ к Интернет, указав общий ресурс в качестве источника файлов установки

Более подробно и с картинками всё описано тут.

Поиск проблемы

В большинстве случаев установка RSAT проходит без проблем. Однако есть две проблемы, с которыми вы можете столкнуться.

Первый — невозможность установить RSAT. Если это произойдет, убедитесь, что брандмауэр Windows включен. RSAT использует стандартный бэкэнд Windows Update и требует, чтобы брандмауэр был запущен и работал. Если он выключен, включите его и попробуйте снова установить RSAT.

Вторая проблема может возникнуть после установки. Некоторые пользователи пропускают вкладки или испытывают другие проблемы. Единственное решение проблем после установки — удалить и установить RSAT заново.

Если у вас есть проблемы с ADUC, вы должны проверить, правильно ли подключен его ярлык. Это должно привести к% SystemRoot% \ system32 \ dsa.msc. Если это не так, переустановите программу.

Средство просмотра журнала Windows PowerShell в центре администрирования Active Directory

В Windows Server 2008 R2 появился центр администрирования Active Directory, который заменил известную администраторам еще со времен Windows 2000 оснастку «Пользователи и компьютеры Active Directory». Центр администрирования Active Directory предоставляет графический интерфейс для модуля Active Directory для Windows PowerShell.

Так как модуль Active Directory содержит более ста командлетов, в них можно легко запутаться. Сейчас среда Windows PowerShell тесно интегрирована в стратегию администрирования ОС Windows, и центр администрирования Active Directory теперь включает в себя средство просмотра, которое позволяет наблюдать за выполнением командлетов в графическом интерфейсе. Вы можете осуществлять поиск и копирование, очищать историю и добавлять заметки в простом интерфейсе. Это позволяет администратору использовать графический интерфейс для создания и изменения объектов, а затем просматривать их с помощью средства просмотра журнала, чтобы узнавать больше о возможностях сценариев PowerShell на примерах.

Интеграция диспетчера сервера и доменных служб Active Directory

Диспетчер сервера выступает в качестве единой консоли для выполнения задач управления сервером. На его информационной панели периодически обновляются представления с установленными ролями и группами удаленных серверов. Диспетчер сервера обеспечивает централизованное управление локальными и удаленными серверами без необходимости доступа к локальной консоли.

Домен Active Directory Services — одна из этих ролей концентратора; запустив диспетчер сервера на контроллере домена или средства удаленного администрирования сервера в Windows 8, вы увидите важные проблемы на контроллерах домена в лесу.

Эти представления включают в себя:

- доступность сервера;

- монитор производительности с предупреждениями о высокой загрузке процессора и памяти;

- состояние служб Windows, относящихся к доменным службам Active Directory;

- последние предупреждения, связанные со службами каталогов, и записи ошибок в журнале событий;

- анализ выполнения рекомендаций для контроллера домена, проводимый на основе набора правил Майкрософт.

Как работают активные директории

Основными принципами работы являются:

Объекты и атрибуты

Объект — совокупность атрибутов, объединенных под собственным названием, представляющих собой ресурс сети.

Атрибут — характеристики объекта в каталоге. Например, к таким относятся ФИО пользователя, его логин. А вот атрибутами учетной записи ПК могут быть имя этого компьютера и его описание.

Процессы Atieclxx, Atiedxx, Ati2evxx – зачем используются и какой утилите принадлежат

“Сотрудник” – объект, который обладает атрибутами “ФИО”, “Должность” и “ТабN”.

Контейнер и имя LDAP

Контейнер — тип объектов, которые могут состоять из других объектов. Домен, к примеру, может включать в себя объекты учетных записей.

Основное их назначение — упорядочивание объектов по видам признаков. Чаще всего контейнеры применяют для группировки объектов с одинаковыми атрибутами.

Почти все контейнеры отображают совокупность объектов, а ресурсы отображаются уникальным объектом Active Directory. Один из главных видов контейнеров AD — модуль организации, или OU (organizational unit). Объекты, которые помещаются в этот контейнер, принадлежат только домену, в котором они созданы.

Облегченный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — основной алгоритм подключений TCP/IP. Он создан с целью снизить количество нюанс во время доступа к службам каталога. Также, в LDAP установлены действия, используемые для запроса и редактирования данных каталога.

Дерево и сайт

Дерево доменов – это структура, совокупность доменов, имеющих общие схему и конфигурацию, которые образуют общее пространство имен и связаны доверительными отношениями.

Лес доменов – совокупность деревьев, связанных между собою.

Сайт — совокупность устройств в IP-подсетях, представляющая физическую модель сети, планирование которой совершается вне зависимости от логического представления его построения. Active Directory имеет возможность создания n-ного количества сайтов или объединения n-ного количества доменов под одним сайтом.

What is Active Directory Users and Computers (ADUC)?

Active Directory Users and Computers is a Microsoft Management Console (MMC) snap-in which Windows users use to administer and publish information in the directory. This snap-in will get installed if you are trying to promote a server to the domain controller. With the help of this valuable Microsoft Management Console component, you will be able to:

(1) Manage Users: Create new user accounts or manage existing user accounts (Understanding User Accounts, Create a New User Account, Reset a User Password, Copy a User Account, Move a User Account, Set Logon Hours, Disable or Enable a User Account, Map a Certificate to a User Account, Change a User’s Primary Group, Delete a User Account).

(2) Manage Groups: You can use Active Directory Users and Computers to create new groups or manage existing groups (Understanding Group Accounts, Create a New Group, Add a Member to a Group, Convert a Group to Another Type, Change Group Scope, Delete a Group, Find Groups in Which a User is a Member, Assign User Rights to a Group in AD DS).

(3) Manage Computers: Create new computer accounts or manage existing computer accounts (Understanding Computer Accounts, Create a New Computer Account, Add a Computer Account to a Group, Delete a Computer Account, Manage a Remote Computer, Move a Computer Account, Reset a Computer Account, Disable or Enable a Computer Account).

(4) Manage Domains: Connect to a specific domain or domain controller and view or manage the directory information for that domain or domain controller (Understanding Domains. Manage a Different Domain, Manage the Domain Using a Different Domain Controller).

(5) Manage Organizational Units: Create new organizational units (OUs) and containers or manage existing OUs and containers (Understanding Organizational Units, Create a New Organizational Unit, Delete an Organizational Unit, Move an Organizational Unit, Delegate Control of an Organizational Unit).

Even, you will also get information like security identifier along with the right of the objects in active directory. Once you have installed active directory domain services role and have also provided server as the domain controller, you can simply run dsa.msc in the run console of your computer.

You will find many tutorials on the internet which will help in installing active directory users and computers for Windows 10 computer. However, some will help completely you and some won’t. We did a little research and came with exact working steps which will perfectly help you to install active directory users and computers snap-in Windows 10.

You might also like: How to Fix MMC could not create the snap-in Windows 10

Что такое ознакомительная версия Windows Admin Center. Какая версия мне подойдет?

Существует две версии Windows Admin Center, доступные для скачивания:

Windows Admin Center

Эта версия подойдет для ИТ-администраторов, которые не могут часто выполнять обновления или которым нужно больше времени для проверки выпусков, которые они используют в производстве. Наша текущая общедоступная версия — Windows Admin Center 1910.

Поддержка для выпусков Windows Admin Center (не ознакомительной версии) предоставляется непрерывно в соответствии с современной политикой жизненного цикла корпорации Майкрософт. Это означает, что обслуживается и поддерживается только последняя версия Windows Admin Center. Пользователям необходимо установить последний выпуск Windows Admin Center в течение 30 дней после его доступности, чтобы они могли получать все преимущества поддержки. Эта политика применяется как к самой платформе Windows Admin Center, так и ко всем выпущенным (не в предварительной версии) расширениям корпорации Майкрософт, которые были опубликованы в веб-канале расширений Windows Admin Center

Обратите внимание, что между выпусками Windows Admin Center некоторые расширения могут обновляться чаще, чем другие.Подробные сведения о выпусках предварительных версий Windows Admin Center см. в статье Windows Insider Preview releases (Выпуски Windows Insider Preview).

Последний выпуск можно скачать здесь.

Ознакомительная версия Windows Admin Center

Эта версия подойдет для ИТ-администраторов, которые хотят на регулярной основе использовать самые последние и интересные возможности. Мы намерены предоставлять последующие обновленные выпуски примерно каждый месяц. Базовая платформа продолжает оставаться готовой для применения в рабочей среде, а лицензия предоставляет права на использование в коммерческих целях

Тем не менее, обратите внимание, что новые средства и возможности будут отмечены как «ДЛЯ ОЗНАКОМЛЕНИЯ», и ими можно будет пользоваться для оценки их работы.

Для получения последнего ознакомительного выпуска зарегистрированные участники программы предварительной оценки могут скачать ознакомительную версию Windows Admin Center непосредственно на странице загрузки предварительных сборок Windows Server для участников программы предварительной оценки Windows в раскрывающемся списке «Дополнительные файлы для загрузки». Если вы еще не зарегистрированы как участник программы предварительной оценки, обратитесь к разделу по началу работы с Windows Server на портале Программы предварительной оценки Windows для бизнеса.

Создание контроллера домена Active Directory Domain Services

В статье описан процесс установки Active Directory, настройки контроллера домена и создание пользователей AD на VPS с операционной системой семейства Windows Server.

Что это такое?

Доменные службы Active Directory (AD DS) — это реализация службы каталогов Microsoft, которая предоставляет централизованные службы проверки подлинности и авторизации. AD DS в Windows Server предоставляет мощную службу каталогов для централизованного хранения и управления безопасностью, например пользователями, группами и компьютерами, а также обеспечивает централизованный и безопасный доступ к сетевым ресурсам. Active Directory Domain Services используется для организации локальных вычислительных сетей.

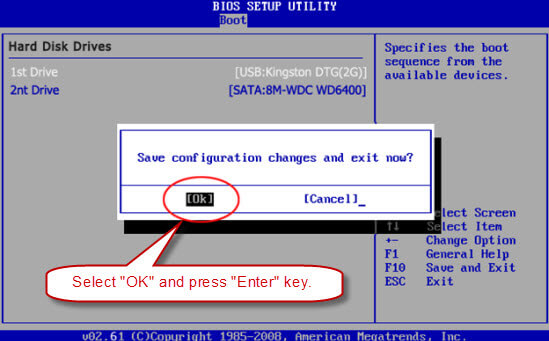

Создание и конфигурация сети

Для начала в панели управления необходимо создать необходимые для сети серверы и один из них будет контроллером домена.

Важно: для работы с Active Directory необходимо при заказе сервера в панели управления отметить галочкой поле “выполнить системную подготовку Windows”. После создания необходимо объединить все машины в единую частную сеть через панель управления в разделе “Частные сети”, в результате чего они получат локальные IP-адреса

После создания необходимо объединить все машины в единую частную сеть через панель управления в разделе “Частные сети”, в результате чего они получат локальные IP-адреса.

Настройка сетевого адаптера контроллера домена

Для начала подключитесь к виртуальному серверу по протоколу RDP.

О том как настроить сетевой адаптер написано в нашей инструкции.

Укажите локальный IP-адрес, маску подсети и шлюз по умолчанию из раздела Сети панели управления. В качестве предпочитаемого DNS-сервера укажите IP-адрес шлюза по умолчанию. Сохраните настройки.

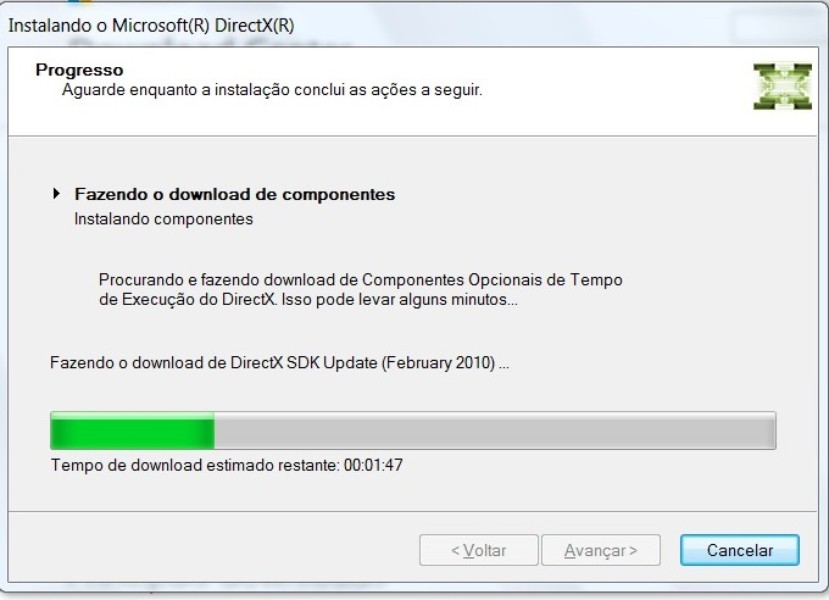

Установка Active Directory Domain Service

Откройте Диспетчер серверов и выберете пункт «Add roles and features».

В качестве типа установки укажите Role-based or feature-based installation.

Выберете ваш сервер из пула.

В следующем окне отметьте Active Directory Domain Services (Доменные службы Active Directory).

Добавьте компоненты.

Установите все отмеченные компоненты на VPS с помощью кнопки Установить.

Настройка

В поиске введите dcpromo и откройте одноименную утилиту.

В открывшемся окне нажмите Ok.

После этого откройте Диспетчер серверов, в вертикальном меню у вас появится вкладка AD DS.

В горизонтальном меню нажмите на восклицательный знак и выберете Promote this server to a domain controller (Повысить роль этого сервера до уровня контроллера).

Примечания: — Имя корневого домена леса не может быть однокомпонентным (например, он должен быть «company.local» вместо «company»); — Домен должен быть уникальным;

— Рекомендуем использовать уникальное имя домена из списка локальных (напр. company.local) во избежание конфликтов разрешения имен DNS в случае идентичных имен. — учетная запись, с которой делают настройки, должна входить в группу администраторов.

На следующем шаге введите и подтвердите пароль для режима восстановления служб каталогов.

На этом шаге просто нажмите Next.

Укажите удобное имя домена NetBIOS.

Укажите пути до базы данных AD DS, файлов журналов и папки SYSVOL. Рекомендуем оставить значения по умолчанию.

Проверьте настроенные параметры.

Дождитесь проверки предварительных требований после чего нажмите Установить. После установки сервер будет перезагружен.

Создание учетных записей

Для создания новых учетных записей и администраторов откройте оснастку Active Directory Users and Computers, для этого откройте Диспетчер серверов и перейдите в раздел AD DS. В контекстном меню сервера выберете соответствующую оснастку.

В новом окне разверните дерево вашего домена и найдите каталог с пользователями Users. Правой кнопкой мыши нажмите на каталог и выберете Создать -> Пользователь.

Для нового пользователя задайте личные данные и имя входа.

Далее введите пароль, который должен быть достаточно сложным и содержать буквы разного регистра и цифры. Дополнительные опции выберите на свое усмотрение.

Создайте нового пользователя.

Чтобы пользователь мог управлять службами Active Directory, его необходимо добавить в группу Domain Admins. Для этого с помощью правой кнопки мыши откройте свойства пользователя и перейдите во вкладку Member Of. Нажмите кнопку Add для добавления в группу.

Выполните поиск группы Domain Admins с помощью кнопки Check Names. Нажмите OK.

Сохраните изменения кнопкой Apply.

Теперь созданный пользователь сможет подключиться к контроллеру домена.

Рекомендуем сразу убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной/частной сетей — отключен.

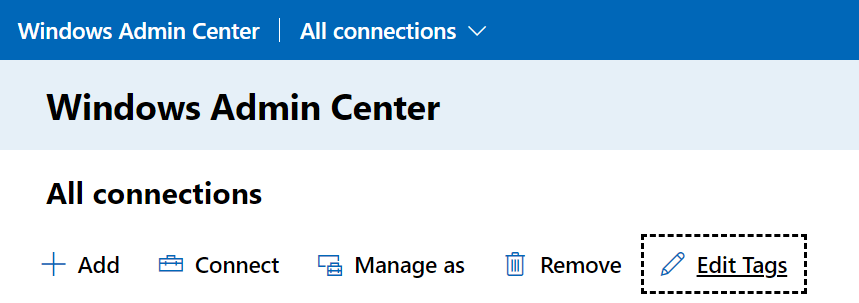

Использование тегов для Организации подключений

Теги можно использовать для поиска и фильтрации связанных серверов в списке подключений. Это позволяет просматривать подмножество серверов в списке подключений. Это особенно удобно при наличии большого числа подключений.

Изменить Теги

- Выберите сервер или несколько серверов в списке все подключения

- В разделе все подключения щелкните изменить теги .

Панель изменение тегов подключения позволяет изменять, добавлять или удалять теги выбранных соединений.

-

Чтобы добавить новый тег к выбранным соединениям, выберите Добавить тег и введите имя тега, который вы хотите использовать.

-

Чтобы пометить выбранные соединения с существующим именем тега, установите флажок рядом с именем тега, который вы хотите применить.

-

Чтобы удалить тег из всех выбранных подключений, снимите флажок рядом с тегом, который вы хотите удалить.

-

Если к подмножеству выбранных соединений применяется тег, флажок отображается в промежуточном состоянии. Можно щелкнуть поле, чтобы проверить его и применить тег ко всем выбранным подключениям, или щелкнуть еще раз, чтобы снять его, и удалить тег из всех выбранных подключений.

Фильтрация подключений по тегу

После добавления тегов в одно или несколько подключений к серверу можно просмотреть теги в списке подключений и отфильтровать список подключений по тегам.

-

Чтобы выполнить фильтрацию по тегу, щелкните значок фильтра рядом с полем поиска.

Можно выбрать «или», «и» или «не», чтобы изменить поведение фильтра для выбранных тегов.

Пошаговая настройка: активация с помощью Active DirectoryStep-by-step configuration: Active Directory-based activation

Примечание

Вы должны быть участником локальной группы «Администраторы» на всех компьютерах, упомянутых в этой процедуре.You must be a member of the local Administrators group on all computers mentioned in these steps. Вы также должны входить в группу администраторов предприятия, поскольку настройка активации с помощью Active Directory меняет параметры уровня леса.You also need to be a member of the Enterprise Administrators group, because setting up Active Directory-based activation changes forest-wide settings.

Чтобы настроить активацию на основе Active Directory на Windows Server 2012 R2 или выше, выполните следующие действия:To configure Active Directory-based activation on Windows Server 2012 R2 or higher, complete the following steps:

-

Используйте учетную запись с учетными данными администратора домена и администратора предприятия для входа в контроллер домена.Use an account with Domain Administrator and Enterprise Administrator credentials to sign in to a domain controller.

-

Запустите диспетчер сервера.Launch Server Manager.

-

Добавьте роль «Службы активации корпоративных лицензий», как показано нарисунке11.Add the Volume Activation Services role, as shown in Figure 11.

Рисунок 11.Figure 11. Добавление роли «Службы активации корпоративных лицензий»Adding the Volume Activation Services role

-

Щелкните ссылку, чтобы запустить средства активации корпоративных лицензий (рис.12).Click the link to launch the Volume Activation Tools (Figure 12).

Рисунок 12.Figure 12. Запуск средств активации корпоративных лицензийLaunching the Volume Activation Tools

-

Выберите вариант Активация с помощью Active Directory (рис.13).Select the Active Directory-Based Activation option (Figure 13).

Рисунок 13.Figure 13. Выбор варианта «Активация с помощью Active Directory»Selecting Active Directory-Based Activation

-

Введите ключ узла KMS и (необязательно) отображаемое имя (рис.14).Enter your KMS host key and (optionally) a display name (Figure 14).

Рисунок 14.Figure 14. Ввод ключа узла KMSEntering your KMS host key

-

Активируйте ключ узла KMS по телефону или через Интернет (рис.15).Activate your KMS host key by phone or online (Figure 15).

Рисунок 15.Figure 15. Выбор способа активации продуктаChoosing how to activate your product

Примечание

Чтобы активировать ключ-хост KMS (CSVLK) для Microsoft Office, необходимо установить пакет лицензий office Volume License Pack для конкретной версии на сервере, на котором установлена роль сервера активации тома.To activate a KMS Host Key (CSVLK) for Microsoft Office, you need to install the version-specific Office Volume License Pack on the server where the Volume Activation Server Role is installed.

-

После активации ключа нажмите кнопку Применить, а затем кнопку Закрыть.After activating the key, click Commit, and then click Close.