Ssl-сертификат

Содержание:

- Установка сертификата

- SSL-сертификат: зачем нужен этот документ?

- Виды SSL-сертификатов

- Что даёт SSL-сертификат для сайта?

- Зачем вообще SSL?

- Зачем нужен SSL-сертификат?

- Настройка SSL, TLS на WordPress

- Важные технические детали при работе с бесплатным HTTPS

- Восстановление сессии[править]

- Что такое SSL-сертификат простыми словами?

- Зачем нужен SSL-сертификат

- История SSL[править]

- Ключевые отличия SSL и TLS[править]

- Аннотация

- SSL и HTTPS-соединение

- А точно нужен? Не убедили

- Схема протокола

- Безопасный FTP

- Как установить SSL/TLS, если на сервере несколько сайтов

- Что такое SSL и сертификат?

- Акционные предложения по получению SSL сертификата бесплатно

- Минутка технического объяснения про SSL и HTTPS

- How does HTTPS and SSL work?

- Функция 1: техническая защита соединения между пользователем и сайтом

Установка сертификата

После того как сторонний ЦС завершит запрос сертификата сервера, вы получите его по электронной почте или на сайте загрузки. Сертификат должен быть установлен на веб-сайте, на котором необходимо обеспечить безопасную связь.

Чтобы установить сертификат, выполните следующие действия.

- Скачайте или скопируйте сертификат, полученный из ЦС, на веб-сервер.

- Откройте MMC IIS, как описано в разделе «Создание CSR».

- Доступ к диалоговом окну «Свойства» для веб-сайта, на котором устанавливается сертификат.

- Выберите вкладку «Безопасность каталога» и выберите сертификат сервера. Запускается мастер сертификатов веб-сервера. Нажмите кнопку Далее.

- Выберите «Обработка ожидающих запросов» и установите сертификат, а затем выберите «Далее».

- Перейдите к расположению сертификата, сохраненного на шаге 1. Дважды выберите «Далее» и «Готово».

SSL-сертификат: зачем нужен этот документ?

Говоря о принципах, которые заложены в технологии доступа на основе защищенного соединения SSL, тут стоит привести сравнение с доступом вроде HTTPS, которое, по сути, тоже является защищенным (об этом свидетельствует литера «S».

Если посмотреть на SSL-сертификат (зачем нужен такой документ или как его использовать в практических целях), следует отметить что он, грубо говоря, подтверждает не только безопасность соединения или содержимого интернет-ресурса в плане публикуемого контента, но еще и применяемую методику шифрования отправляемых и получаемых данных.

То есть при доступе к какой веб-странице у пользователя не должно возникнуть проблем с личными данными (логинами, паролями, PIN-кодами и т. д.), поскольку данный документ удостоверяет, что система безопасности оградит его от любых вмешательств извне. Как уже понятно, третьим лицам такая пользовательская информация не передается. В этом смысле считается, что при установке защищенного соединения по типу SSL не нужны дополнительные средства безопасности вроде антивируса, файрволла или защитника Windows, появившегося в качестве одного из основных компонентов, начиная с восьмой версии операционной системы.

Виды SSL-сертификатов

Какие бывает SSL-сертификаты, в двух словах не рассказать, так как есть несколько критериев, по которым их можно классифицировать. Начнем с самоподписанных и доверенных.

Самоподписанный сертификат можно выпустить самостоятельно при наличии нужных инструментов. К примеру, это доступно в некоторых панелях управления веб-сервером (ISPmanager, Cpanel и т.д.). Из хорошего здесь то, что такой сертификат бесплатный, из плохого — его можно использовать только для служебных целей, а вот доверие посетителей сайта он не вызывает, потому что в адресной строке сообщается «Не защищено». Иначе говоря, сайт выглядит точно так же, как и если бы у него не было сертификата.

Доверенный сертификат выпускается Удостоверяющим центром — организацией, обладающей правом на выдачу сертификатов

Из всего того, что дает такой SSL-сертификат, стоит выделить самое важное: для посетителей сайта — это гарантия безопасности, а для его владельца — доверие пользователей. Википедия определяет Центр сертификации как «сторону, чья честность неоспорима»

Вот несколько тому объяснений:

- Проверка на право владения доменным именем или информации о компании, которая запрашивает сертификат.

- Высокий уровень шифрования данных, подкрепленный финансовой гарантией.

- Цепочки корневых сертификатов доверенных центров по умолчанию включены практически во все браузеры.

Эти преимущества в большей степени относятся к коммерческим Центрам сертификации (к примеру, Sectigo). Существуют также бесплатные, самым популярным является Let’s Encrypt.

Чем отличаются бесплатные SSL-сертификаты от коммерческих: обычно методы шифрования и тех, и других центров соответствуют актуальным стандартам, но бесплатные не предоставляют финансовую гарантию, такие сертификаты могут не поддерживаться некоторыми браузерами и операционными системами и имеют небольшой срок действия (как правило, 90 дней).

Также сертификаты можно разделить, основываясь на способе проверки:

- DV, Domain Validation — сертификат, подтверждающий доменное имя. Его можно получить за 15 минут, так как Центр сертификации проверяет только право владения доменом.

- OV, Organization Validation — сертификат, подтверждающий домен и существование организации. При его выпуске, помимо права на домен, CA проверяет и регистрацию компании. Для получения такого SSL-сертификата понадобится несколько дней.

- EV, Extended Validation — сертификат, подтверждающий принадлежность сайта компании. Перед тем, как его выпустить, Центр сертификации проводит тщательную проверку — от права на домен до лицензии на вид деятельности, в среднем это занимает от нескольких дней до двух недель. Заказ открыт только юридическим лицам.

Раньше отличительной чертой EV являлась не только особая проверка, но и отображение этого сертификата на сайте — в адресной строке браузера было закреплено название компании и обозначено зеленым цветом.

Буквально недавно произошло изменение, и название компании было перенесено «под замочек». Нужно нажать на него, чтобы посмотреть информацию. Обновление вступило в силу в новых версиях некоторых браузеров: Chrome 77, Firefox 70, Safari на iOS 12 и macOS 10.14.

Как уже упоминалось выше, сертификат заказывается для доменного имени. А что делать, если нужно защитить и домен, и поддомены? Или сразу несколько разных доменных имен? Нужен ли отдельный SSL-сертификат каждому субдомену или домену?

Если вы используете и домен, и субдомены, стоит обратить внимание на SSL Wildcard. Этот сертификат распространяется на основной домен, а также его поддомены уровнем ниже

Он дороже сертификатов, предназначенных для одного домена, так что имеет смысл в его покупке, когда субдоменов много. Если же 1-2, то выгоднее заказать сертификаты отдельно для каждого.

В ситуации, когда у вас много онлайн-проектов на отдельных доменах, поможет SAN SSL, который защищает сразу несколько доменов (также его называют мультидоменным сертификатом). Его цена зависит от количества доменов, для которых он предназначен.

Что даёт SSL-сертификат для сайта?

Может показаться, что защита данных необходима только крупным банкам и организациям, которые хранят втайне государственные секреты и внеземные технологии. Это не так. Получить SSL-сертификат выгодно для любого сайта, что он даёт:

Доверие пользователей. Протокол HTTPS давно ассоциируется с повышенной защитой данных. К вам будут охотнее заходить, у вас будут покупать товары и оплачивать услуги, будут пользоваться вашим сервисом, хранить данные и контент

На SSL обращают внимание продвинутые пользователи — наиболее активные покупатели и посетители

Возможности SEO-продвижения. Ещё в 2014 году Google заявил, что сайты с защищённым соединением будут выше подниматься в поисковой выдаче. И разные исследования подтверждают, что это так. Например, в 2016 основатель популярного сайта о SEO-продвижении Backlinko проанализировал 1 миллион результатов поиска Google. И пришёл к выводу, что на первых трёх страницах больше всего доменов с SSL-сертификатами: 25-28%. Вот так. В Яндексе с 2019-ого SSL тоже влияет на ранжирование сайта.

SSL-сертификат и протокол HTTPS становятся стандартом

Неважно, какой сайт вы создаёте: сертификат всё равно потребуется

Зачем вообще SSL?

1. Лучше выглядит в браузере

Браузеры, с недавних пор, очень не любят сайты без SSL. И они будут пытаться помешать вашим посетителям регистрироваться и оплачивать покупки.

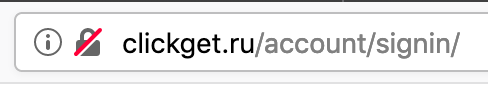

Вот так выглядит сайт без SSL (обычная страница) в современных браузерах:

| Chrome (Хром) | Firefox | Яндекс Браузер |

Не так плохо, но веселье начинается если вы начнете вводить пароль или данные банковской карты. Будет вот так:

| Chrome (Хром) |

Firefox Firefox |

Яндекс Браузер |

Как думаете, отпугнет ли это часть ваших посетителей? Конечно да. И это еще не все, Firefox, когда ваш посетитель будет вводить свои данные, покажет ему вот такое окошко:

С SSL сертификатом же все выглядит намного лучше:

| Chrome (Хром) |

Firefox Firefox |

Яндекс Браузер |

2. Положительно сказывается (или будет) на позициях в поисковых системах

В Google сайты с SSL начали ранжироваться выше с 2014 года, но на очень ограниченном числе запросов. Сейчас это влияет все больше и больше.

Насчет Яндекса я не нашел информации по этому поводу, но, скорее всего, они тоже это учитывают как один из второстепенных параметров.

Зачем нужен SSL-сертификат?

Итак, начнем с того что такое SSL-сертификат и зачем он нужен. Обычно вся информация между браузером и сервером, на котором размещен ваш сайт, передается по протоколу http. При этом данные не шифруются, и при желании могут быть перехвачены третьей стороной, и использованы в своих целях. Наличие SSL-сертификат позволяет вам использовать передачу данных по протоколу HTTPS, который обеспечивает шифрование передаваемых данных, и в случае даже если эти данные будут перехвачены, их будет очень сложно расшифровать, и как-то использовать.

Для того, что бы понять какой вид соединения используется на сайте достаточно обратить внимания на значок, находящийся в адресной строке, рядом с адресом сайта.

Если там находится такой зеленый замочек, это говорит о том, что соединение происходит по протоколу HTTPS, то есть он шифруется и считается безопасным. Если же такого значка нет, а вместо него находится значок планеты, или может быть другой значок, в зависимости от браузера, который вы используете, это говорить о том, что используется протокол http, и передаваемые данные не шифруются:

Проблема безопасности особенно актуальна на тех сайтах, которые имеют формы обратной связи для отправки каких-то контактных данных, сведений о кредитных картах, каких-то личной информации, возможно, паспортных данных, либо какой-то еще информации, которая при желании может быть перехвачена и использована мошенниками в своих целях.

Настройка SSL, TLS на WordPress

Для примера, возьмём сайт на WordPress и настроим на нём SSL/TLS, сделаем его доступным по HTTPS.

Нужно будет обязательно пройтись по списку и внести соответствующие изменения:

- Переписать в базе данных все ссылки, заменив на

Для этого, вы можете воспользоваться WP-Cli или специальной утилитой - Переписать в файлах темы все ссылки, заменив на или

- Отредактировать , а именно, перед добавить:

// example.com меняем на своё имя домена define('WP_HOME', 'https://example.com'); define('WP_SITEURL', 'https://example.com'); // Принудительная авторизация в админке по защищённому протоколу define('FORCE_SSL_ADMIN', true); // Чтобы предотвратить бесконечный редирект с http на https if (strpos($_SERVER, 'https') !== false) $_SERVER='on';2 и 3 строки не обязательны, если выполнили первый пункт списка.

Про последнее можно добавить, что если WordPress находится за проксирующим сервером с SSL, но хостится на сервере без SSL (то есть, как в нашем случае, SSL на NGINX, Apache без), запросы к страницам сайта будут создавать бесконечный цикл. Чтобы его предотвратить, и используется определение в заголовках , наличие https в котором и будет говорить о том, что в заголовки надо будет записать метку о том, что HTTPS включен, и она будет сигнализировать Вордпрессу о том, что мы работаем на https.

Подробности можете посмотреть тут https://codex.wordpress.org/Administration_Over_SSL

Важные технические детали при работе с бесплатным HTTPS

Посмотреть доступность бесплатного HTTPS можно в списке веб-сайтов в личном кабинете на странице «полный список функций».

Если HTTPS доступен (удалось получить для вас бесплатный SSL и наш веб-север поддерживает его работу), рядом с сайтом

будет отображен соответствующий знак +HTTPS!.

Мы выписываем бесплатный SSL для сайта автоматически при появлении возможности проверить домен (он должен работать),

примерно в течение суток.

- Учитывая негарантированный характер услуги, мы рекомендуем не делать безусловной

переадресации с HTTP на HTTPS для всего сайта. В случае проблем с бесплатным HTTPS сайт перестанет работать.

Это очень маловероятно, но это к сожалению возможно.

* когда мы убедимся в том, что бесплатный HTTPS от LetsEncrypt будет работать всегда, мы обновим совет. -

Для того, чтобы ваши посетители и поисковые системы узнали про HTTPS, мы сделали

специальную страницу в личном кабинете, которая позволяет настроить переадресацию на HTTPS. Эта переадресация будет

работать только в том случае, если мы знаем, что HTTPS для вашего сайта работает. Также мы в этом случае мы сформируем

подходящий HSTS заголовок.

Если по каким-то причинам бесплатный HTTPS для вашего сайта работать перестанет, мы сами уберем переадресацию.

* когда мы убедимся в том, что бесплатный HTTPS от LetsEncrypt будет работать всегда, мы обновим совет. -

Если у вас есть опасения, что поддержка HTTPS «без гарантии» может помешать работе вашего ресурса,

включать переадресацию на HTTPS для всех посетителей сайта не следует! Это не мешает опытным пользователям и администраторам

сайта пользоваться HTTPS, если это необходимо. -

Убедитесь в том, что ваш сайт хорошо работает по протоколу HTTPS. Для этого лучше использовать

только относительные ссылки. Если необходимо формировать абсолютные ссылки (необходимо очень редко, но случаи такие есть),

анализируйте текущий протокол (см. ниже). -

Проверить текущий протокол в скриптах вашего сайта можно с помощью серверных переменных HTTPS (будет on)

и HTTP_X_FORWARDED_PROTO (будет https). Это стандартные переменные, если вы используете какой-то готовый портал типа Joomla,

Wordpress или 1С-Битрикс, определение протокола для внутренних нужд будет происходить корректно.

Для серверов, отличных от Apache LAMP — сам HTTP заголовок с индикацией называется X-Forwarded-Proto. - Для получения бесплатного сертификата производится проверка принадлежности ресурса с помощью процедуры от

LetsEncrypt. Процедура имеет определенные технические требования, которые к тому же иногда меняются, а также содержит в себе известные

ошибки и/или особенности работы. Мы постоянно следим за ситуацией и адаптируем нашу систему под эти требования и нюансы, но есть случаи, которые

часто ставят работу бесплатного сертификата под угрозу.

Если ваш ресурс использует сложные сетевые технологии в работе, такие как проксирование (CloudFlare, защита от DDoS, объединение сайтов

на виртуальных адресах, и т.д.), или безусловные редиректы без оценки ситуации, или какие-то жесткие блокировки «непонятных запросов»,

которые мы не сможем обойти, проверка может не проходить и сертификат выписываться или обновляться не будет. В этом случае обратитесь в поддержку

за советами.

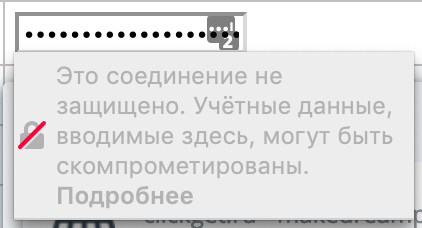

Восстановление сессии[править]

Создатели SSL знали, что алгоритмы шифрования открытым ключом вычислительно сложные, и клиент, создающий несколько новых соединений к одному и тому же серверу в течение короткого промежутка времени может сильно нагрузить сервер, что приведет к заметным временным задержкам ответа. Однако, если клиент и сервер уже установили соединение, то ему будет соответствовать уникальный идентификатор сессии, позволяющий ссылаться на него и использовать такой же секретный ключ при последующих соединениях в рамках некоторого временного отрезка. Безусловно, такой подход привносит определенный риск в безопасность соединения. Поэтому, если необходимо, клиент может пересоздать новые идентификатор и секретный ключ для данной сессии. Microsoft’s Internet Explorer, например, проделывают эту операцию каждые 2 минуты.

Обслуживание сертификатов и ключейправить

Если клиент планирует обратиться к серверу, который требует клиентской аутентификации, он должен хранить свой сертификат и связанный с ним приватный ключ. Сервер должен всегда хранить свой сертификат и связанный с ним приватный ключ.

Хранилище идентификаторов сессийправить

Клиент и сервер обязаны хранить идентификаторы сессий и связанные с ними секретные ключи для использования во время восстановления соединения.

Что такое SSL-сертификат простыми словами?

Если говорить проще, то при использовании SSL, данные которые вы или пользователи оставляете на сайте, например, личные данные или номера банковских карт, передаются на сервер по https протоколу в зашифрованном виде. Даже при перехвате этих данных, их фактически невозможно расшифровать.

Https не является отдельным протоколом, по сути это обычный http, который поддерживает шифрование (secured) данных. Когда вы открываете сайт, использующий https-протокол передачи данных, серверу, на котором расположен данный сайт, необходимо подтвердить его подлинность. Для этого он предоставляет браузеру специальный цифровой сертификат.

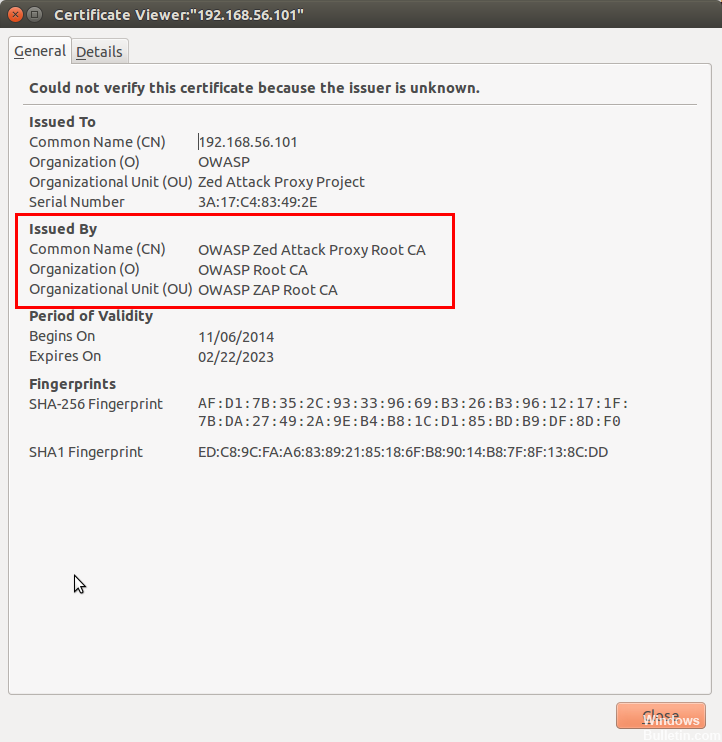

Успешное подтверждение подлинности сайта отображается в строке браузера иконкой закрытого замочка ( и надписью «Защищено» в Google Chrome). В зависимости от вида, SSL-сертификаты содержат в себе следующую информацию:

Успешное подтверждение подлинности сайта отображается в строке браузера иконкой закрытого замочка ( и надписью «Защищено» в Google Chrome). В зависимости от вида, SSL-сертификаты содержат в себе следующую информацию:

- доменное имя;

- дынные о владельце: физическое или юридическое лицо;

- центр, выпустивший сертификат;

- дата окончания действия сертификата;

- алгоритм подписи и шифрования и т.д.

SSL-сертификат позволяет понизить уязвимость сайта от перехвата данных злоумышленниками.

Зачем нужен SSL-сертификат

SSL-сертификаты сайтов требуются для обеспечения безопасности данных пользователей, подтверждения прав собственности на сайт, предотвращения создание поддельной версии сайта злоумышленниками и обеспечения доверия со стороны пользователей.

Если использование веб-сайта предполагает вход в систему, ввод личных данных, таких как номера кредитных карт, или просмотр конфиденциальной информации, такой как данные медицинской страховки, или финансовой информации, то важно сохранить конфиденциальность этих данных. SSL-сертификаты помогают сохранить конфиденциальность онлайн-транзакций и гарантируют пользователям, что веб-сайт является подлинным и безопасным для ввода личных данных

Для бизнеса более актуален тот факт, что SSL-сертификаты требуются для веб-адресов HTTPS. HTTPS – это безопасная форма HTTP, то есть трафик веб-сайтов HTTPS зашифрован с помощью SSL. Большинство браузеров помечают сайты HTTP, не имеющие SSL-сертификатов, как небезопасные. Это сигнал пользователям о том, что сайт может быть небезопасным, а для компаний это стимул перейти на HTTPS.

SSL-сертификат помогает защитить такую информацию, как:

- Учетные данные для входа в систему.

- Операции по кредитной карте и информацию о банковском счете.

- Личную информацию: полное имя, адрес, дату рождения, номер телефона.

- Юридические документы и контракты.

- Медицинские документы.

- Конфиденциальную информацию.

История SSL[править]

Из-за невозможности гарантировать безопасность сети, через которую передается информация наилучшим способом защитить ее было выбрано шифрование и дешифрование на концах устанавливаемого соединения соответственно. Netscape могли бы встроить этот подход напрямую в свой браузер, но это бы не предоставило единого решения, которое другие приложения могли бы использовать. Требовалось получить более общный, независимый от приложения подход.

В итоге, Netscape разработал протокол SSL работающий поверх TCP, а также предоставляющий TCP-подобный интерфейс для приложений более высокого уровня. В теории, одним из преимуществ SSL для разработчиков являлась возможность заменить все традиционные TCP вызовы на новые SSL вызовы. Специфические детали того, как SSL шифрует и дешифрует данные были относительно прозрачны.

Ключевые отличия SSL и TLS[править]

- Аутентификация сообщений: в TLS используется HMAC, работающий с любой хэш-функцией (а не только с MD5 или SHA, как в SSL).

- Генерация ключа: в TLS при создании ключа используется псевдослучайная функция стандарта HMAC; в SSL — RSA, Diffie-Hellman или Fortezza/DMS.

- Проверка сертификата: в SSL проверка требует передачи сложной последовательности сообщений; в TLS информация о проверке полностью передается в сообщениях во время handshake.

- Методы шифрования: SSL поддерживает только алгоритмы RSA, Diffie-Hellman и Fortezza/DMS. В TLS отказались от поддержки Fortezza/DMS, но возможно добавление новых методов шифрования в последующих версиях.

Аннотация

Эта статья содержит следующие разделы:

- Сведения о том, как настроить и включить сертификаты сервера, чтобы клиенты могли быть уверены в том, что ваш веб-сайт действителен и что любые отправляемые им сведения остаются конфиденциальными и конфиденциальными.

- Сведения о том, как использовать сторонние сертификаты для использования SSL, а также общий обзор процесса, используемого для создания запроса подписи сертификата (CSR), который используется для получения стороннее сертификата.

- Как включить SSL-подключение для веб-сайта.

- Как применить протокол SSL для всех подключений и установить требуемую длину шифрования между клиентами и веб-сайтом.

Для двух типов проверки подлинности можно использовать функции безопасности SSL веб-сервера. Вы можете использовать сертификат сервера, чтобы разрешить пользователям аутентификацию веб-сайта перед передачей личных сведений, таких как номер кредитной карты. Кроме того, вы можете использовать клиентские сертификаты для проверки подлинности пользователей, запрашивая информацию на веб-сайте.

В этой статье предполагается, что для проверки подлинности веб-сервера используется сторонний ЦС.

Чтобы включить проверку сертификата SSL Server и обеспечить уровень безопасности, необходимый вашим клиентам, необходимо получить сертификат от стороного ЦС. Сертификаты, выда которыми выданы вашей организации сторонним ЦС, обычно привязаны к веб-серверу и, в частности, к веб-сайту, к которому необходимо привязать SSL. Вы можете создать собственный сертификат с сервером IIS, но в этом случае ваши клиенты должны неявно доверять вам как к сертификату.

Статья предполагает следующее:

- Вы установили IIS.

- Создан и опубликован веб-сайт, который необходимо защитить с помощью SSL.

SSL и HTTPS-соединение

Вы наверняка могли заметить, что на каких-то сайтах в адресной строке есть зеленый замочек, а на каких-то его нет. В первом случае, сайт кажется безопасным и, естественно, доверие к ресурсу значительно повышается. И все это неспроста. При использовании SSL ваш веб-ресурс переходит на защищенное шифрование.

Все данные передаются зашифрованными, а это значит, что все ваши пользователи могут быть спокойны за свою конфиденциальность. Потому-то HTTPS и обозначается зеленым замком – браузер показывает вам, что посещаемый веб-сайт безопасен.

Согласитесь, если бы вы увидели два сайта, где на одном был бы зеленый замок, а на другом нет, то с более высокой вероятностью выбор бы пал на проект с SSL.

Вебмастера уловили такую фишку, поэтому в какой-то момент распространение этих сертификатов стало расти просто в геометрической прогрессии. Но это далеко не единственная причина такого ажиотажа.

Не далее как в 2014 году появилась информация, что сайты, перешедшие на использование защищенного протокола получат карт-бланш от поисковых систем. Ускоренная индексация, приоритет в сравнении с обычными сайтами. Тогда-то люди и смекнули: ага, сейчас я потрачу несколько тысяч на установку HTTPS, и после этого мой сайт взлетит словно ракета. Но этого не произошло.

Позже появилась информация, что влияние SSL на позиции минимально. Оно составляет чуть более 1 %, что в практическом смысле означает, что как такового влияния нет вообще.

А точно нужен? Не убедили

79% всех сайтов уже перешли на HTTPS, и браузеры постоянно стимулируют тех, кто не перешёл. Они уже не так усиленно помечают сайты с SSL как безопасные: убрали зелёную строку с названием организации для EV-сертификатов, значок замочка теперь по умолчанию серый. Зато предупреждения о небезопасности планирую делать более заметными. Например, с октября 2019 в Firefox появится перечеркнуты замок в адресной строке.

Всё это подтверждает, что SSL-сертификат — это стандарт, и без него уже сложно завоевать доверие пользователей. Подключить SSL-сертификат для сайта можно с Vepp.

Vepp — это простая и удобная панель управления сайтом и сервером. Она автоматически выпускает бесплатный SSL-сертификат для сайта с привязанным доменом и автоматически обновляет этот SSL. Также с Vepp можно установить любой платный и самоподписанный сертификат.

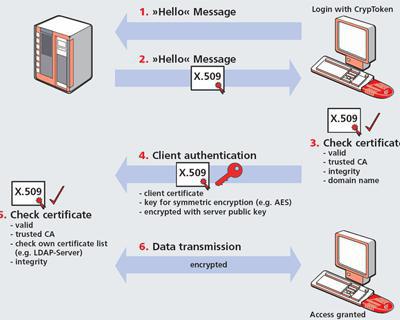

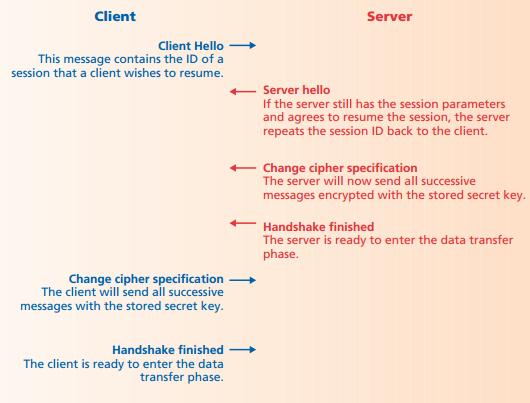

Схема протокола

Взаимодействие «клиент-сервер» при FTP-соединении можно наглядно представить следующим образом:

Безопасный FTP

FTP изначально не задумывался как защищенный, поскольку предназначался для связи между несколькими военными объектами и учреждениями. Но с развитием и распространением интернета опасность несанкционированного доступа возросла во много раз. Возникла необходимость защиты серверов от различного рода атак. В мае 1999 авторы RFC 2577 свели уязвимости в следующий список проблем:

- Скрытые атаки (bounce attacks)

- Спуф-атаки (spoof attacks)

- Атаки методом грубой силы (brute force attacks)

- Перехват пакетов, сниффинг (packet capture, sniffing)

- Захват портов (port stealing)

Обычный FTP не обладает возможностью передачи данных в зашифрованном виде, вследствие чего имена пользователей, пароли, команды и другая информация могут при желании легко и просто быть перехвачены злоумышленниками. Обычное решение этой проблемы — использовать «безопасные», TLS-защищённые версии уязвимых протокола (FTPS) или же другой, более защищённый протокол, вроде SFTP/SCP, предоставляемого с большинством реализаций протокола Secure Shell.

Как установить SSL/TLS, если на сервере несколько сайтов

Обычно, проблемы возникают, когда на сервере уже есть 1 сайт на HTTPS, и на этот сервер нужно перенести другой сайт.

Либо, ещё более патовая ситуация: нужно перенести сайт на HTTP и сделать его доступным по HTTPS. Проблема будет возникать из-за того, что на сервере на порту уже есть сайт с сертификатом SSL/TLS, и обращения будут идти на него, и certbot не сможет прописать сертификат сайту, а сайты по HTTP будут недоступны.

Для решения этой проблемы можно сгенерировать временный самоподписанный сертификат:

openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 365 -nodes

Эта команда создаст 2 файла в директории, из которой вызывается команда (обычно это ):

- cert.pem — это сертификат SSL/TLS;

- key.pem — это ключ к сертификату.

Ключи прописываете в конфигурации сервера (пример есть ниже). Далее:

- Если сайт нужен по HTTP, просто делаете редирект с HTTPS на HTTP, по аналогии с редиректом на HTTPS, только наоборот (пример далее);

- Если сайт нужен по HTTPS, делаете сайт доступным по HTTP, затем получаете сертификат с помощью certbot, а дальше всё как по инструкции выше — редирект на HTTPS, прописывание сертификатов, настройка URL, и так далее.

Пример, как сделать редирект с HTTPS на HTTP в NGINX

Допустим, самоподписанные сертификаты сгенерированы командой выше и располагаются в каталоге . Тогда, чтобы настроить редирект с HTTPS на HTTP для нового сайта , мы можем использовать следующую конфигурацию ( заменяем на свой домен, — на свой IP сервера):

server {

server_name example.com www.example.com;

listen 1.2.3.4:443 ssl; ### Вместо 1.2.3.4 нужно подставить IP сервера

ssl_certificate /root/cert.pem; # Путь к самоподписанному сгенерированному сертификату

ssl_certificate_key /root/key.pem; # Путь к ключу самоподписанного сертификата

rewrite ^(.*) http://$host$1 permanent;

}

server {

server_name example.com www.example.com;

listen 1.2.3.4:80 ; ### Вместо 1.2.3.4 нужно подставить IP сервера

### Остальные правила ###

}

Что такое SSL и сертификат?

SSL — глобальная стандартная технология безопасности, обеспечивающая зашифрованную связь между веб-браузером и сервером. Большое количество пользователей онлайн-бизнеса и частных лиц используют SSL для снижения риска получения конфиденциальной информации (номера кредитных карт, имен пользователей, паролей, электронных писем) и защиты от похищения или вмешательства со стороны хакеров и похитителей личных данных.

Для создания безопасного соединения на веб-сервере устанавливается SSL-сертификат (также называемый цифровым сертификатом) и выполняет следующие базовые функции:

- аутентифицирует адрес веб-сайта (это гарантирует посетителям, что они не находятся на фиктивном сайте);

- шифрует передаваемые данные.

Недоверенный сертификат формирует ошибку при обращении к сайту «SSL Error».

Акционные предложения по получению SSL сертификата бесплатно

Следующий способ бесплатно получить SSL сертификат для сайта – это воспользоваться акциями на различных регистраторах доменных имен либо хостинг-провайдеров. К примеру, компания REG.RU проводит акцию по выдаче бесплатных сертификатов сроком на один год. Единственное условие – ваш домен должен быть зарегистрирован в компании REG.RU.

Скорее всего, подвох здесь будет заключаться в том, что на следующий год, когда вам придётся этот сертификат продлять, то стоимость его будет значительно выше чем у конкурентов, но, тем не менее, никто вам не мешает по пользоваться год этим сертификатом бесплатно, а затем получить новый у какой-то другой компании, где он будет стоить дешевле.

Вот ссылка на страницу акции.

Так же, на некоторых хостингах, при заказе, скажем, домена и хостинга, вам могут предложить SSL сертификат бесплатно или же по каким-то выгодным условиям.

Еще вы можете встретить предложение такого рода, когда вам предлагается заказать SSL-сертификат с бесплатным тестовым периодом на 90 дней. После истечения этого срока вам нужно будет этот сертификат оплачивать.

При этом вы должны понимать, что за эти 90 дней тестового периода вы особо там ни чего не протестируете. Поэтому, прежде чем соглашаться на такое предложение, лучше сразу узнать какова будет стоимость SSL сертификата после истечения этих 90 дней.

Минутка технического объяснения про SSL и HTTPS

Стандартный протокол передачи данных в вебе, который используется с 1992 года, — HTTP. Этот протокол задаёт правила, по которым пользователи запрашивают сайты, а серверы — отдают эти сайты. Протокола — это просто договорённости: «Заголовок страницы передавай так-то, текст — так, пароль проси так». Протокол может быть любым внутри, главное — чтобы все договорились использовать именно его.

Минус протокола HTTP в том, что он передаёт данные в открытом виде. Если на сайте с HTTP ввести данные карточки, то они полетят по каналам связи незашифрованными. Злоумышленник может их перехватить и прочитать — достаточно, например, просто «прослушивать» весь трафик в беспроводной сети.

HTTP — это быстрый, но небезопасный протокол. Его сложно в этом винить: когда его создавали, никто не думал, что на сайтах будут вводить данные кредитных карт. Думали, будут обмениваться результатами научных исследований.

Чтобы решить проблему незашифрованных данных, в 2000 году придумали HTTPS — HyperText Transfer Protocol Secure, безопасный протокол передачи гипертекста. Внутри себя он работает как обычный HTTP, но снаружи шифрует весь свой трафик. Даже если кто-то вклинится посередине, он увидит только шифр, который не получится разобрать.

За шифрование страниц в HTTPS отвечает протокол SSL — Secure Sockets Layer, уровень защищённых сокетов. Сокеты — это такие виртуальные соединения между компьютерами. Защищённый сокет означает, что данные, которые идут внутри от одного компьютера к другому, — в безопасности. Если браузер открывает страницу по такому протоколу, то он перед отправкой на сервер шифрует всё, что вы делаете или вводите на сайте. Самое то, если нужно отправить данные платёжной карты или логин с паролем от сервиса.

How does HTTPS and SSL work?

HTTP is not a separate protocol from HTTPS. Rather, HTTPS works by establishing a secure HTTP connection using SSL. Hence, the protocol stacks for HTTP and HTTPS look similar:

| Layer | HTTP Protocol Stack | HTTPS Protocol Stack |

|---|---|---|

| Application Layer | HTTP | HTTP |

| Security Layer | SSL (TLS) | |

| Transport Layer | TCP | TCP |

| Network Layer | IP | IP |

| Data Link Layer | Network Interfaces | Network Interfaces |

The only difference is that HTTPS runs over SSL. To create this secure internet connection, an SSL certificate is installed on a web server. The SSL certificate authenticates an organization’s identity to activate the HTTPS protocol so that data can be passed securely from a web server to a web browser.

Функция 1: техническая защита соединения между пользователем и сайтом

Например, вы зашли в кафе, подключились к местному wifi, и все данные, которые вы передаёте в Интернет, доступны администратору wifi- сети кафе. Если вы заходите на сайт без SSL-сертификата, вводите на нем логин и пароль, не сомневайтесь, злоумышленник уже знает ваши реквизиты.

Если же сайт использует SSL-сертификат, данные злоумышленник всё равно сможет получить, но воспользоваться ими — нет, так как они будут зашифрованы.

Вывод: Если владелец ресурса не устанавливает сертификат, посетитель сайта рискует передать данные третьим лицам.

Долгое время владельцы сайтов не обращали на это внимание. Ситуацию начала меняться с повышением компьютерной грамотности пользователей

Те, кто начали понимать описанный выше пример, перестали доверять сайтам без SSL-сертификатов. Сейчас большинство пользователей понимает, что нельзя вводить данные на сайте без SSL-сертификата.

В результате владельцы сайтов стали устанавливать SSL-сертификаты, чтобы сохранить свою аудиторию, а также сохранить позиции сайта по ключевым запросам в поисковой выдаче Яндекса и Google.