Brute force attack

Содержание:

- Theoretical limits[edit]

- Оптимизация брут-форса путём атаки сразу на несколько целей

- Конкурсы по хешкрекингу

- Weak Passwords that Enable Brute Force Attacks

- Неразрушаемые коды

- Брутфорс: как пользоваться

- Скрипт для брута web-форм (типа, Прога для взлома ВК)

- Программы для брутфорса

- Examples

- Countermeasures[edit]

- Types of Brute Force Attacks

- Какие пароли взламывают чаще всего? Статистика

- How to Defend Against Brute Force Attacks

- Ограничение доступа по IP-адресам

- Low Security

- Medium Security

- How Brute Force Attacks Work

- Ликбез

Theoretical limits[edit]

The resources required for a brute-force attack grow exponentially with increasing key size, not linearly. Although U.S. export regulations historically restricted key lengths to 56-bit symmetric keys (e.g. Data Encryption Standard), these restrictions are no longer in place, so modern symmetric algorithms typically use computationally stronger 128- to 256-bit keys.

There is a physical argument that a 128-bit symmetric key is computationally secure against brute-force attack. The so-called Landauer limit implied by the laws of physics sets a lower limit on the energy required to perform a computation of kT · ln 2 per bit erased in a computation, where T is the temperature of the computing device in kelvins, k is the Boltzmann constant, and the natural logarithm of 2 is about 0.693. No irreversible computing device can use less energy than this, even in principle. Thus, in order to simply flip through the possible values for a 128-bit symmetric key (ignoring doing the actual computing to check it) would, theoretically, require 2128 − 1 bit flips on a conventional processor. If it is assumed that the calculation occurs near room temperature (~300 K), the Von Neumann-Landauer Limit can be applied to estimate the energy required as ~1018joules, which is equivalent to consuming 30 of power for one year. This is equal to 30×109 W×365×24×3600 s = 9.46×1017 J or 262.7 TWh (about 0.1% of the yearly world energy production). The full actual computation – checking each key to see if a solution has been found – would consume many times this amount. Furthermore, this is simply the energy requirement for cycling through the key space; the actual time it takes to flip each bit is not considered, which is certainly greater than 0.

However, this argument assumes that the register values are changed using conventional set and clear operations which inevitably generate entropy. It has been shown that computational hardware can be designed not to encounter this theoretical obstruction (see reversible computing), though no such computers are known to have been constructed.[citation needed]

Modern GPUs are well-suited to the repetitive tasks associated with hardware-based password cracking

A single COPACOBANA board boasting 6 Xilinx Spartans – a cluster is made up of 20 of these

AES permits the use of 256-bit keys. Breaking a symmetric 256-bit key by brute force requires 2128 times more computational power than a 128-bit key. One of the fastest supercomputers in 2019 has a speed of 100 petaFLOPS which could theoretically check 100 million million (1014) AES keys per second (assuming 1000 operations per check), but would still require 3.67×1055 years to exhaust the 256-bit key space.

An underlying assumption of a brute-force attack is that the complete keyspace was used to generate keys, something that relies on an effective random number generator, and that there are no defects in the algorithm or its implementation. For example, a number of systems that were originally thought to be impossible to crack by brute force have nevertheless been cracked because the key space to search through was found to be much smaller than originally thought, because of a lack of entropy in their pseudorandom number generators. These include Netscape’s implementation of SSL (famously cracked by Ian Goldberg and David Wagner in 1995) and a Debian/Ubuntu edition of OpenSSL discovered in 2008 to be flawed. A similar lack of implemented entropy led to the breaking of Enigma’s code.

Оптимизация брут-форса путём атаки сразу на несколько целей

Одна попытка в минуту это довольно медленно. Кстати, ведь в рассматриваемых условиях мы можем делать по три попытки в минуту, затем делать паузу. Не уверен, можно ли это сделать встроенным средствами patator.

Зато в patator есть очень полезный алгоритм, который используется по умолчанию при брут-форсе большого количества объектов. Можно запустить перебор учётных данных сразу на множестве роутеров. Для этого в качестве цели с опцией url укажите файл, например, url=FILE2, также укажите путь до самого файла: 2=routers_IP.txt. patator будет работать следующим образом: пробовать один логин:пароль на первом роутере, затем переходить ко второму роутеру и там пробовать один логин:пароль, затем к следующему, пока список не кончится. Когда список завершится, то patator зайдёт на второй круг и для первого роутера попробует вторую пару логин:пароль, затем перейдёт к следующему роутеру и так далее. В результате возникает естественная задержка между попытками ввода на одном роутере — пока делаются попытки входа на следующих в списке, каждому роутеру даётся время «передышки». Это позволяет значительно сократить значение —rate-limit или вовсе не использовать, так как если одновременно брут-форсятся десятки тысяч роутеров, то очередь до каждого роутера может доходить более чем через минуту. Номер файла имеет значение! То есть в начале полный круг проходится для файлов с номером . Это могут быть, например, имена пользователей. Если вы будете брать адреса роутеров для брут-форса из файла с номером , то patator будет атаковать только первый в списке роутер и перейдёт к следующему только тогда, когда закончатся логины и пароли для проверки.

На случай если найдены верные логин:пароль, то вместо команды quit (выход из программы), нужно использовать команду free (остановка тестирования хоста после нахождения валидного пароля) примерно следующим образом: -x free=url:code=302

Конкурсы по хешкрекингу

А где хешкрекер может посоревноваться с другими хешкрекерами в своем умении ломать хеши? Конечно же, на конкурсах! Основные — конкурс Crack Me If You Can, проводимый фирмой KoreLogic в рамках ежегодной конференции DEF CON, и конкурс Hash Runner на ежегодной конференции Positive Hack Days.

Правила этих конкурсов весьма просты — нужно за ограниченное время (как правило, за 48 часов) сломать как можно больше конкурсных хешей и выполнить дополнительных заданий, также связанных с хешами. И так как время сильно ограничено, то на время таких конкурсов хешкрекеры всегда объединяются в команды.

Исторически сложилось так, что с самых первых конкурсов сформировались три основные команды — InsidePro, hashcat и john-users, которые все эти годы стабильно делили меж собой три призовых места в различных комбинациях. Даже по названиям команд уже очевидно, вокруг какого софта или сайта они объединились. В составе каждой из команд есть автор этого софта, и причина этого тоже понятна — на конкурсах всегда встречаются новые или видоизмененные алгоритмы хеширования, и нужно очень быстро модифицировать программу-брутфорсер или добавить в нее новый алгоритм. Тому, кто не имеет возможности быстро (часто за несколько часов или даже минут) перекроить софт под нужные фишки, очень сложно претендовать на приз.

Все отчеты о конкурсах доступны на сайтах команд, а также на сайтах организаторов — например, тут.

Рис. 4. Архивное фото — организаторы конкурса по хешкрекингу на DEFCON 2012

Рис. 4. Архивное фото — организаторы конкурса по хешкрекингу на DEFCON 2012

К сожалению, других крупных конкурсов по хешкрекингу нет. Иногда бывают небольшие конкурсы на хешкрекерских форумах, но их размах гораздо меньше. А с другой стороны, многие профессиональные хешкрекеры всегда находятся в «режиме конкурса», так как на форумах периодически размещаются хеши стоимостью в сотни и даже тысячи долларов, поэтому сразу после их опубликования хешкрекеры включаются в борьбу за этот хеш, чтобы обойти других, первому сломать пароль и получить «приз», то есть плату за пароль.

Weak Passwords that Enable Brute Force Attacks

Today, individuals possess many accounts and have many passwords. People tend to repeatedly use a few simple passwords, which leaves them exposed to brute force attacks. Also, repeated use of the same password can grant attackers access to many accounts.

Some of the most commonly found passwords in brute force lists include: date of birth, children’s names, qwerty, 123456, abcdef123, a123456, abc123, password, asdf, hello, welcome, zxcvbn, Qazwsx, 654321, 123321, 000000, 111111, 987654321, 1q2w3e, 123qwe, qwertyuiop, gfhjkm.

Strong passwords provide better protection against identity theft, loss of data, unauthorized access to accounts etc.

Неразрушаемые коды

Определенные типы шифрования по их математическим свойствам не могут быть побеждены грубой силой. Примером этого является криптография одноразового блокнота , где каждый бит открытого текста имеет соответствующий ключ из действительно случайной последовательности битов ключа. Строка из 140 символов, закодированная с помощью одноразового блокнота, подвергшаяся атаке грубой силы, в конечном итоге обнаружит каждую возможную строку из 140 символов, включая правильный ответ, но из всех предоставленных ответов не было бы способа узнать, какой из них был правильным. один. Победа над такой системой, как это было сделано в проекте Venona , обычно полагается не на чистую криптографию, а на ошибки в ее реализации: клавиатуры не являются действительно случайными, перехваченные клавиатуры, операторы совершают ошибки — или другие ошибки.

Брутфорс: как пользоваться

Далее рассмотрим, как пользоваться брутфорсом и для чего. Если говорить о легальных и благих намерениях, то он используется для проверки надёжности или восстановления паролей. Этим занимаются системные администраторы, используя при этом специализированные программы.

В ситуациях с иными намерениями существует три вида использования такого метода. Первый – это персональный взлом. Киберпреступник может как узнать номер электронного кошелька так и завладеть другими личными данными пользователей. Используя их в последствие, злоумышленник подбирает пароль получения доступа к его аккаунтам, электронной почте или сайту.

Второй вид брутфорса – брут-чек. В данном случае уже выступает цель завладения паролями именно в больших количествах, для последующей продажи аккаунтов и иных целей. И третьим видом является удалённый взлом компьютерной системы, с целью полного управления персональным компьютером жертвы. Зачастую, злоумышленники пишут программы для такого перебора самостоятельно, с использованием мощных компьютерных систем.

Если Вам была интересна данная статья, рекомендуем так же прочитать о разработке сайта-визитки под ключ и о том, как это происходит. Будьте внимательны и осторожны, распространяя свои личные данные, не подвергайте себя риску и не занимайтесь преступной деятельностью.

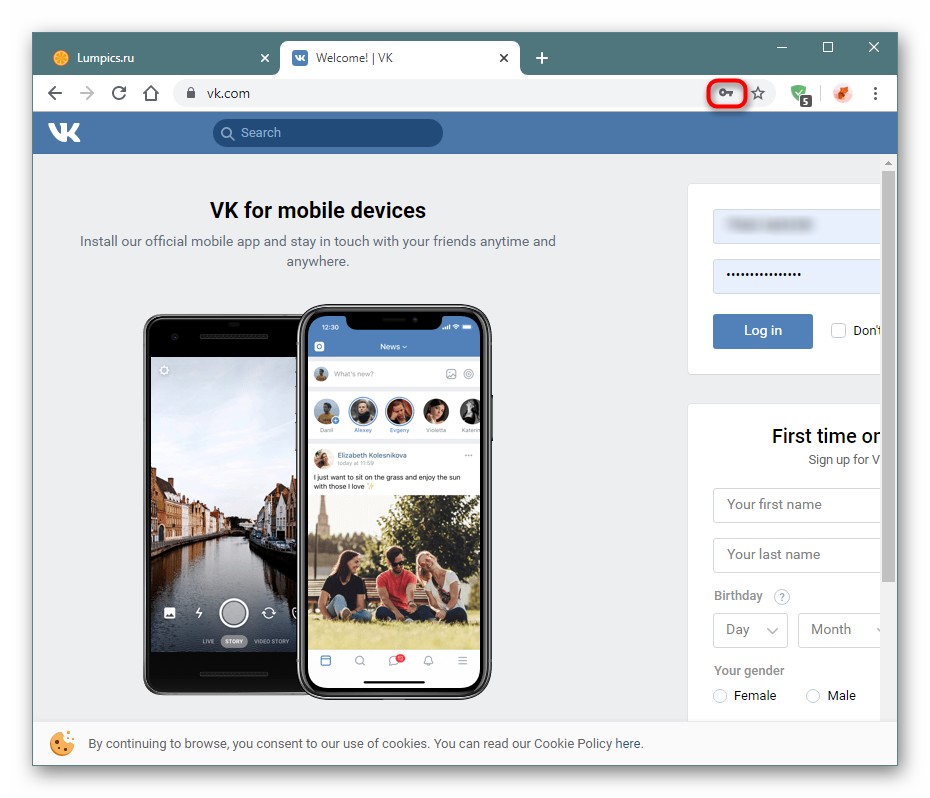

Скрипт для брута web-форм (типа, Прога для взлома ВК)

Важно! На сервере ВК стоит скрипт отслеживающий частоту отправки пакетов, т.е. если вы будете долбить со скоростью N раз/сек – вас автоматически отправят в бан лист по IP.

Также ВК использует ГЕОслежение

Без динамического IP брутить не стоит и пытаться, может помочь VPN.

Лично я считаю перебор паролей ВК делом малоперспективным, но для ценителей выложу старенький скрипт на Перл’е, позаимствованный у 5p4x2knet a.k.a. Apocalyptic’s и немного пофиксеный.

Скрипт работает методом POST только по двум параметрам – login и пароль.

Если логин известен (например, номер телефона), то соответствующие поля просто заполните значением без обращения к словарю.

Скрытые поля – капчу, картинки скрипт не передаст, скрывайте источник запросов (себя) как описано выше.

Тут нам пригодится вменяемый брут-словарь, который мы составляли в начале статьи. (назовем его, к примеру, brut.txt)

Также нужен файл, из которого наша программа будет получать информацию.

Программа будет вести брутфорс всех скриптов указанных в этом файле.(infa.txt). Если скрипт один, то можно заменить

Естественно, файл для записи результатов (result.txt)

Итак,

Обещанные ссылки. Нажми для скачивания.

Брут словарь (топ лоховских паролей) (1.83 Kb)

Прога «Генератор брута» (для создания своего брут словаря) (690 Kb)

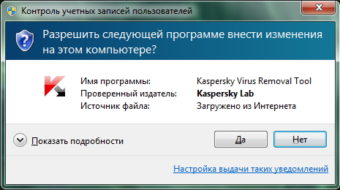

Программы для брутфорса

Администрация портала не несет ответственности за незаконное применение пользователями предоставленной им информации о ПО. Статья несет лишь ознакомительную функцию. Кроме того, все программы расцениваются операционной системой и антивирусами, как опасные для использования, поэтому могут содержать в себе вредоносный код.

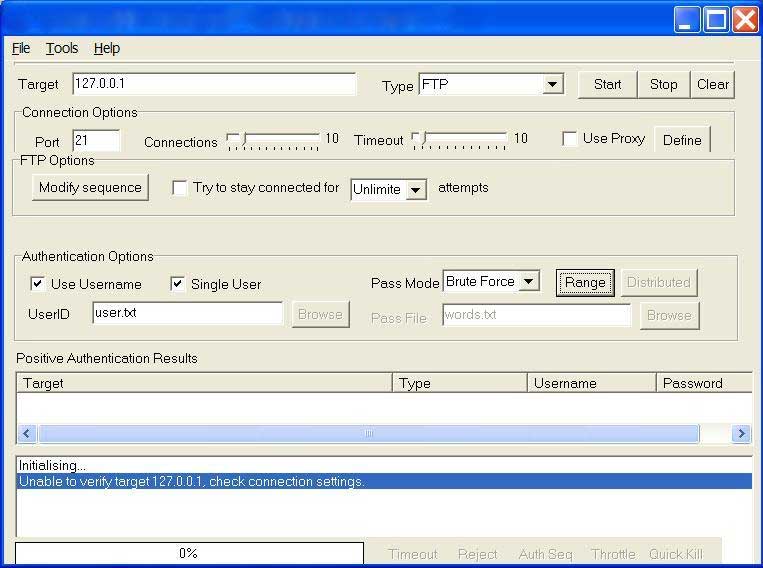

Brutus — AET2

Одна из самых популярных разработок для взлома пароля сторонних компьютеров посредством сети. Программа доступна в даркнете, в открытом доступе же быстро блокируется поисковыми системами и сетевыми антивирусами. Установка приложения стандартная, перейдем сразу к настройкам.

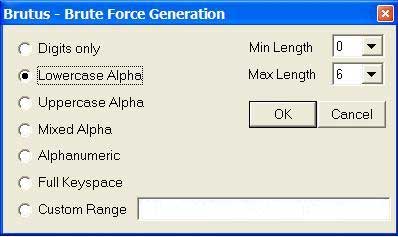

В окне Target вводим адрес сервера. В Authentication options вписываем наиболее распространенные имена пользователей, хотя программа ссылается на документ user.txt взламываемого компьютера. Ставим галочку напротив Single user. в выпадающем окне Pass Mode выбираем Brute Force. Далее — Range.

Всплывет окно для задания параметров, если есть какая-то информация о содержании пароля, указываем ее здесь. Это может быть длина символов, нижний регистр, верхний регистр, все символы, только цифры или буквы.

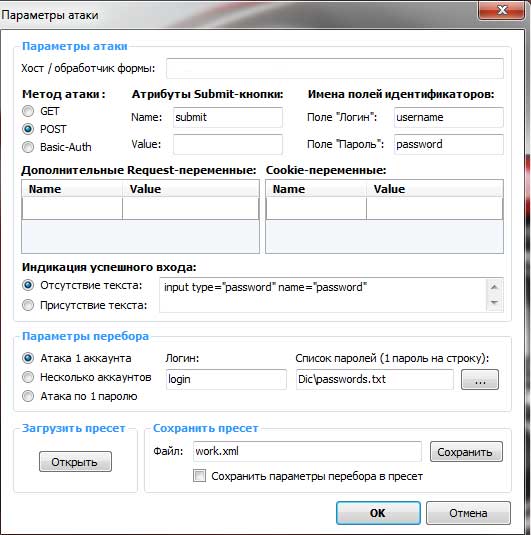

Brute Forcer

Данная утилита предназначена для брутфорса сайтов, а конкретнее — аккаунтов личных кабинетов на различных порталов. Для работы необходимо знать следующие параметры:

- адрес личного кабинета (вроде sire.ru/wp-admin для админки вордпресс);

- вводимые поля (логин, пароль);

- индикатор успешного входа.

Приложение имеет встроенный менеджер словарей паролей.

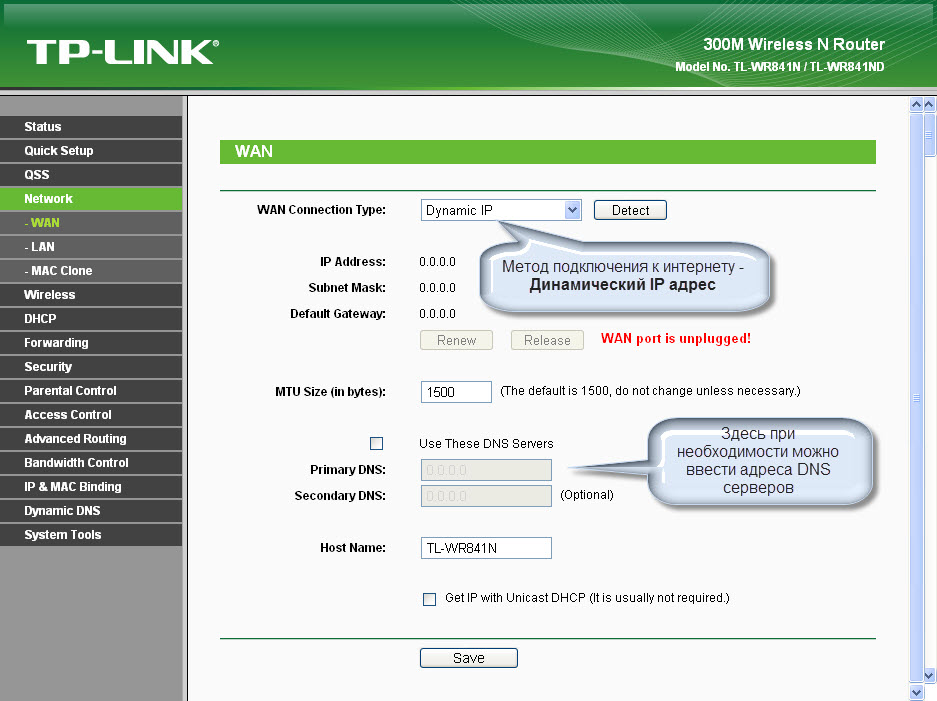

Router Brute force

Метод подбора паролей используется и в более прозаичных случаях — например для получения доступа к Wi-Fi. Программа разработана для системы Android. Имеется встроенный словарь распространенных паролей, который можно дополнять скачанными модификациями и дополнениями с интернета, либо вписать самостоятельно. В поле логин забито значение “admin” по умолчанию.

Examples

Brute-force attacks are often used for attacking authentication and

discovering hidden content/pages within a web application. These attacks

are usually sent via GET and POST requests to the server. In regards to

authentication, brute force attacks are often mounted when an

is not in place.

Example 1

A web application can be attacked via brute force by taking a word list

of known pages, for instance from a popular content management system,

and simply requesting each known page then analyzing the HTTP response

code to determine if the page exists on the target server.

DirBuster

is a tool that does exactly this.

Other tools for this type of attack are as follows:

— dirb

— WebRoot

dirb is capable of:

— setting cookies

— adding any HTTP header

— using PROXY

— mutating objects which were found

— testing http(s) connections

— seeking catalogues or files using defined dictionaries and templates

— and much much more

The simplest test to perform is:

In the output the attacker is informed that directory was

found. The attacker has now found a potential directory of interest

within this application. In dirb’s templates there are, among others, a

dictionary containing information about invalid httpd configurations.

This dictionary will detect weaknesses of this kind.

The application

WebRoot.pl, written by

CIRT.DK, has embedded mechanisms for parsing server responses, and based

on the phrase specified by the attacker, measures if the server response

is expected.

For example:

Np.

Another example is to examine ranges of the variable’s values:

Road Blocks:

One of the main issues with tools like dirb/dirbuster consist in the

analysis of server responses. With more advanced server configuration

(e.g. with mod_rewrite) automatic tools are sometimes unable to

determine “File not found” errors due to the server response being an

HTTP response code 200 but the page itself indicates “File not found”.

This can lead to false positives if the brute force tool is only relying

on HTTP response codes.

Burp Suite, can be used to parse specific parts of

the page returned, looking for certain strings in an effort to reduce

false positives.

Example 2

In regards to authentication, when no password policy is in place an

attacker can use lists of common username and passwords to brute force a

username or password field until successful authentication.

Countermeasures[edit]

In case of an offline attack where the attacker has access to the encrypted material, one can try key combinations without the risk of discovery or interference. However database and directory administrators can take countermeasures against online attacks, for example by limiting the number of attempts that a password can be tried, by introducing time delays between successive attempts, increasing the answer’s complexity (e.g. requiring a CAPTCHA answer or verification code sent via cellphone), and/or locking accounts out after unsuccessful login attempts.[page needed] Website administrators may prevent a particular IP address from trying more than a predetermined number of password attempts against any account on the site.

Types of Brute Force Attacks

- Simple brute force attack—uses a systematic approach to ‘guess’ that doesn’t rely on outside logic.

- Hybrid brute force attacks—starts from external logic to determine which password variation may be most likely to succeed, and then continues with the simple approach to try many possible variations.

- Dictionary attacks—guesses usernames or passwords using a dictionary of possible strings or phrases.

- Rainbow table attacks—a rainbow table is a precomputed table for reversing cryptographic hash functions. It can be used to guess a function up to a certain length consisting of a limited set of characters.

- Reverse brute force attack—uses a common password or collection of passwords against many possible usernames. Targets a network of users for which the attackers have previously obtained data.

- Credential stuffing—uses previously-known password-username pairs, trying them against multiple websites. Exploits the fact that many users have the same username and password across different systems.

Какие пароли взламывают чаще всего? Статистика

Для большинства систем, где может авторизоваться пользователь, предусмотрены логин и пароль, выданные по умолчанию. В идеале, каждый пользователь после входа в систему по дефолтному паролю должен устанавливать свой уникальный, однако многие пренебрегают этим простым правилом безопасности или устанавливают слишком простые сочетания символов, чтобы было проще их запоминать. Таким образом формируются целые группы уязвимых паролей:

- Простые последовательности (keyboard-walks): qwerty, qazwsx, 123456;

- Фразы и слова, которые часто первыми приходят в голову при создании пароля: password, admin, root, access;

- Пароли, частично дублирующие логины, например с добавлением цифр: user123;

- Слова на русском языке в английской раскладке: gfhjkm, flvby.

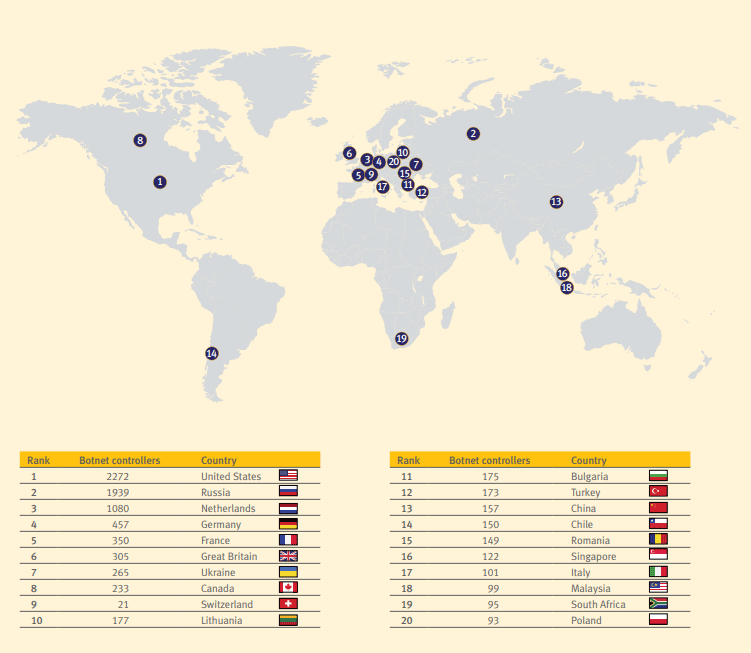

Немного статистики:

- по данным https://haveibeenpwned.com/ на сегодняшний день скомпрометировано более 9 млрд аккаунтов;

- в «словаре» паролей у злоумышленников находится более 555 млн записей;

- наибольшее число хостеров ботнет (botnet C&C — command & controllers) располагается в США. На втором и третьем месте — Россия и Нидерланды.

Из отчета Spamhaus Botnet Threat Report 2019

How to Defend Against Brute Force Attacks

Brute force attacks need time to run. Some attacks can take weeks or even months to provide anything usable. Most of the defenses against brute force attacks involve increasing the time required for success beyond what is technically possible, but that is not the only defense.

- Increase password length: More characters equal more time to brute force crack

- Increase password complexity: More options for each character also increase the time to brute force crack

- Limit login attempts: Brute force attacks increment a counter of failed login attempts on most directory services – a good defense against brute force attacks is to lock out users after a few failed attempts, thus nullifying a brute force attack in progress

- Implement Captcha: Captcha is a common system to verify a human is a human on websites and can stop brute force attacks in progress

- Use multi-factor authentication: Multi-factor authentication adds a second layer of security to each login attempt that requires human intervention which can stop a brute force attack from success

The proactive way to stop brute force attacks starts with monitoring. Varonis monitors Active Directory activity and VPN traffic to detect brute force attacks in progress. We’ve got threat models that monitor lockout behaviors (often a sign that there’s a brute force attack under way), threat models that detect potential credential stuffing, and more – all designed to detect and prevent brute force attacks before the attack escalates.

It’s better to detect an attack in progress and actively stop the attack than it is to hope your passwords are un-crackable. Once you detect and stop the attack, you can even blacklist IP addresses and prevent further attacks from the same computer.

Ready to get ahead of brute force attacks? Get a 1:1 demo to learn how Varonis detects attacks so you can stop attackers proactively.

Ограничение доступа по IP-адресам

Если ваш интернет провайдер предоставляет статический IP-адрес, или он редко изменяется, или же есть ограниченный список адресов, с которых может производиться доступ в админ-панель WordPress, то рекомендуется ограничить доступ этим самым списком адресов. Если управлением занимается несколько человек и адреса часто меняются, то данный способ защиты не будет удобным.

Настройка ограничения доступа по IP-адресам для Apache

Настроить ограничение по IP-адресу можно при помощи файла .htaccess, который нужно поместить в папку wp-admin/:

<IfModule mod_authz_core.c> <RequireAny> Require all denied #запретить всем Require ip 127.0.0.1 #разрешить локальные подключения Require ip 23.45.67.89 #один адрес Require ip 10.20.30.40 #еще один адрес Require ip 123.123.123.0/24 #блок адресов </RequireAny> </IfModule>

Указанная настройка актуальна для веб-сервера Apache 2.4+.

Настройка ограничения доступа по IP-адресам для Nginx

Если на вашем сервере используется Nginx + php-fpm, то добавлять ограничения нужно в файл конфигурации Nginx для соответствующего сайта (в блоке server):

location ~* ^/(wp-admin|wp-login.php)

{

allow 23.45.67.89; #один адрес

allow 123.123.123.0/24; #блок адресов

deny all; #запрет всем остальным

}

Обратите внимание на обязательные точки с запятой в конце каждой строки и на то, что все разрешения (allow) должны быть выше запретов (deny)

Low Security

In the Low Security setting the DVWA Brute Force login prompt is just a straight forward HTTP GET request with no security in place to block or stop you from hammering it with hydra.

This will be exactly the same process I covered in Brute Forcing Passwords with THC-Hydra but this time I will be using Burp suite instead of Tamper Data to capture our requests.

Lets get logged into DVWA which unless its been changed should be the standard username and password of admin/password and lets make a start.

Step By Step Brute Force DVWA (Low Security)

-

Set DVWA Security to Low

Start by making sure DVWA’s security is set to Low, do this by clicking the DVWA Security button on the left menu and selecting the security level drop down to Low and click submit.

-

Click The Brute Force button

Click the Brute Force button on the menu on the left to enter the Brute Force Section of DVWA.

-

Open Burp Suite and Setup Web proxy.

Open up Burp Suite, once Burp is loaded, click the Proxy tab then Options and make sure you have a Proxy Listener setup.

This should be set to your localhost 127.0.0.1:8080. You can adjust this how you need but if you are using this through your local web browser just leave these as default.

-

Turn Intercept On

Within Burp Suite move across to the intercept tab and make sure the Intercept button is on

Burp is now ready to start recieving requestes and all we have left to do is setup Firefox to send its requests to the web server via Burp.

-

Network Settings in Firefox

Within Firefox type about:preferences in the address bar this should take you directly to the preferences tab..

Scroll right down to the bottom of the page until you see Network Settings then click the settings tab.

-

Set Proxy

You should now be in the Connection settings within Firefox. Set the radio button to manual proxy configuration. This needs to be set to your localhost on 127.0.0.1 and the port to 8080 unless you changed the port to something other than the default in step 3.

-

Make a request.

Now the proxy is all configured we need to make a request to the DVWA Brute Force page.In my example, I used a username UsEr and a Password PaSs then click the login button.

-

Request Received by burp.

The request should get received by Burps Proxy.

Make a note of this request as we will need to use information from it to construct our Hydra command later.

-

Failed Login Message

In Burp Suite, click the forward button to forward our intercepted request on to the web server.

Due to not having entered the correct username and password, we get presented with an error message that states Username and/or password incorrect.Add this to your notes you have just taken of the request in step 8 this allows us to tell hydra anything other then this error message must be a valid login.

-

Construct your hydra command

Use the data Intercepted by burp to construct your hydra command as I have done below.hydra 192.168.0.20 -V -l admin -P ‘QuickPasswords.txt’ http-get-form “/dvwa/vulnerabilities/brute/:username=^USER^&password=^PASS^&Login=Login:F=Username and/or password incorrect.:H=Cookie: PHPSESSID=8g187lonl2odp8n45adoe38hg3; security=low”I will break this hydra command down for you…-V Verbose output showing the login + pass for each attempt in the terminal.-l admin Login using the login name Provided This could be a capital -L to try against a list of usernames.-P Load passwords from a file in my case this file is called QuickPasswords.txt.http-get-form Tells hydra we want to use a get request and follows with the location of the form we want to brute force, this information was gathered from the details intercepted in step 8username=^USER^&password=^PASS^ This adds place markers in our command where we want hydra to brute force the request (just replace where you see the actual username and Password used when logging in.F=Username and/or password incorrect. This is the failure message noted from step 9 and tells hydra anything other then this message must be a valid login. H=Cookie: This is the Cookie information which gets generated when you login to DVWA and is only really needed because of that initial login page on DVWA. In the real world you wont normally be logged in to get to a login page.

-

Run Hydra Command

Run your hydra command, depending on the size of the password list used this should only take a few miniutes or so before it finds the correct password.

If you have issues with any of these steps above, please Leave me a comment at the bottom of this tutorial and I will give you any help you need to get you up and running.

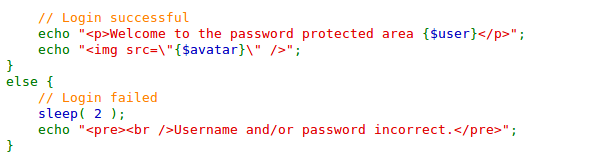

Medium Security

The Medium Security setting extends the security from the low level by adding a time delay of 2 seconds on failed logins.

Re-run the Hydra command you used from Low Security, changing the security setting at the end of the command to medium.

The Hydra command still works it just takes a little longer to run. This is because the PHP has been adjusted to add the two second time delay on all failed logins.

Luckily in DVWA we are easily able to check the PHP source code for all security levels, just click the view source button at the bottom of the DVWA Window. This will display the source PHP which shows the Login failed Sleep( 2 ) command as pictured below.

This shows adding a time delay on failed logins is not a deterrent or adequate protection from a brute force attack. The wait delay only increases the time needed to perform the attack, slowing down the attack speed.

How Brute Force Attacks Work

In simple terms, brute force attacks try to guess login passwords. Brute force password cracking comes down to a numbers game.

For most online systems, a password is encouraged to be at least eight characters long. Most passwords are eight characters long but are often a mix of numeric and alphabetic (case sensitive) characters, which is 62 possibilities for a given character in a password chain. If we combine 62 options for every character in an eight-character password, the result would be 2.18 trillion possible combinations. That is a lot of combinations for a cyberattacker to try.

In the past, if a hacker tried to crack an eight-character password with one attempt per second, it would roughly take seven million years at most. Even if the hacker were able to attempt 1000 combinations per second, it would still take seven thousand years.

It’s a different story nowadays with brute force hacking software having the power to attempt vastly more combinations per second than mentioned above. For example, let’s say a supercomputer can input 1 trillion combinations per second. With that amount of power, a hacker can reduce the time it takes to try 2.18 trillion password/username combinations to just 22 seconds!

Computers manufactured within the last decade have advanced to the point where only two hours are necessary to crack an eight-character alphanumeric password. Many cyber attackers can decrypt a weak encryption hash in months by using an exhaustive key search brute force attack.

The example above applies to password combinations of 8 characters in length. The time it takes to crack a password varies depending on its length and overall complexity.

Ликбез

Brute-force (атака полным перебором) – метод решения математических задач, сложность которого зависит от количества всех возможных решений. Сам же термин brute-force обычно используется в контексте хакерских атак, когда злоумышленник пытается подобрать логин/пароль к какой-либо учетной записи или сервису.

Рассмотрим инструменты, которые можно использовать для выполнения brute-force атак на SSH и WEB-сервисы, доступные в Kali Linux (Patator, Medusa, Hydra, Metasploit), а также BurpSuite и даже самый известный сетевой сканер nmap.

Brute-force SSH

Для примера возьмем тестовую машину 192.168.60.50 и попробуем подобрать пароль пользователя test по SSH.

Мы будем использовать популярные пароли из стандартного словаря rockyou.txt. Этот и другие словари доступны в свободном доступе на гитхабе.

Patator

Для подбора пароля средствами Patator используем команду:

где:ssh_login — необходимый модульhost – наша цельuser – логин пользователя, к которому подбирается пароль или файл с логинами для множественного подбораpassword – словарь с паролями-x ignore:mesg=’Authentication failed’ — команда не выводить на экран строку, имеющую данное сообщение. Параметр фильтрации подбирается индивидуально.

Hydra

Для подбора пароля используя Hydra выполним команду:

где:-V – показывать пару логин+пароль во время перебора-f – остановка как только будет найден пароль для указанного логина-P – путь до словаря с паролямиssh://192.168.60.50 – указание сервиса и IP-адрес жертвы

Medusa

Для подбора пароля с использованием Medusa выполним команду:

где:-h – IP-адрес жертвы-u – логин-P – путь к словарю-M – выбор модуля-f – остановка после нахождения валидной пары логин/пароль-v – настройка отображения сообщений на экране во время процесса подбора

Metasploit

Произведем поиск инструмента для проведения brute-force атаки по SSH:

search ssh_login и получили ответ:

Задействуем модуль:

Для просмотра необходимых параметров, воспользуемся командой show options. Для нас это:rhosts – IP-адрес жертвыrport – портusername – логин SSHuserpass_file – путь до словаряstop_on_success – остановка, как только найдется пара логин/парольthreads – количество потоков

Указание необходимых параметров производится через команду “set“.

Указав необходимые параметры набираем команду “run” и ждем.

Противодействие

Ограничить количество устанавливаемых соединений с использованием межсетевого экрана.

Пример настройки iptables:

Такое правило установит ограничение доступа к SSH для каждого IP-адреса до 1 соединения в секунду, значительно усложнив перебор. Также эффективным решением может быть использование двухфакторной аутентификации (например, используя eToken) или аутентификации с использованием ключевой пары, а также использование ACL на основе IP-адресов.