Переход на защищенные технологии идентификации

Содержание:

- Аутентификация пользователей

- Использование смарт-карт и USB-ключей

- Методы аутентификации

- Взаимосвязь идентификации, аутентификации и авторизации

- Настройка двухэтапной аутентификации

- Перенос компонентов админпанели

- Виды аутентификации

- TACACS+

- Что такое Авторизация

- Ошибки аутентификации: причины и пути решения

- быстрое восстановление пароля недоступно. Почему? Что делать?

- Образцы разделов авторизации

- ЕСИА

- OAuth 2. Общая схема работы

Аутентификация пользователей

Запросы к страницам с ограниченным доступом успешно перехватываются и перенаправляются контроллеру Account, но учетные данные, предоставляемые пользователем, пока не проверяются системой аутентификации. В примере ниже вы можете увидеть, как мы завершим процесс входа пользователей в систему:

Самая простая часть — это проверка учетных данных, которую мы делаем с помощью метода FindAsync класса AppUserManager:

В дальнейшем мы будем многократно обращаться к экземпляру класса AppUserManager, поэтому мы создали отдельное свойство UserManager, который возвращает экземпляр класса AppUserManager с помощью метода расширения GetOwinContext() класса HttpContext.

Метод FindAsync принимает в качестве параметров имя и пароль, введенные пользователем, и возвращает экземпляр класса пользователя (AppUser в примере) если учетная запись с такими данными существует. Если нет учетной записи с таким именем или пароль не совпадает, метод FindAsync возвращает значение null. В этом случае мы добавляем ошибку в метаданные модели, которая будет отображена пользователю.Если метод FindAsync возвращает объект AppUser, нам нужно создать файл cookie, который будет отправляться браузером в ответ на последующие запросы, благодаря чему пользователь будет автоматически аутентифицироваться в системе:

Первым шагом является создание объекта ClaimsIdentity, который идентифицирует пользователя. Класс ClaimsIdentity является частью ASP.NET Identity и реализует интерфейс IIdentity, который был описан ранее. Экземпляры ClaimsIdentity создаются путем вызова статического метода CreateIdentityAsync() класса UserManager. Этому методу передается объект пользователя (IdentityUser) и тип аутентификации в перечислении DefaultAuthenticationTypes.

Следующий шаг — удаление всех старых аутентифицирующих файлов cookie и создание новых. Мы добавили свойство AuthManager в контроллере Account, которое возвращает объект, реализующий интерфейс IAuthenticationManager, который отвечает за выполнение аутентификации в ASP.NET Identity. В таблице ниже перечислено несколько полезных методов этого интерфейса:

| Название | Описание |

|---|---|

| SignIn(options, identity) |

Вход пользователя в систему, что фактически означает создание аутентифицирующего cookie-файла |

| SignOut() |

Выход пользователя из системы, который обычно означает удаление файлов cookie |

Аргументами метода SignIn являются объект AuthenticationProperties, определяющий свойства настройки процесса аутентификации и объект ClaimsIdentity. Мы задали свойству IsPersistent объекта AuthenticationProperties значение true — это означает, что файлы cookie будут сохраняться между сессиями пользователей. Благодаря этому, если пользователь выйдет из приложения и зайдет, например, на следующий день, он будет автоматически аутентифицирован. (Есть и другие полезные свойства, определенные в классе AuthenticationProperties, но свойство IsPersistent является единственным, который широко используется на данный момент.)

После воссоздания файлов cookie мы перенаправляем пользователя по URL-адресу, который он просматривал до аутентификации (используя параметр returnUrl).

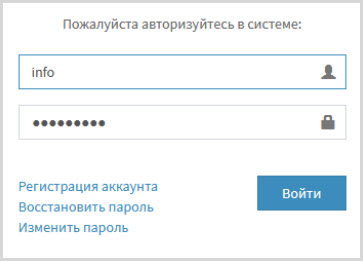

Давайте протестируем процесс аутентификации. Запустите приложение и перейдите по адресу /Home/Index. Браузер перенаправит вас на страницу входа, где необходимо ввести данные пользователя, которого мы создали ранее при тестировании панели администратора:

Использование смарт-карт и USB-ключей

Несмотря на то, что криптография с открытым ключом согласно спецификации Х.509 может обеспечивать строгую аутентификацию пользователя, сам по себе незащищенный закрытый ключ подобен паспорту без фотографии. Закрытый ключ, хранящийся на жёстком диске компьютера владельца, уязвим по отношению к прямым и сетевым атакам. Достаточно подготовленный злоумышленник может похитить персональный ключ пользователя и с помощью этого ключа представляться этим пользователем. Защита ключа с помощью пароля помогает, но недостаточно эффективно -пароли уязвимы по отношению ко мно¬гим атакам. Несомненно, требуется более безопасное хранилище.

Смарт-карты

Смарт-карты — пластиковые карты стандартного размера банковской карты, имеющие встроенную микросхему. Они находят всё более широкое применение в различных областях, от систем накопительных скидок до кредитных и дебетовых карт, студенческих билетов и телефонов стандарта GSM.

Для использования смарт-карт в компьютерных системах необходимо устройство чтения смарт-карт. Несмотря на название — устройство чтения (или считыватель), — большинство подобных оконечных устройств, или устройств сопряжения (IFD), способны как считывать, так и записывать информацию, если позволяют возможности смарт-карты и права доступа. Устройства чтения смарт-карт могут подключаться к компьютеру посредством последовательного порта, слота PCMCIA или USB. Устройство чтения смарт-карт также может быть встроено в клавиатуру. Как правило, для доступа к защищенной информации, хранящейся в памяти смарт-карты, требуется пароль, называемый PIN-кодом.

USB-ключи

USB-ключи достаточно привлекательны, поскольку USB стал стандартным портом для подключения периферийных устройств и организации не нужно приобретать для пользователей какие бы то ни было считыватели.

Аутентификацию на основе смарт-карт и USB-ключей сложнее всего обойти, так как используется уникальный физический объект, которым должен обладать человек, чтобы войти в систему. В отличие от паролей, владелец быстро узнаёт о краже и может сразу принять необходимые меры для предотвращения её негативных последствий. Кроме того, реализуется двухфакторная аутентификация. Микропроцессорные смарт-карты и USB-ключи могут повысить надёжность служб PKI: смарт-карта может использоваться для безопасного хранения закрытых ключей пользователя, а также для безопасного выполнения криптографических преобразований. Безусловно, данные устройства аутентификации не обеспечивают абсолютную безопасность, но надёжность их защиты намного превосходит возможности обычного настольного компьютера.

Для хранения и использования закрытого ключа разработчики используют различные подходы. Наиболее простой из них — использование устройства аутентификации в качестве защищенного носителя аутентификационной информации: при необходимости карта экспортирует закрытый ключ, и криптографические операции осуществляются на рабочей станции. Этот подход является не самым совершенным с точки зрения безопасности, зато относительно легко реализуемым и предъявляющим невысокие требования к устройству аутентификации. Два других подхода более безопасны, поскольку предполагают выполнение устройством аутентификации криптографические операций. При первом пользователь генерирует ключи на рабочей станции и сохраняет их в памяти устройства. При втором пользователь генерирует ключи при помощи устройства. В обоих случаях, после того как закрытый ключ сохранён, его нельзя извлечь из устройства и получить любым другим способом.

Методы аутентификации

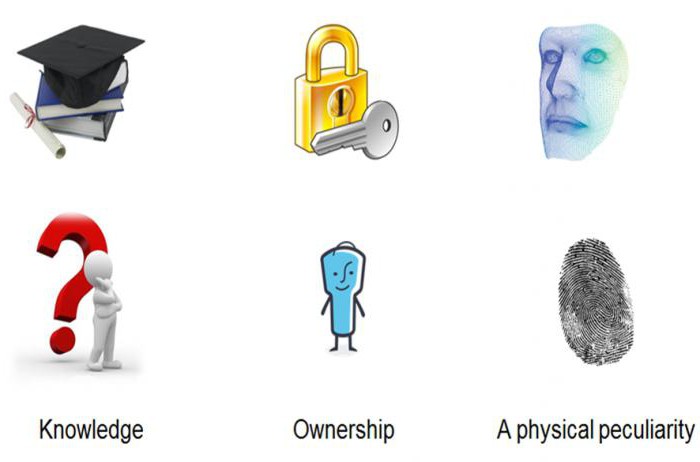

Приведенный выше пример объясняет разницу между идентификацией и аутентификацией на основе самой широко распространённой сферы применения данного типа устройств – физического контроля и управления доступом. В то же время необходимо указать и на другие методы аутентификации, которые можно условно разделить на 3 основные группы:

Методы, основанные на использовании субъектом ИС секретного идентификатора – пароля

Наиболее распространенные и простые методы аутентификации. Механизм реализации: при вводе субъектом своего пароля (секретного идентификатора) подсистема аутентификации сравнивает его с данными, хранящимися в базе эталонных данных в зашифрованном виде. В случае совпадения паролей подсистема аутентификации разрешает доступ к ресурсам ИС.

Методы, основанные на использовании уникального предмета: электронной карточки и др.

Чаще всего встречаются в комбинированном виде: для получения доступа субъекту ИС требуется персональный идентификатор в виде карты, а также дополнительного секретного идентификатора – персонального пароля.

Взаимосвязь идентификации, аутентификации и авторизации

Наверное, вы уже догадались, что все три процедуры взаимосвязаны:

- Сначала определяют имя (логин или номер) – идентификация

- Затем проверяют пароль (ключ или отпечаток пальца) – аутентификация

- И в конце предоставляют доступ – авторизация

Инфографика: 1 — Идентификация; 2 — Аутентификация; 3 — Авторизация

Проблемы безопасности при авторизации

Помните, как в сказке «Красная Шапочка» бабушка разрешает внучке войти в дом? Сначала бабушка спрашивает, кто за дверью, затем говорит Красной Шапочке, как открыть дверь. Волку же оказалось достаточным узнать имя внучки и расположение дома, чтобы пробраться в дом.

Какой вывод можно сделать из этой истории?

Каждый этап авторизации должен быть тщательно продуман, а идентификатор, пароль и сам принцип авторизации нужно держать в секрете.

Настройка двухэтапной аутентификации

Вот несколько примеров тех сайтов и ресурсов, где второй фактор — это не просто атрибут в настройках, а некоторый ключевой элемент, который может в существенной степени повлиять на безопасность учетной записи.

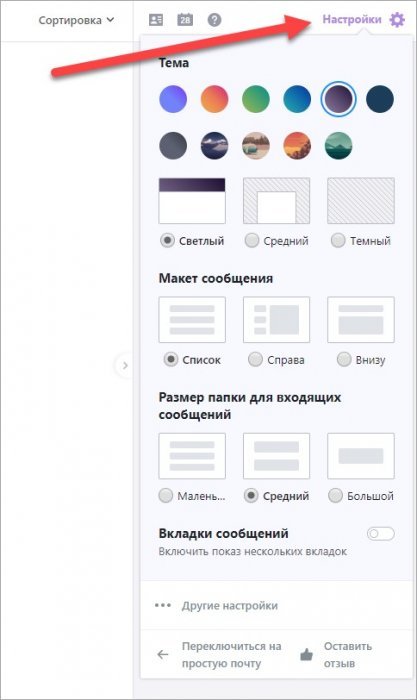

Так выглядит настройка двухфакторной аутентификации в социальной сети :

Позволяет обеспечить надежную защиту от взлома аккаунта: для входа на страницу потребуется ввести одноразовый код, полученный по SMS или иным доступным для подключения способом.

Социальная сеть также пытается заботиться о безопасности своих пользователей и предлагает возможность подключения двухэтапной верификации:

Повышает безопасность аккаунта и при каждом входе с нового устройства будет запрашивать код-идентификатор.

, как одна из мировых компаний просто на просто не может обойтись без данной функции и позволяет в настройках подключить второй фактор для аутентификации:

Каждый раз при входе в аккаунт Google нужно будет вводить пароль и одноразовый код подтверждения.

Конкурент предыдущего — Яндекс, в своем арсенале так же имеет данный функционал:

В данном случае, при входе в учетную запись Yandex не потребуется вводить пароль — необходимо будет указать проверочный код из СМС-сообщения.

Для пользователей «яблочных устройств» так же существует двухфакторная аутентификация apple, которую можно подключить, как на телефоне, так и на компьютере:

При использовании 2FA получить доступ к своей учетной записи в Apple ID возможно будет только при вводе специальной проверочной комбинации из СМС-сообщения или через доверенное устройство.

Сейчас у каждой уважаемой себя компании или организации, которая осуществляется деятельность в сети Интернет и, где есть возможность регистрировать аккаунт — должна быть функция двухфакторной аутентификации. Здесь даже дело не в уважении, а в требовании к безопасности в современном мире. Пароль и ПИН-код при наличии времени и ресурсов подбирается за крайне малый промежуток времени, в то время, как добыть второй фактор не всегда представляется возможным для злоумышленника. Именно, поэтому наличие данной функции можно наблюдать практически на каждом сервисе или сайте (где есть учетные записи пользователей).

Перенос компонентов админпанели

Теперь необходимо перенести компоненты, папки моделей и баз данных, папки стилей и javascript из проекта админ панели описанной в статье Blazor админ панель.

В папке AdminPanel создадим файл импорта _Imports.razor для подключения необходимых пространств имен и путей доступа к общим компонентам и моделям. Компилятор включит директивы, указанные в файле импорта, во все компоненты папки AdminPanel и рекурсивно во всех ее вложенных папках.

В итоге, после переноса и корректировки должна сформироваться структура как показано на изображении. После запуска приложения, на данном этапе, панель администратора должна функционировать в свободном доступе, не требуя авторизацию.

Виды аутентификации

Пользователи интернета в моем представлении подразделяются на оптимистов и параноиков. Оптимисты не заморачиваются кодами и сложными паролями. Фамилия, дата рождения или слово “qwerty” вполне могут стать их паролем от аккаунта в соцсети или электронной почты. Главное, чтобы было легко запомнить.

Параноики придумывают сложные пароли, шифры и коды, выходят в интернет только со своих устройств и через проверенные сети, пароли хранят у жены в чулке. Они всегда обеспокоены безопасностью.

Если вы относитесь к оптимистам, то я должна вас предупредить. В интернете, как и в реальной жизни, довольно много желающих воспользоваться вашим простодушием, украсть коды доступа, взломать аккаунт, снять деньги со счета. Для этого уже придумано множество технических средств и способов развода.

Поэтому системы аутентификации постоянно совершенствуются, чтобы уменьшить шансы злоумышленников. С другой стороны, каждый сервис, сайт, приложение стремится к тому, чтобы пользователям было удобно и приятно.

Со временем для разных случаев появились такие виды аутентификации:

- С помощью пароля, специального слова или кода. Этот вариант используется очень часто и в целом обеспечивает достаточную простоту доступа к программам и сервисам, но в последнее время часто является недостаточным. Появляется все больше программ для подбора паролей и все больше хитростей для их выманивания у пользователей.

- С помощью специального устройства, физического носителя. Примерами могут служить банковская карта, электронная подпись, ключи для входа в онлайн-банк предприятия. Это распространенный тип аутентификации, но, к сожалению, физический носитель также могут украсть.

- С помощью биометрических данных. Это может быть ваш голос, лицо, отпечаток пальцев, сетчатка глаза. Этот вариант считается наиболее надежным, но систем, которые его используют, не так уж много, и стоят они дорого.

- Сквозная. В данном случае проверку нужно пройти в одной программе, а пользоваться можно несколькими сервисами и приложениями без необходимости каждый раз авторизовываться. Примером может служить вход в Google-аккаунт. Войдя в него, вы автоматически получаете доступ к облачному хранилищу, почте, своему YouTube-каналу и другим сервисам.

Как видите, есть разные виды аутентификации для разных программ и случаев. Использовать нужно один из них или несколько вместе в зависимости от целей и задач.

TACACS+

Данный протокол разработан компанией Cisco и является развитием прошлых версий TACACS и XTACACS. Несмотря на схожесть названий, TACACS+ был сильно видоизменен и не имеет обратной совместимости с TACACS, который сейчас практически нигде не применяется. Основная сфера использования TACACS+ – это администрирование сетевых устройств, однако он может применяться для некоторых типов AAA при доступе в сеть. TACACS + использует Transmission Control Protocol (TCP) порт 49, а не UDP, так как он обладает большей надежностью и позволяет заранее получать информацию о потенциальных ошибках благодаря пакету TCP-RST. ТСP более медленный протокол, но обладает дополнительными преимуществами: возможность разделения аутентификации, авторизации и учета в качестве отдельных и независимых функций, множественная авторизация после одной аутентификации, шифрование всего содержимого пакета.

Для наглядности объединим основные характеристики в таблицу:

| RADIUS | TACACS+ | |

| Используемые протоколы и порты | UDP: 1812 & 1813 или UDP: 1645 & 1646 | TCP: 49 |

| Сервисы | Объединяет аутентификацию и авторизацию | Разные процессы для аутентификации, авторизации и учета |

| Шифрование | Шифруется только пароль | Шифруется все тело пакета |

| Поддерживаемые типы аутентификации | Clear text (ASCII, PAP), CHAP | Clear text (ASCII, PAP), CHAP, ARAP |

| Возможность перенаправления запроса | Есть | Нет |

| Основное назначение | Доступ к сети | Администрирование устройств |

Что такое Авторизация

И последнее, что необходимо знать о входе на сайт – это авторизация.

Данная процедура подразумевает попадание на страницу в случае успешного прохождения аутентификации и идентификации.

Также авторизация может означать, что человек допускается до выполнения определенной задачи, доступ к которой имеет только он или определенная группа человек.

По итогу можем сказать, что все выше изучаемые процедуры взаимосвязаны между собой и напрямую зависят друг от друга и выполнение операций соблюдается в строгом порядке. Однако путать между собой их не следует.

- Идентификация.

- Аутентификация.

- Авторизация.

Ошибки аутентификации: причины и пути решения

При подключении к сети Wi-Fi, одного устройства к другому или при входе в любую программу и на сайт могут возникнуть проблемы. Чаще всего они связаны с такими причинами:

Неправильный идентификатор, то есть вы просто забыли или перепутали логин, пароль, ПИН-код, банковскую карту. Тут не возникает особых вопросов, как исправить ошибку

Проверьте данные для входа, возможно, вы не обратили внимание на регистр и написали строчные буквы вместо больших. Также часто при входе на сайт или в программу мы забываем проверить раскладку клавиатуры и пишем не на английском, а на русском языке.

Повреждение физического носителя, например, магнитная лента на банковской карте поцарапалась, карта погнулась, ключ от онлайн-банка или электронная подпись сломались, на глазу появился конъюнктивит, на пальце ранка, что препятствует считыванию биометрических данных, а телефон потерялся или утонул в Волге

Все это приводит к определенным затруднениям, и нужно искать способ убрать ошибку и получить доступ к данным или деньгам в каждом конкретном случае. Можно перевыпустить карту, а тем временем перевести деньги на другой счет и обналичить с него, заказать новую подпись или ключ, обратиться в офис, чтобы подтвердить действие без отпечатка пальцев, а, к примеру, при помощи кодового слова.

Разная система шифрования на телефоне и роутере приводит к их несовместимости. Чтобы подключиться к Wi-Fi в случае такой ошибки, потребуется изменить настройки роутера, применив шифрование, доступное в мобильном устройстве.

Иногда телефон не подключается к сети из-за программного сбоя ОС или ошибки в работе роутера. В таком случае попробуйте обновить программу в мобильном устройстве и перезапустите маршрутизатор.

Разная скорость передачи данных на устройствах, тут придется разбираться и снова лезть в настройки выставлять приемлемый объем данных, передаваемый за определенный промежуток времени.

В настройках роутера или другого прибора могут быть четко прописаны устройства, с которыми он может поддерживать связь. Если нужно добавить новый гаджет, то снова-таки придется поработать с настройками.

Как видим, причины могут быть разными. Чтобы разобраться с ними, нужно иметь запасной план, уметь работать с настройками программ и устройств или знать того, кто умеет это делать.

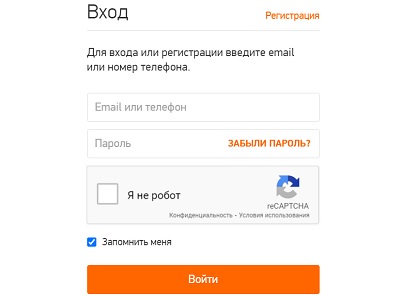

быстрое восстановление пароля недоступно. Почему? Что делать?

Почему быстрое восстановление пароля у меня недоступно?

Как войти на сайт ВКонтакте, если забыл пароль и включена защита входа (подтверждение входа)? Ты пытаешься восстановить доступ, но получаешь сообщение об ошибке:

Быстрое восстановление пароля недоступно. Для вашей страницы включено подтверждение входа по мобильному телефону.

Или такое:

К сожалению, вы не можете восстановить пароль по указанному номеру телефона.

Или еще вариант:

Ошибка. Для данной страницы эта функция невозможна.

Это значит, что когда-то раньше ты сам включил подтверждение входа по мобильному телефону, когда для входа на страницу надо ввести не только пароль, но еще и код, присланный на телефон:

Когда стоит защита входа (двухфакторная аутентификация), это повышает безопасность и защищает от взлома, но ты забыл пароль. Что делать? Получить код восстановления на телефон теперь нельзя, потому что подтверждение входа — это когда ты и знаешь пароль, и имеешь доступ к телефону. И то, и другое вместе. Только так обеспечивается безопасность, которую ты сам добровольно включил. Уже нельзя восстановить страницу с одним только телефоном, если не знаешь пароль. Сайт ВК тебя обо всем предупреждал, но ты не стал читать, когда включал защиту. Может быть, поэтому тебе кажется, что тебя не предупреждали.

Как теперь восстановить пароль, доступ к странице?

Есть два варианта, читай дальше очень внимательно:

Восстановить по электронной почте

(инструкция откроется в новом окне). Может оказаться, что страница к почте привязана, но войти в почту ты не можешь (нет доступа или просто ее не помнишь) — в этом случае лучше попытаться сначала восстановить доступ к почте, иначе у тебя останется единственный способ, он более сложный и требующий намного больше времени — восстановление через службу поддержки.

Восстановить через службу поддержки

Когда включено подтверждение входа, а пароль ты забыл и при этом страница НЕ привязана к электронной почте (или нет доступа к почте, или не помнишь адрес), единственный способ восстановить страницу — заявка в техподдержку. По этой ссылке откроется форма восстановления доступа, которую необходимо заполнить. Лучше делать это с компьютера, а не с телефона. Смотри подробную инструкцию здесь:

Если не получается, делай через полную версию на компьютере.

Придется доказать, что страница именно твоя. Если там нет твоих настоящих фотографий или не указаны настоящие имя и фамилия, то восстановить страницу почти невозможно (или очень сложно). Ведь тебя обо всем предупреждали, когда ты включал защиту входа. Можешь посмотреть, почему заявка может быть отклонена. Конечно, есть возможность обратиться в поддержку ВК и попробовать каким-то способом доказать, что страница именно твоя. Если они увидят, что ты нормальный человек и что страница действительно твоя, то могут пойти навстречу. Если же и тогда ничего не получится, зарегистрируй в ВК новую страницу. Это урок тебе на будущее.

Почему нельзя восстановить пароль по СМС, если включено подтверждение входа?

Потому что ты сам включил себе ДВУХфакторную (ДВУХэтапную) аутентификацию, а теперь хочешь сбросить пароль, имея только ОДИН фактор (телефон). Но это так не работает. Надо было читать предупреждение. Все способы сбросить пароль в этой ситуации мы описали выше, их всего лишь два.

У меня есть резервные коды, почему с ними нельзя восстановить пароль?

Потому что резервные коды, которые ты выписал или распечатал, нужны, когда нет доступа к телефону — то есть когда ты не можешь получить СМС для входа. А у тебя нет пароля, ты его забыл. В этом случае резервный код не поможет.

Больше никак не восстановить!

Других способов восстановить доступ нет. Искать их бесполезно. То есть по-другому вообще никак не восстановить. Ты только что прочитал все возможные способы. Прочитай их еще раз, если не понял.

Можно ли отключить подтверждение входа?

Конечно, можно. Но для этого надо сначала зайти на страницу. А если ты пока не можешь этого сделать, то и отключить подтверждение входа тоже не можешь. Восстанавливай доступ, как написано выше.

vhod.ru

Образцы разделов авторизации

Ниже приведены несколько примеров разделов авторизации в документации API.

SendGrid

API ключ SendGrid

API ключ SendGrid

SendGrid предлагает подробное объяснение ключей API, начиная с основ, поясняя: «Что такое ключи API?». Контекстно раздел ключей API появляется вместе с другими разделами по управлению учетными записями.

авторизация Twitter

авторизация Twitter

В Twitter подробный пример оправдан и предоставлен, поскольку требования к авторизации OAuth 2.0 немного сложнее.

Amazon Web Services

авторизация Amazon

авторизация Amazon

Amazon использует HMAC. Процесс достаточно сложный, чтобы включить полноценную диаграмму, показать шаги, которые должны выполнить пользователи.

Dropbox

Авторизация в Dropbox

Авторизация в Dropbox

Как и Twitter, Dropbox также использует OAuth 2.0. Их документация включает в себя не одну, а две диаграммы и подробное объяснение процесса.

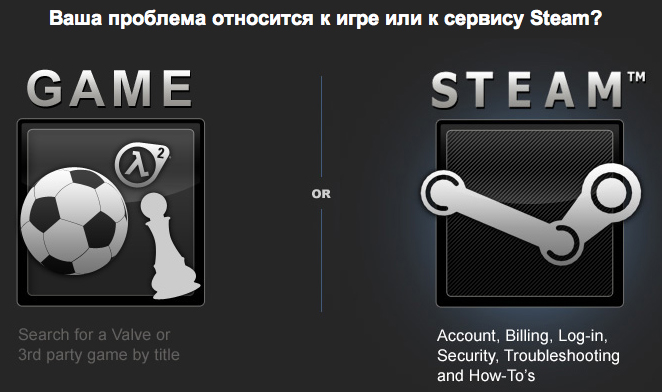

ЕСИА

Система идентификации и аутентификации («ЕСИА») представляет собой специальный сервис, созданный для того, чтобы обеспечить реализацию различных задач, связанных с проверкой подлинности заявителей и участников межведомственного взаимодействия в случае предоставления каких-либо муниципальных или государственных услуг в электронной форме.

Для того чтобы получить доступ к «Единому порталу государственных структур», а также каким-либо другим информационным системам инфраструктуры действующего электронного правительства, для начала нужно будет пройти регистрацию учетной записи и, как следствие, получить ПЭП.

OAuth 2. Общая схема работы

Если вы разрабатываете приложение (бот для телеграма, плагин для общедоступной CRM и т.д.), которое может быть полезно для любого пользователя Модульбанка, вы можете авторизовывать пользователей через сервер авторизации Модульбанка по OAuth подобному протоколу. Схема авторизации пользователей идентична протоколу OAuth 2.0, за небольшим исключением что сервер авторизации Модульбанка кроме формата x-www-form-urlencoded также поддерживает формат json в теле запроса. Для того чтобы стороннее приложение могло совершать запросы к API от лица конкретного пользователя, приложению необходимо получить токен авторизации, подтверждающий что пользователь предоставил приложению права на выполнение тех или иных действий.

!

Важно! Если вы хотите авторизовывать пользователей Модульбанка по протоколу OAuth, ваше приложение должно быть зарегистрировано у нас. Для регистрации приложения напишите нам письмо на api@modulbank.ru

В ответ мы вышлем вам и — уникальные для каждого приложения идентификатор и секретное слово (необходимые параметры для взаимодействия с сервером авторизации Модульбанка).

Схема получения токена авторизации пользователя сторонним приложением.