Http authentication

Содержание:

- Биометрическая аутентификация

- Факторы аутентификации

- Authentication parameters

- Виды аутентификации

- быстрое восстановление пароля недоступно. Почему? Что делать?

- Типы аутентификации в Spring Security

- Способ 1: Настройки учетной записи

- Что такое Авторизация

- Какие существуют виды двухфакторной аутентификации?

- Двухэтапная аутентификация

Биометрическая аутентификация

Методы аутентификации, которые основаны на измерении биометрических параметров человека, обеспечивают практически 100 % идентификацию, разрешая проблемы утраты личных идентификаторов и паролей.

Примеры внедрения данных методов — системы идентификации пользователя по отпечаткам ладони, рисунку радужной оболочки глаза, инфракрасной картине капиллярных сосудов, формам ушей, по запаху, по почерку, по тембру голоса и даже по ДНК!

Новое направление — использование биометрических характеристик в элементах сотовой связи, жетонах-пропусках, интеллектуальных расчетных карточках. К примеру, предъявитель карточки при расчете в магазине кладет палец на сканер в подтверждение, что карточка действительно его.

- Отпечатки пальцев. Данные сканеры универсальны, имеют небольшой размер, относительно недороги. Биологическая повторяемость отпечатка пальца составляет 10-5 %. В данный момент пропагандируют правоохранительные органы из-за крупных ассигнований в электронные архивы отпечатков пальцев.

- Геометрия руки. Данные устройства используются, когда из-за травм или грязи трудно использовать сканеры пальцев. Биологическая повторяемость геометрии руки приблизительно 2 %.

- Радужная оболочка глаза. Эти устройства имеют наивысшую точность. Теоретическая вероятность совпадения двух радужных оболочек — 1 из 1078.

- Термический образ лица. Системы дают возможность идентифицировать человека на расстоянии до десятков метров. Вместе с поиском данных по базе данных данные системы применяются для опознания авторизованных сотрудников и отсеивания посторонних. Но при изменении освещенности у сканеров лица относительно большой процент ошибок.

- Распознавание по лицу. Системы на основании этого подхода дают возможность идентифицировать персону в определенных условиях с погрешностью не больше 3%. Зависимо от метода дают возможность идентифицировать человека на расстояниях от полуметра до нескольких десятков метров. Этот метод удобен тем, что он дает возможность реализовать штатные средства (веб-камера и так далее). Более сложные способы требуют более изощренных устройств. Некоторые (не все) методы имеют недостаток подмены: можно произвести идентификацию, подменив лицо реального человека на всего лишь его фотографию.

- Голос. Проверка голоса удобна для применения в телекоммуникационных приложениях. Нужные для этого конденсаторный микрофон и 16-разрядная звуковая плата стоят меньше 25 $. Вероятность ошибки — 2-5%. Эта технология подходит для верификации по телефонным каналам связи по голосу, она более надежна в сравнении с частотным набором личного номера. В данный момент развиваются направления идентификации личности и состояния по голосу – болен, возбужден, не в себе, говорит правду и так далее.

- Ввод с клавиатуры. Тут при вводе, к примеру, пароля отслеживают интервалы между нажатиями и скорость.

- Подпись. Для контроля рукописной подписи применяют дигитайзеры

Мы постарались дать наиболее полное понятие аутентификации, раскрыть его факторы.

Факторы аутентификации

Способы , в которых кто — то может быть аутентифицированными , делится на три категории, на основании того , что известно как факторы аутентификации: что — то пользователь знает , что — то пользователь имеет , и что — то пользователь является . Каждый фактор аутентификации охватывает ряд элементов, используемых для аутентификации или проверки личности человека до предоставления доступа, утверждения запроса транзакции, подписания документа или другого рабочего продукта, предоставления полномочий другим лицам и установления цепочки полномочий.

Исследование безопасности показало, что для положительной аутентификации необходимо проверить элементы как минимум двух, а лучше всех трех факторов. Три фактора (класса) и некоторые элементы каждого фактора:

- то факторы знания : Что — то пользователь знает (например, пароль , частичный пароль , парольная фраза , персональный идентификационный номер (PIN — код), ответа на запрос (пользователь должен ответить на вопрос или рисунок), вопрос безопасности ).

- что факторы собственности : Что — то пользователь имеет (например, лучезапястного, удостоверение личности , маркер безопасности , имплантированного устройства , сотовый телефон со встроенным аппаратным маркером , маркером программного обеспечения , или мобильный телефон держит программный маркер ).

- вывод факторы : Что — то пользователь находится или делает (например, отпечатки пальцев , сетчатки шаблон, ДНК — последовательность (есть сортированные определения того , что является достаточным), подпись , лицо, голос, уникальные био~d-электрических сигналы или другим биометрическим идентификатор).

Однофакторная аутентификация

В качестве самого слабого уровня аутентификации для аутентификации личности используется только один компонент одной из трех категорий факторов. Использование только одного фактора не обеспечивает надежной защиты от неправомерного использования или злонамеренного вторжения. Этот тип аутентификации не рекомендуется для финансовых или личных транзакций, которые гарантируют более высокий уровень безопасности.

Многофакторная аутентификация

Многофакторная аутентификация включает в себя два или более фактора аутентификации ( что-то, что вы знаете , что у вас есть , или что-то , что вы есть ). Двухфакторная аутентификация — это особый случай многофакторной аутентификации, включающий ровно два фактора.

Например, с помощью банковской карты (что — то пользователь имеет ) вместе с PIN — кодом (то пользователь знает ) обеспечивает двухфакторную проверку подлинности. Деловые сети могут потребовать от пользователей предоставить пароль (фактор знания) и псевдослучайное число из токена безопасности (фактор владения). Доступ к системе с очень высоким уровнем безопасности может потребоваться Mantrap скрининг роста, вес, лиц и проверка отпечатков пальцев (несколько факторов неотделимости элементы) плюс PIN — код и однодневный кода (фактор знания элементов), но это все еще двух- факторная аутентификация.

Authentication parameters

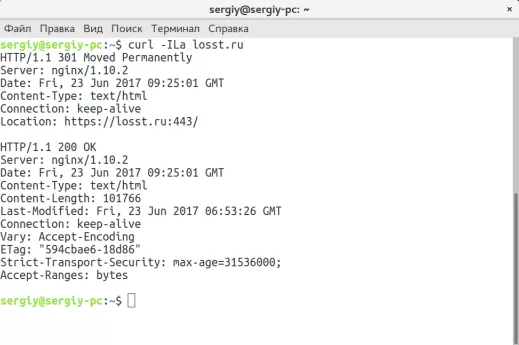

You can set each of these parameters by setting:

xwiki.authentication.<param_name>=<param_value>

| Name | Optional | Allowed values | Default value | Description |

|---|---|---|---|---|

| encryptionKey | No(1) | ? | n/a | Set the Encryption Key used to create a secret key, the secret key is passed to the Cipher object to be used during encryption and decryption of cookie values. |

| validationKey | No(2) | ? | n/a | Set the Validation Key used to generate hash value; the hash value is stored with the cookie and used to verify that the cookie has not been tampered with. |

| cookiedomains | Yes | String | Server host name | Which host(s) should your cookies be sent to; use only if you want to share cookies across domains, otherwise should be commented out |

| cookielife | Yes | Number | 14 | Number of days cookies take to expire |

| cookiepath | Yes | String | The webapp path that XWiki cookies should be sent to; if you have anything else running on your web server, this should be set to /xwiki | |

| default_page | Yes | String | /bin/view/ Main/WebHome | Page to redirect to if xredirect parameter is not set |

| encryptionalgorithm | Yes | ? | ? | Set the Encryption Algorithm used to encrypt and decrypt cookies |

| encryptionmode | Yes | ? | ? | Set the Encryption Mode used to encrypt and decrypt cookies |

| encryptionpadding | Yes | ? | ? | Set the Encryption Padding used to encrypt and decrypt cookies |

| errorpage | Yes | String | /bin/loginerror/ XWiki/XWikiLogin | Page to redirect to if there is an error logging in |

| loginpage | Yes | String | /bin/login/ XWiki/XWikiLogin | Page to redirect to when not logged in |

| loginsubmitpage | Yes | String | /loginsubmit/ XWiki/XWikiLogin | The URL where the username and password are posted to when logging in. |

| logoutpage | Yes | String | /bin/logout/ XWiki/XWikiLogout | Page to redirect to after logged out |

| realmname | Yes | String | XWiki | Sets the realm name |

| protection | Yes | all, validation, encryption, none | all | Protection level for the «remember me» cookie functionality |

| unauthorized_code | Yes | Number | 403 | The HTTP status code to return when the login has failed. |

| useip | Yes | true / false | true | Specify to use the IP address when encrypting the cookie data; if IP address changes will need to re-login. |

- Only required if protection = encryption or all (default)

- Only required if protection = validation or all (default)

Виды аутентификации

Пользователи интернета в моем представлении подразделяются на оптимистов и параноиков. Оптимисты не заморачиваются кодами и сложными паролями. Фамилия, дата рождения или слово “qwerty” вполне могут стать их паролем от аккаунта в соцсети или электронной почты. Главное, чтобы было легко запомнить.

Параноики придумывают сложные пароли, шифры и коды, выходят в интернет только со своих устройств и через проверенные сети, пароли хранят у жены в чулке. Они всегда обеспокоены безопасностью.

Если вы относитесь к оптимистам, то я должна вас предупредить. В интернете, как и в реальной жизни, довольно много желающих воспользоваться вашим простодушием, украсть коды доступа, взломать аккаунт, снять деньги со счета. Для этого уже придумано множество технических средств и способов развода.

Поэтому системы аутентификации постоянно совершенствуются, чтобы уменьшить шансы злоумышленников. С другой стороны, каждый сервис, сайт, приложение стремится к тому, чтобы пользователям было удобно и приятно.

Со временем для разных случаев появились такие виды аутентификации:

- С помощью пароля, специального слова или кода. Этот вариант используется очень часто и в целом обеспечивает достаточную простоту доступа к программам и сервисам, но в последнее время часто является недостаточным. Появляется все больше программ для подбора паролей и все больше хитростей для их выманивания у пользователей.

- С помощью специального устройства, физического носителя. Примерами могут служить банковская карта, электронная подпись, ключи для входа в онлайн-банк предприятия. Это распространенный тип аутентификации, но, к сожалению, физический носитель также могут украсть.

- С помощью биометрических данных. Это может быть ваш голос, лицо, отпечаток пальцев, сетчатка глаза. Этот вариант считается наиболее надежным, но систем, которые его используют, не так уж много, и стоят они дорого.

- Сквозная. В данном случае проверку нужно пройти в одной программе, а пользоваться можно несколькими сервисами и приложениями без необходимости каждый раз авторизовываться. Примером может служить вход в Google-аккаунт. Войдя в него, вы автоматически получаете доступ к облачному хранилищу, почте, своему YouTube-каналу и другим сервисам.

Как видите, есть разные виды аутентификации для разных программ и случаев. Использовать нужно один из них или несколько вместе в зависимости от целей и задач.

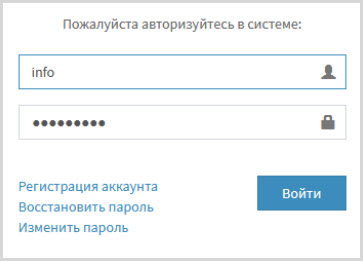

быстрое восстановление пароля недоступно. Почему? Что делать?

Почему быстрое восстановление пароля у меня недоступно?

Как войти на сайт ВКонтакте, если забыл пароль и включена защита входа (подтверждение входа)? Ты пытаешься восстановить доступ, но получаешь сообщение об ошибке:

Быстрое восстановление пароля недоступно. Для вашей страницы включено подтверждение входа по мобильному телефону.

Или такое:

К сожалению, вы не можете восстановить пароль по указанному номеру телефона.

Или еще вариант:

Ошибка. Для данной страницы эта функция невозможна.

Это значит, что когда-то раньше ты сам включил подтверждение входа по мобильному телефону, когда для входа на страницу надо ввести не только пароль, но еще и код, присланный на телефон:

Когда стоит защита входа (двухфакторная аутентификация), это повышает безопасность и защищает от взлома, но ты забыл пароль. Что делать? Получить код восстановления на телефон теперь нельзя, потому что подтверждение входа — это когда ты и знаешь пароль, и имеешь доступ к телефону. И то, и другое вместе. Только так обеспечивается безопасность, которую ты сам добровольно включил. Уже нельзя восстановить страницу с одним только телефоном, если не знаешь пароль. Сайт ВК тебя обо всем предупреждал, но ты не стал читать, когда включал защиту. Может быть, поэтому тебе кажется, что тебя не предупреждали.

Как теперь восстановить пароль, доступ к странице?

Есть два варианта, читай дальше очень внимательно:

Восстановить по электронной почте

(инструкция откроется в новом окне). Может оказаться, что страница к почте привязана, но войти в почту ты не можешь (нет доступа или просто ее не помнишь) — в этом случае лучше попытаться сначала восстановить доступ к почте, иначе у тебя останется единственный способ, он более сложный и требующий намного больше времени — восстановление через службу поддержки.

Восстановить через службу поддержки

Когда включено подтверждение входа, а пароль ты забыл и при этом страница НЕ привязана к электронной почте (или нет доступа к почте, или не помнишь адрес), единственный способ восстановить страницу — заявка в техподдержку. По этой ссылке откроется форма восстановления доступа, которую необходимо заполнить. Лучше делать это с компьютера, а не с телефона. Смотри подробную инструкцию здесь:

Если не получается, делай через полную версию на компьютере.

Придется доказать, что страница именно твоя. Если там нет твоих настоящих фотографий или не указаны настоящие имя и фамилия, то восстановить страницу почти невозможно (или очень сложно). Ведь тебя обо всем предупреждали, когда ты включал защиту входа. Можешь посмотреть, почему заявка может быть отклонена. Конечно, есть возможность обратиться в поддержку ВК и попробовать каким-то способом доказать, что страница именно твоя. Если они увидят, что ты нормальный человек и что страница действительно твоя, то могут пойти навстречу. Если же и тогда ничего не получится, зарегистрируй в ВК новую страницу. Это урок тебе на будущее.

Почему нельзя восстановить пароль по СМС, если включено подтверждение входа?

Потому что ты сам включил себе ДВУХфакторную (ДВУХэтапную) аутентификацию, а теперь хочешь сбросить пароль, имея только ОДИН фактор (телефон). Но это так не работает. Надо было читать предупреждение. Все способы сбросить пароль в этой ситуации мы описали выше, их всего лишь два.

У меня есть резервные коды, почему с ними нельзя восстановить пароль?

Потому что резервные коды, которые ты выписал или распечатал, нужны, когда нет доступа к телефону — то есть когда ты не можешь получить СМС для входа. А у тебя нет пароля, ты его забыл. В этом случае резервный код не поможет.

Больше никак не восстановить!

Других способов восстановить доступ нет. Искать их бесполезно. То есть по-другому вообще никак не восстановить. Ты только что прочитал все возможные способы. Прочитай их еще раз, если не понял.

Можно ли отключить подтверждение входа?

Конечно, можно. Но для этого надо сначала зайти на страницу. А если ты пока не можешь этого сделать, то и отключить подтверждение входа тоже не можешь. Восстанавливай доступ, как написано выше.

vhod.ru

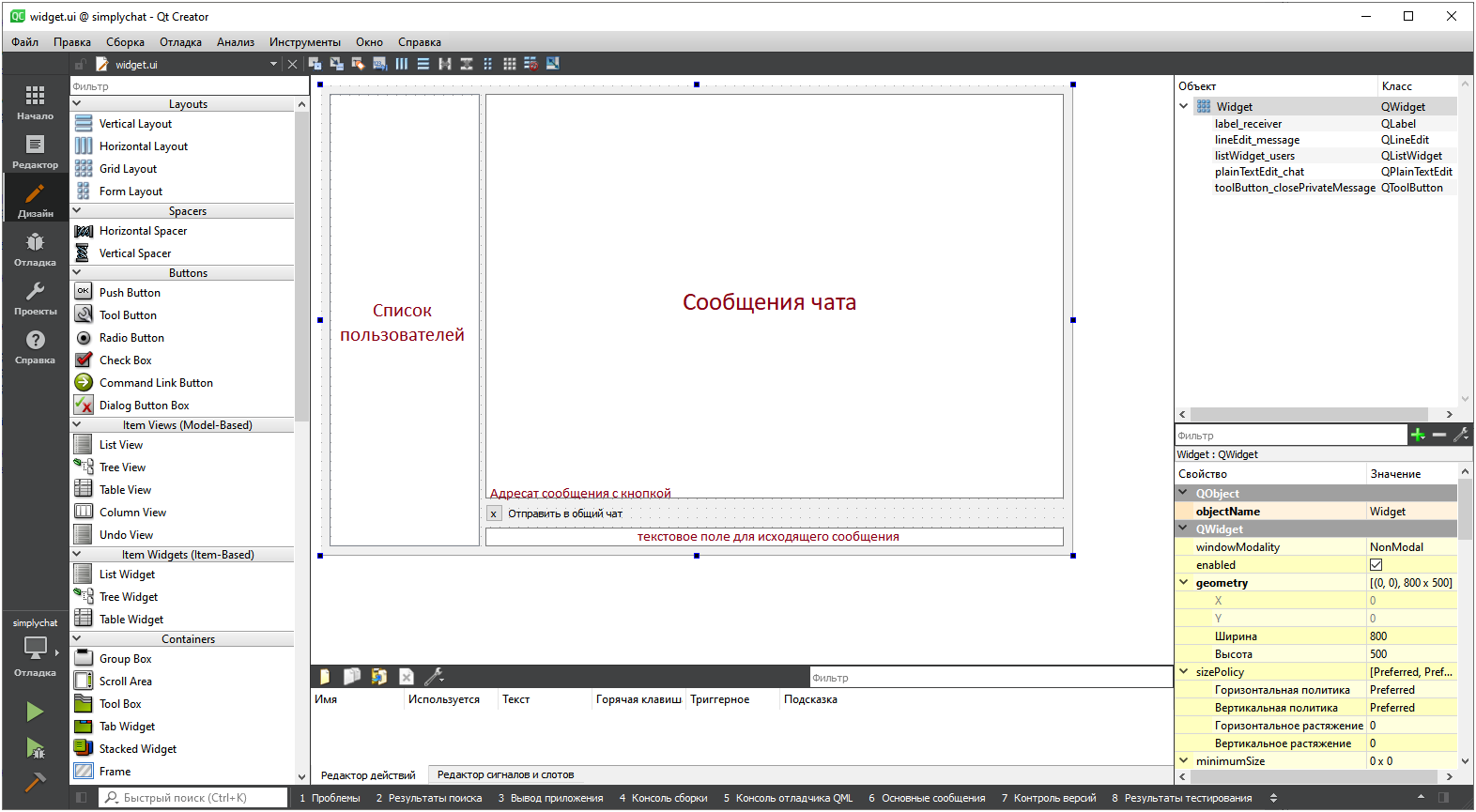

Типы аутентификации в Spring Security

Есть несколько стандартных типов хранения и извлечения пользователя, и за каждый из них отвечает свой AuthenticationProvider. AuthenticationManager делегирует провайдеру извлечь данные их хранилища. В Spring Security реализованы несколько стандартных провайдеров, все они задаются в методе configure():

@EnableWebSecurity(debug = true)

public class SecurityConfig extends WebSecurityConfigurerAdapter

@Override

public void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication()

....

}

...

}

Итак, провайдеры:

- In-Memory – простейший, задан в вышеприведенном фрагменте кода из примера

- Jdbc – рассмотрим в следующей статье

- LDAP

А можно написать свой, так чаще всего и делают (тоже сделано в следующей статье).

Все упирается в получение реального пользователя по его имени – в метод loadUserByName интерфейса UserDetailsService:

public interface UserDetailsService {

UserDetails loadUserByUsername(String var1) throws UsernameNotFoundException;

}

где UserDetails содержит информацию о реальном пользователе (точнее, нам надо составить эту информацию из того, что есть в базе, например).

И составляем мы ее как раз в методе loadUserByUsername(), если реализовываем его вручную

Важно заполнить password, username и authorities (права) объекта UserDetails

Но вернемся к методу authenticate(), в котором происходит аутентификация.

Способ 1: Настройки учетной записи

Произвести восстановление Google Authenticator в случае утраты можно с помощью внутренних настроек учетной записи на специальной странице, также будет доступна возможность деактивации кодов из старого приложения, например, если смартфон был украден.

Шаг 1: Восстановление аккаунта

Чтобы внести изменения в настройки без доступа к старому аутентификатору, первым делом необходимо восстановить учетную запись Гугл, руководствуюсь соответствующей инструкцией у нас на сайте. Проще всего использовать для этих целей аварийные коды или подтверждение с помощью временного кода на номер телефона, но также может потребоваться и обращение в службу поддержки.

Подробнее: Как восстановить аккаунт Google

Шаг 2: Подключение приложения

- Откройте страницу с настройками учетной записи по нижепредставленной ссылке и переключитесь на вкладку «Безопасность». Здесь необходимо найти пункт «Двухэтапная аутентификация». Перейти к настройкам аккаунта

Выполните подтверждение, используя действующий пароль от учетной записи.

Пролистайте страницу вниз и в блоке «Приложение Authenticator» по необходимости воспользуйтесь кнопкой удаления. Это приведет к отключению ранее добавленного аутентификатора.

Чтобы добавить новое устройство, пролистайте окно еще ниже и в отмеченном нами разделе нажмите «Создать».

Укажите разновидность телефона, который хотите использовать для подтверждения, и нажмите «Далее».

После этого на странице появится QR-код, который необходимо просканировать с помощью камеры телефона.

В приложении для этого достаточно выбрать «Сканировать QR-код» на первой странице и навести камеру на экран компьютера таким образом, чтобы код находился внутри красной области.

Если вам не удобно использовать такой метод подтверждения, используйте ссылку «Не удается отсканировать QR-код», чтобы получить текстовый вариант кода.

На смартфоне указать данный набор символов можно в разделе «Ввести ключ настройки», используя текстовое поле «Введите ключ». При этом в качестве «Названия аккаунта» необходимо указать адрес электронной почты и обязательно установить значение «По времени» в блоке «Тип ключа».

Воспользуйтесь кнопкой «Добавить», чтобы применить данные, и, если все было указано верно, аутентификатор начнет создать временные коды для вашего аккаунта.

Не забудьте обязательно вернуться к веб-сайту Google и в ранее используемом всплывающем окне на последнем этапе «Настройте приложение Authenticator» ввести код из только что активированного приложения.

При выполнении описанной процедуры не следует медлить, так как с некоторой периодичностью сайт Google в браузере повторно требует подтверждения с помощью пароля, при этом сбрасывая все внесенные, но несохраненные изменения.

Что такое Авторизация

И последнее, что необходимо знать о входе на сайт – это авторизация.

Данная процедура подразумевает попадание на страницу в случае успешного прохождения аутентификации и идентификации.

Также авторизация может означать, что человек допускается до выполнения определенной задачи, доступ к которой имеет только он или определенная группа человек.

По итогу можем сказать, что все выше изучаемые процедуры взаимосвязаны между собой и напрямую зависят друг от друга и выполнение операций соблюдается в строгом порядке. Однако путать между собой их не следует.

- Идентификация.

- Аутентификация.

- Авторизация.

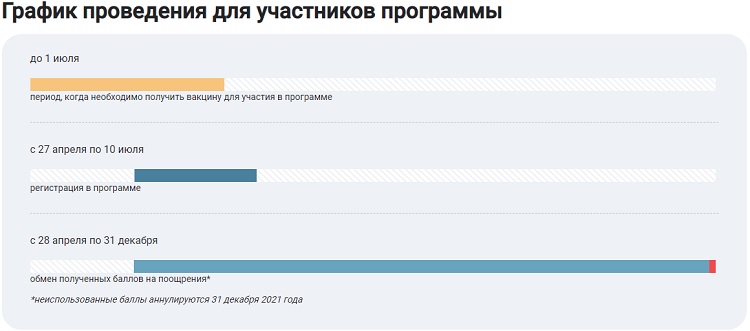

Какие существуют виды двухфакторной аутентификации?

Скорее всего Вы уже ни один раз сталкивались с двухэтапной проверкой, например, когда пытались зайти на страницу в социальной сети с другого компьютера или телефона и в этот момент, сервис подозревая о сомнительной активности, запрашивал у Вас проверочный код, который был отправлен на телефон. Это лишь одна из форм представления 2FA, а в целом они более многогранны и могут быть реализованы, как:

- имя пользователя и пароль + наличие специального ПИН-кода из SMS-сообщения, электронной почты или мобильного приложения — данный вариант самый простой по реализации и самый популярный среди других;

- имя пользователя и пароль + фотография – это означает, что при попытке входа делается фотография с помощью веб-камеры и отправляется на доверенное устройство (мобильный телефон, планшет, ноутбук). Все, что остается – на втором устройстве подтвердить подлинность сделанной фотографии или отклонить, тем самым заблокировав доступ для злоумышленника;

- имя пользователя и пароль + визуальная метка – в случае, если отсутствует веб-камера на компьютере или нет желания себя фотографировать, можно пройти двухфакторную аутентификацию другим способом. Визуальная метка – формирует уникальный визуальный код, который вычисляется по определенному алгоритму и отображается у пользователя на двух устройствах одновременно, позволяя пройти аутентификацию путем проверки подлинности кодов;

- имя пользователя и пароль + биометрика (отпечаток пальца, геометрия руки, сетчатка или радужная оболочка глаза, лицо, голос) – при получении доступа к системе, отправляется уведомление на соответствующее устройство, где от пользователя потребуется предоставить необходимый биометрический параметр;

- имя пользователя и пароль + аппаратное устройство (USB-накопитель, смарт-карта, токен, ключ) – для прохождения двухфакторной аутентификации потребуется вставить в персональный компьютер ключ доступа, или приложить карту к специальному считывателю, или же синхронизировать токен, например, через Bluetooth. В качестве примера, можно выделить такие электронные ключи, как USB-токены и смарт-карты JaCarta PKI от российского разработчика «Аладдин Р.Д.», которые и предназначены для двухфакторной аутентификации пользователей;

- имя пользователя и пароль + метаданные – аутентификация пользователя осуществляет только при соответствии всех необходимых параметров. В частности учитывается, местоположение посредством GPS. Пользователь, имеющий аппаратуру GPS, многократно посылает координаты заданных спутников, находящихся в зоне прямой видимости. Подсистема аутентификации, зная орбиты спутников, может с точностью до метра определить месторасположение пользователя. Также может учитываться время, например, выполнить вход в систему можно в период с 8:00 до 9:00, в иное время – доступ заблокирован. Как альтернатива — полная привязка к операционной системе и компонентам устройства, т. е. фиксируется IP-адрес и устройство (операционная система, программы и т. д.).

Нарушение кибербезопасности и хакерские атаки чаще всего происходят через Интернет, поэтому двухэтапная верификация делает подобные атаки менее опасными. Даже если злоумышленник получит данные от учетной записи, маловероятно, что он сможет получить второй фактор аутентификации.

Двухэтапная аутентификация

Двухэтапная аутентификация – это еще один способ защиты пользовательских данных, который основан на том, чтобы владелец знал не только пароль, но еще и обладал кодом, который можно узнать из соответствующего приложения на мобильном телефоне. Плюс в том, что, если даже, каким-то образом кто-то узнает Ваши данные и подберет логин и пароль, для входа ему потребуется своровать Ваш мобильный телефон, что значительно усложнит его работу.

Понять работу можно даже на реальном примере. При регистрации на какую-либо платформу Вы придумываете логин и пароль, но, если это какой-то очень важный ресурс, вы также можете добавить двухэтапную аутентификацию. Вы скачиваете на другое устройство (К примеру мобильный телефон) соответствующее приложение, настраиваете его, и при следующей авторизации на сайт с Вас потребуют не только придуманный Вами пароль, но еще код подключенной двухэтапной аутентификации.

Вывод

Проведя черту над всем вышесказанным можно уверенно сказать, что аутентификация – полезнейший процесс и одна из важнейших интернет-технологий. Она сразу же снижает вероятность того, что пользователя обманут или перехватят его информацию. Можно снизить риск быть обманутым еще сильнее. Для этого достаточно лишь своевременно менять пароли, и, конечно же, на всех сайтах использовать хоть чуть-чуть отличающиеся пароли.