Основные сведения о логической модели active directory

Содержание:

- Введение

- База данных

- Используем базу данных на Windows Server 2012

- Просмотр и редактирование атрибутов Active Directory в оснастке ADUC

- Установка и настройка Active Directory

- Используем базу данных на Windows Server 2012

- Как оценить эффективность медийной рекламы

- Обзор лесов и деревьев Active Directory

- Скачать Windows 2003 Reskit Tools

- Настройка active directory

- Структура OU в Active Directory

- Интеграция диспетчера сервера и доменных служб Active Directory

- Управленческие решения

- Управление AD лесами и доменами

- Какие атаки может предотвратить Active Directory?

- Active Directory и LDAP

- Настройка Active Directory

- Доверчивый

- Подключение консоли ADUC к домену из рабочей группы

- Теневое копирование или Первый после Бога

- База данных

- Роли мастеров операций уровня домена

- Размещение мастеров операций на контроллерах домена

Введение

Ты пришел на работу, полез посмотреть, что творит твой сервер. Вроде бы стоит, работает, но толку от него не дождешься до тех пор, пока не населишь его тварями разумными, папками и правами.

Пойдем по пути наименьшего сопротивления. Диск С:\ уже настроен, теперь займемся вторым, девственно чистым диском Е:\. Для тех, кто только что включил телевизор, напомню, что диск Е:\ представляет собой массив из четырех SCSI-дисков (RAID 5) и создан только для хранения файлов пользователей, программ, фильмов, музыки и т.д.

Прежде чем создавать пользователей, создадим структуру нашего хранилища. Все будет просто и логично. Достаем из широких штанин черновик, где предварительно прикинута структура предприятия, и переносим ее на диск.

Условимся, что в предполагаемой конторе есть три подразделения:

- начальство (группа «HEAD»),

- бухгалтерия (группа «Бухгалтерия»),

- экономисты (группа «Экономисты»).

Вот такая странная контора.

База данных

Active-каталог базы данных , то магазин каталог , в Windows 2000 Server использует JET синий -На Extensible Storage Engine (ESE98) и ограничивается до 16 Тб и 2 миллиарда объектов (но только 1 млрд принципалов безопасности) в базе данных каждого контроллера домена. Microsoft создала базы данных NTDS с более чем 2 миллиардами объектов. ( Менеджер учетных записей безопасности NT4 может поддерживать не более 40 000 объектов). Вызывается NTDS.DIT, он имеет две основные таблицы: в таблицу данных и таблицу соединений . Windows Server 2003 добавила третью основную таблицу для единого экземпляра дескриптора безопасности .

Программы могут получать доступ к функциям Active Directory через COM-интерфейсы, предоставляемые интерфейсами служб Active Directory .

Используем базу данных на Windows Server 2012

Установка и настройка Active Directory — весьма нетрудное дело, а также выполняется проще, чем это кажется на первый взгляд.

Чтобы загрузить службы, для начала необходимо выполнить следующее:

- Поменять название компьютера: нажмите на «Пуск», откройте Панель управления, пункт «Система». Выберите «Изменить параметры» и в Свойствах напротив строки «Имя компьютера» кликните «Изменить», впишите новое значение для главного ПК.

- Выполните перезагрузку по требованию ПК.

- Задайте настройки сети так:

- Через панель управления откройте меню с сетями и общим доступом.

- Откорректируйте настройки адаптера. Правой клавишей нажмите «Свойства» и откройте вкладку «Сеть».

- В окне из списка кликните на протокол интернета под номером 4, опять нажмите на «Свойства».

- Впишите требуемые настройки, например: IP-адрес — 192.168.10.252 , маска подсети — 255.255.255.0, основной подшлюз — 192.168.10.1.

- В строке «Предпочтительный DNS-сервер» укажите адрес локального сервера, в «Альтернативном…» — другие адреса DNS-серверов.

- Сохраните изменения и закройте окна.

Установите роли Active Directory так:

- Через пуск откройте «Диспетчер сервера».

- В меню выберите добавление ролей и компонентов.

- Запустится мастер, но первое окно с описанием можно пропустить.

- Отметьте строку «Установка ролей и компонентов», перейдите дальше.

- Выберите ваш компьютер, чтобы поставить на него Active Directory.

- Из списка отметьте роль, которую нужно загрузить — для вашего случая это «Доменные службы Active Directory».

- Появится небольшое окно с предложением загрузки необходимых для служб компонентов — примите его.

- После вам предложат установить другие компоненты — если они вам не нужны, просто пропустите этот шаг, нажав«Далее».

- Мастер настройки выведет окно с описаниями устанавливаемых вами служб — прочтите и двигайтесь дальше.

- Появиться перечень компонентов, которые мы собираемся установить — проверьте, всё ли верно, и если да, жмите на соответствующую клавишу.

- По завершении процесса закройте окно.

- Вот и всё — службы загружены на ваш компьютер.

Просмотр и редактирование атрибутов Active Directory в оснастке ADUC

У вас откроется ADUC. Если вы зайдет в свойства любой учетной записи, в моем примере это Барбоскин Геннадий, то обнаружите, что редактор атрибутов в списке вкладок отсутствует. Чтобы его отобразить сделайте следующие действия.

Открываете вкладку «Вид», в меню находите пункт «Дополнительные компоненты», включаем его.

После чего, вкладка редактора атрибутов отобразиться в свойствах учетной записи объекта Active Directory.

Вот так вот выглядит редактор атрибутов Active Directory. У вас в виде списка будут перечисляться атрибуты и их значения. Если они доступны для редактирования, то вы их можете изменить, с помощью специальной кнопки. Сразу бросаются в глаза знакомые значения:

- CN (Common Name) – Отображаемое имя

- LastLogon – время логирования

- Discription – Описание

В момент изменения будет открыт редактор строковых или целочисленных атрибутов.

По умолчанию Active Directory в редакторе атрибутов, отображает, только атрибуты со значениями, то есть не пустые. Для того, чтобы увидеть все атрибуты, вам необходимо применить фильтр, через соответствующую кнопку. Снимите галку «Отображать только атрибуты со значениями». Так же можно более тонко настроить фильтрацию и задать, например, показывать, только атрибуты доступные для записи (изменения вручную) или только системные. Я вам советую посмотреть все варианты и проверить, что каждый из них отображает. Переходим к ADSI Edit.

Установка и настройка Active Directory

Теперь перейдем непосредственно к настройке Active Directory на примере Windows Server 2008 (на других версиях процедура идентична):

- Первым делом нужно присвоить статический IP компьютеру с установленным Windows Server Нужно перейти в меню “Пуск” — “Панель управления”, найти пункт “Сетевые подключения”, кликнуть правой кнопкой мыши (ПКМ) по имеющемуся подключению к сети и выбрать “Свойства”.

- В открывшемся окне выбрать “Протокол Интернета версии 4” и снова кликнуть на “Свойства”.

- Заполнить поля следующим образом: IP-адрес – DNS – 127.0.0.1.

Нажать на кнопку “ОК”. Стоит заметить, что подобные значения не обязательны. Можно использовать IP адрес и DNS из своей сети.

- Далее нужно зайти в меню “Пуск”, выбрать “Администрирование” и “Диспетчер сервера”.

- Перейти к пункту “Роли”, выбрать поле “Добавить роли”.

- Выбрать пункт “Доменные службы Active Directory” дважды нажать “Далее”, а после “Установить”.

- Дождаться окончания установки.

- Открыть меню “Пуск”-“Выполнить”. В поле ввести

- Кликнуть “Далее”.

- Выбрать пункт “Создать новый домен в новом лесу” и снова нажать “Далее”.

- В следующем окне ввести название, нажать “Далее”.

- Выбрать режим совместимости (Windows Server 2008).

- В следующем окне оставить все по умолчанию.

- Запустится окно конфигурации DNS. Поскольку на сервере он не использовался до этого, делегирование создано не было.

- Выбрать директорию для установки.

- После этого шага нужно задать пароль администрирования.

Для надежности пароль должен соответствовать таким требованиям:

- Содержать цифры.

- При желании, содержать спецсимволы.

- Включать в себя прописные и заглавные буквы латинского алфавита.

После того как AD завершит процесс настройки компонентов, необходимо перезагрузить сервер.

- Следующий шаг – настройка DHCP. Для этого нужно снова зайти в “Диспетчер сервера”, нажать “Добавить роль”. Выбрать пункт “DHCP-сервер”. Система начнет поиск активных сетевых адаптеров и произойдет автоматическое добавление IP-адресов.

- Прописать статический адрес.

- Указать адрес DNS.

Настройка завершена, оснастка и роль установлены в систему. Установить AD можно только на Windows семейства Server, обычные версии, например 7 или 10, могут позволить установить только консоль управления.

Используем базу данных на Windows Server 2012

Установка и настройка Active Directory — весьма нетрудное дело, а также выполняется проще, чем это кажется на первый взгляд.

Чтобы загрузить службы, для начала необходимо выполнить следующее:

- Поменять название компьютера: нажмите на «Пуск», откройте Панель управления, пункт «Система». Выберите «Изменить параметры» и в Свойствах напротив строки «Имя компьютера» кликните «Изменить», впишите новое значение для главного ПК.

- Выполните перезагрузку по требованию ПК.

- Задайте настройки сети так:

- Через панель управления откройте меню с сетями и общим доступом.

- Откорректируйте настройки адаптера. Правой клавишей нажмите «Свойства» и откройте вкладку «Сеть».

- В окне из списка кликните на протокол интернета под номером 4, опять нажмите на «Свойства».

- Впишите требуемые настройки, например: IP-адрес — 192.168.10.252 , маска подсети — 255.255.255.0, основной подшлюз — 192.168.10.1.

- В строке «Предпочтительный DNS-сервер» укажите адрес локального сервера, в «Альтернативном…» — другие адреса DNS-серверов.

- Сохраните изменения и закройте окна.

Установите роли Active Directory так:

- Через пуск откройте «Диспетчер сервера».

- В меню выберите добавление ролей и компонентов.

- Запустится мастер, но первое окно с описанием можно пропустить.

- Отметьте строку «Установка ролей и компонентов», перейдите дальше.

- Выберите ваш компьютер, чтобы поставить на него Active Directory.

- Из списка отметьте роль, которую нужно загрузить — для вашего случая это «Доменные службы Active Directory».

- Появится небольшое окно с предложением загрузки необходимых для служб компонентов — примите его.

- После вам предложат установить другие компоненты — если они вам не нужны, просто пропустите этот шаг, нажав«Далее».

- Мастер настройки выведет окно с описаниями устанавливаемых вами служб — прочтите и двигайтесь дальше.

- Появиться перечень компонентов, которые мы собираемся установить — проверьте, всё ли верно, и если да, жмите на соответствующую клавишу.

- По завершении процесса закройте окно.

- Вот и всё — службы загружены на ваш компьютер.

Как оценить эффективность медийной рекламы

Сейчас нет нужды собирать вручную сложные массивы информации через самописные скрипты, за рекламодателя львиную долю работы проделывают системы аналитики. Самые простые и знакомые веб-мастерам кабинеты по умолчанию – это Яндекс.Метрика и Google Analytics. В данных системах информация отображается в виде лаконичных дашбордов, демонстрирующих абсолютные и аналитические показатели, на основе которых легко принимать решения.

Располагая наглядными данными в системах аналитики, обратите внимание на динамику продаж или посещаемости ресурса до и после запуска разных видов медийной рекламы. Медийная реклама в интернете обладает мощным функционалом трекинга взаимодействия с пользователем – значит все измеримые показатели окажутся у рекламодателя на руках

Остаётся лишь проанализировать конверсии разных источников и выделить наиболее эффективные. В этом вам поможет сквозная аналитика Calltouch.

Обзор лесов и деревьев Active Directory

Лес и деревья — это два термина, которые вы много услышите, изучая Active Directory. Эти термины относятся к логической структуре Active Directory. Вкратце, дерево — это объект с одним доменом или группой объектов за которыми следуют дочерние домены. Лес — это группа доменов собрать вместе. когда несколько деревьев сгруппированы вместе, они становятся лесом.

Деревья в лесу соединяются друг с другом через доверительные отношения, который позволяет различным доменам обмениваться информацией. Все домены будут доверять друг другу автоматически так что вы можете получить к ним доступ с той же информацией учетной записи, которую вы использовали в корневом домене.

Каждый лес использует одну унифицированную базу данных. Логически, лес находится на самом высоком уровне иерархии, а дерево расположено внизу. Одной из проблем, с которыми сталкиваются сетевые администраторы при работе с Active Directory, является управление лесами и обеспечение безопасности каталога.

Например, администратору сети будет поручено выбрать между проект одного леса или многолесный дизайн. Конструкция с одним лесом является простой, недорогой и простой в управлении, поскольку только один лес объединяет всю сеть. Напротив, проект с несколькими лесами разделяет сеть на разные леса, что хорошо для безопасности, но усложняет администрирование..

Скачать Windows 2003 Reskit Tools

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в России по системному администрированию Pyatilistnik.org. В прошлый раз я вас научил, как создавать GPT диск разными методами и пояснил для чего, это нужно уметь. Сегодня я хочу с вами поделиться стареньким, но иногда нужным программным пакетом утилит от компании Microsft «Reskit для Windows Server 2003». Я с вами поделюсь ссылкой на его скачивание и приведу описание всех утилит входящих в него. Как я выяснил в 2021 году от моего подписчика, у многих еще в организациях в качестве серверных систем стоит Windows Server 2003, о как.

Настройка active directory

Что бы настроить, active directory необходимо выполнить инструкцию:

- Запустить автоматический установщик приложений.

- В верхней части окна выбрать «Повысить роль сервера до нужного уровня ».

- Нажать на создание нового «дерева» и написать название для главного домена. Нажмите кнопку «Продолжить».

- Задайте пароль и следуйте дальше. Пароль сохраните или запомните.

- Если возникнет предупреждение о проверке имени домена, пропустите его

- При необходимости измените, путь к каталогам, где хранятся базы данных

- Приложение проверяет, правильность выполнения предварительных требований и автоматически приступит к установке.

- Когда установка программы закончиться компьютер перегрузится автоматически.

Если возникла необходимость добавить нового сетевого пользователя домена воспользуйтесь меню «Панель управления» «Администрирование» «Пользователи» или компьютеры Active Directory.

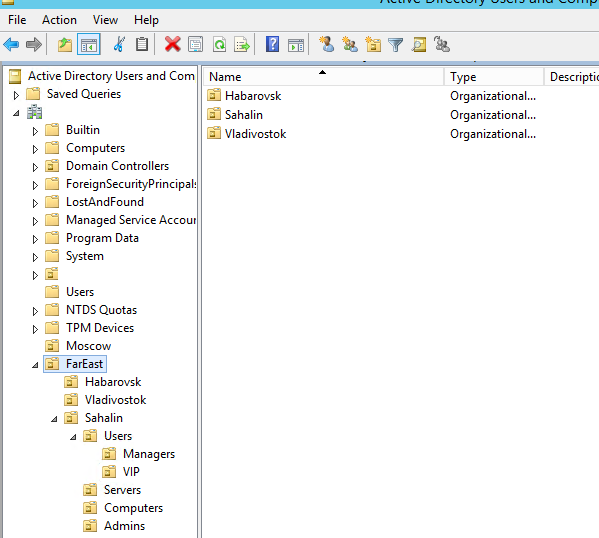

Структура OU в Active Directory

В небольших инфраструктурах AD (20-50 пользователей) необязательно создавать новые OU, можно все складывать в дефолтные контейнеры в корне (Users и Computer). В большой инфраструктуре желательно разделить все объекты на разные контейнеры. В основном используется иерархический дизайн Organizational Unit в AD, по географическому или функциональному принципу.

К примеру, у вашей организация имеются подразделения в разный странах и городах. Было бы логично на верхнем уровне домена создать отдельные контейнеры для каждой страны, а внутри страны отдельные контейнеры для города / региона / области. Внутри последних можно создать отдельные контейнеры для администраторов, групп, компьютеров, серверов и пользователей (см скриншот). При необходимости вы можете добавить дополнительные уровни иерархии (здания, отделы и т.д.). С такой иерархией вы сможете гибко делегировать полномочия в AD и назначать групповые политики.

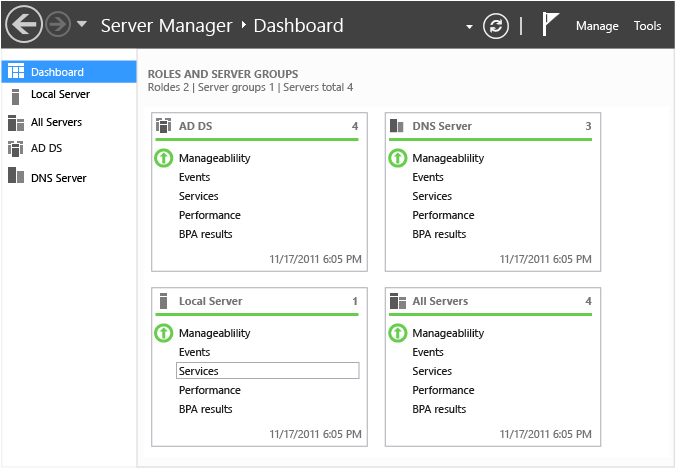

Интеграция диспетчера сервера и доменных служб Active Directory

Диспетчер сервера выступает в качестве единой консоли для выполнения задач управления сервером. На его информационной панели периодически обновляются представления с установленными ролями и группами удаленных серверов. Диспетчер сервера обеспечивает централизованное управление локальными и удаленными серверами без необходимости доступа к локальной консоли.

Домен Active Directory Services — одна из этих ролей концентратора; запустив диспетчер сервера на контроллере домена или средства удаленного администрирования сервера в Windows 8, вы увидите важные проблемы на контроллерах домена в лесу.

Эти представления включают в себя:

- доступность сервера;

- монитор производительности с предупреждениями о высокой загрузке процессора и памяти;

- состояние служб Windows, относящихся к доменным службам Active Directory;

- последние предупреждения, связанные со службами каталогов, и записи ошибок в журнале событий;

- анализ выполнения рекомендаций для контроллера домена, проводимый на основе набора правил Майкрософт.

Управленческие решения

Инструменты управления Microsoft Active Directory включают:

- Центр администрирования Active Directory (введен в Windows Server 2012 и выше),

- Пользователи и компьютеры Active Directory,

- Домены и доверительные отношения Active Directory,

- Сайты и службы Active Directory,

- Редактировать ADSI,

- Локальные пользователи и группы,

- Оснастки схемы Active Directory для консоли управления Microsoft (MMC),

- SysInternals ADExplorer

Эти инструменты управления могут не обеспечивать достаточной функциональности для эффективного рабочего процесса в больших средах. Некоторые сторонние решения расширяют возможности администрирования и управления. Они предоставляют необходимые функции для более удобных процессов администрирования, такие как автоматизация, отчеты, интеграция с другими сервисами и т. Д.

Управление AD лесами и доменами

Относительно простая структура Active Directory может быстро стать неуправляемой, как только вы начнете создавать поддомены и несколько лесов.

Обычно, лучше ошибиться, чтобы получить как можно меньше доменов. Хотя разделение ресурсов на разные домены и поддомены имеет преимущества для безопасности, повышенная сложность архитектуры с несколькими экземплярами может затруднить отслеживание вторжений..

Если вы начинаете новую реализацию Active Directory с нуля, рекомендуется начать с одного домена в одном дереве, все содержится в одном лесу. Выберите инструмент управления AD, чтобы помочь вам в установке. Как только вы освоите управление доменом с помощью выбранного вами инструмента, вы можете рассмотреть возможность разделения вашего домена на поддомены, а также добавления большего количества деревьев или даже лесов..

Какие атаки может предотвратить Active Directory?

Как видите, Active Directory — это центральный инструмент для управления рядом функций безопасности бизнеса. Существует ряд распространенных атак, которые могут помочь предотвратить хорошие практики Active Directory:

- Атака передачи хэша: эта атака существует уже более десяти лет. Несмотря на то, что данный тип один из самых известных, ему все же удалось нанести значительный ущерб. Используя атаку передачи хэша, злоумышленник извлекает хэшированные (более короткие значения фиксированной длины) учетные данные пользователя, чтобы перейти на удаленный сервер. Проще говоря, если злоумышленник добьется успеха с помощью тактики передачи хэша, в вашем процессе аутентификации есть слабость.

- Brute-force: простая, но эффективная атака методом «грубой силы», включает в себя перебор случайных имен пользователей и паролей в быстрой последовательности, чтобы получить доступ к вашей системе. Каковы шансы хакера на успех с помощью этого метода? Больше, чем ты думаешь. Злоумышленники, практикующие грубую силу, используют усовершенствованное программирование для создания триллионов комбинаций за считанные секунды.

Active Directory и LDAP

Упрощенный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — стандартный протокол Интернет соединений в сетях TCP/IP. LDAP спроектирован специально для доступа к службам каталогов с минимальными издержками. В LDAP также определены операции, используемые для запроса и изменения информации каталога.

Клиенты Active Directory применяют LDAP для связи с компьютерами, на которых работает Active Directory, при каждом входе в сеть или поиске общих ресурсов. LDAP упрощает взаимосвязь каталогов и переход на Active Directory с других служб каталогов. Для повышения совместимости можно использовать интерфейсы служб Active Directory (Active Directory Service- Interfaces, ADSI).

Настройка Active Directory

Для настройки доменной службы вам нужно сделать следующее:

- Запустите одноимённый мастер настройки.

- Кликните на жёлтый указатель вверху окна и выберите «Повысить роль сервера до уровня контроллера домена».

- Нажмите на добавление нового «леса» и создайте имя для корневого домена, затем кликните «Далее».

- Укажите режимы работы «леса» и домена — чаще всего они совпадают.

- Придумайте пароль, но обязательно запомните его. Перейдите далее.

- После этого вы можете увидеть предупреждение о том, что домен не делегирован, и предложение проверить имя домена — можете пропустить эти шаги.

- В следующем окне можно изменить путь к каталогам с базами данных — сделайте это, если они вам не подходят.

- Теперь вы увидите все параметры, которые собираетесь установить — просмотрите, правильно ли выбрали их, и идите дальше.

- Приложение проверит, выполняются ли предварительные требования, и если замечаний нет, или они некритичны, жмите «Установить».

- После окончания инсталляции ПК самостоятельно перегрузиться.

Ещё вам может быть интересно, как добавить юзера в базу данных. Для этого воспользуйтесь меню «Пользователи или компьютеры Active Directory», которое вы найдёте в разделе «Администрирование» в панели управления, или эксплуатируйте меню настроек базы данных.

Чтобы добавить нового юзера, нажмите правой клавишей по названию домена, выберите «Создать», после «Подразделение». Перед вами появится окно, где нужно ввести имя нового подразделения — оно служит папкой, куда вы можете собирать пользователей по разным отделам. Таким же образом вы позже создадите ещё несколько подразделений и грамотно разместите всех сотрудников.

Далее, когда вы создали имя подразделения, нажмите на него правой клавишей мыши и выберите «Создать», после — «Пользователь». Теперь осталось только ввести необходимые данные и поставить настройки доступа для юзера.

Когда новый профиль будет создан, нажмите на него, выбрав контекстное меню, и откройте «Свойства». Во вкладке «Учётная запись» удалите отметку напротив «Заблокировать…». На этом всё.

Общий вывод таков — Active Directory это мощный и полезный инструмент для системного управления, который поможет объединить все компьютеры сотрудников в одну команду. С помощью служб можно создать защищённую базу данных и существенно оптимизировать работу и синхронизацию информации между всеми пользователями. Если деятельность вашей компании и любого другого места работы связана с электронными вычислительными машинами и сетью, вам нужно объединять учётные записи и следить за работой и конфиденциальностью, установка базы данных на основе Active Directory станет отличным решением.

Доверчивый

Чтобы разрешить пользователям в одном домене получать доступ к ресурсам в другом, Active Directory использует доверительные отношения.

Доверительные отношения внутри леса создаются автоматически при создании доменов. Лес устанавливает границы доверия по умолчанию, а неявное транзитивное доверие является автоматическим для всех доменов в лесу.

Терминология

- Одностороннее доверие

- Один домен разрешает доступ пользователям в другом домене, но другой домен не разрешает доступ пользователям в первом домене.

- Двустороннее доверие

- Два домена разрешают доступ пользователям в обоих доменах.

- Надежный домен

- Домен, которому доверяют; чьи пользователи имеют доступ к доверяющему домену.

- Переходное доверие

- Доверие, которое может распространяться за пределы двух доменов на другие доверенные домены в лесу.

- Непереходное доверие

- Одностороннее доверие, не выходящее за пределы двух доменов.

- Явное доверие

- Доверие, которое создает администратор. Это не транзитивно и только в одну сторону.

- Перекрестное доверие

- Явное доверие между доменами в разных деревьях или в одном дереве, когда отношения потомок / предок (дочерний / родительский) не существуют между двумя доменами.

- Ярлык

- Объединяет два домена в разных деревьях, транзитивный, одно- или двусторонний.

- Лесной трест

- Относится ко всему лесу. Переходный, одно- или двусторонний.

- Область

- Может быть транзитивным или нетранзитивным (непереходным), одно- или двусторонним.

- Внешний

- Подключитесь к другим лесам или доменам, не относящимся к AD. Нетранзитивный, одно- или двусторонний.

- PAM доверие

- Одностороннее доверие, используемое Microsoft Identity Manager из (возможно, низкоуровневого) производственного леса в «бастионный» лес (уровень функциональности Windows Server 2016 ), которое выдает ограниченное по времени членство в группах.

Подключение консоли ADUC к домену из рабочей группы

Если вы хотите подключится консолью ADUC к контроллеру домена с машины, которая не включена в домен (состоит в рабочей группе, или стоит домашняя версия Windows), воспользуйтесь таким методом:

- Запустите командную строку и выполните команду запуска остастки от имени другого пользователя:

- В пустой консоли MMC выберите File->Add/Remove Snap-In

- Перенесите оснастку Active Directory Users and Computers в правую панель и нажмите

- Чтобы подключится к домену, щелкните по корню консоли и выберите Change domain. Укажите имя домена.

В результате консоль ADUC подключится к контроллеру домена, получит и отобразит структуру контейнеров (OU) данного домена Active Directory.

Одним из основных инструментов управления доменами Active Directory является оснастка «Active Directory — пользователи и компьютеры» Active Directory (ADUC).

Адаптер ADUC используется для выполнения типичных задач администрирования домена и управления пользователями, группами, компьютерами и организационными подразделениями в домене Active Directory.

По умолчанию консоль Active Directory — пользователи и компьютеры (dsa.msc) установлена на сервере, когда она продвигается на контроллер домена во время выполнения роли доменных служб Active Directory (AD DS).

Чтобы использовать оснастку ADUC в Windows 10, сначала необходимо установить Microsoft Remote Server Administration Tools (RSAT).

RSAT включает в себя различные инструменты командной строки, модули PowerShell и оснастки для удаленного управления серверами Windows, Active Directory и другими ролями и функциями Windows, которые работают на серверах Windows.

Как установить Active Directory — пользователи и компьютеры на Windows 10?

По умолчанию RSAT не установлен в Windows 10 (и других настольных операционных системах Windows).

Средства удаленного администрирования сервера (RSAT) позволяют ИТ-администраторам удаленно управлять ролями и компонентами в Windows Server 2016, 2012 R2, 2012, 2008 R2 с рабочих станций пользователей под управлением Windows 10, 8.1, 8 и Windows 7.

RSAT напоминает средства администрирования Windows Server 2003 Pack (adminpak.msi), который был установлен на клиентах под управлением Windows 2000 или Windows XP и использовался для удаленного управления сервером. RSAT не может быть установлен на компьютерах с домашними выпусками Windows.

Чтобы установить RSAT, у вас должна быть профессиональная или корпоративная версия Windows 10.

Совет. Как вы можете видеть, пакет RSAT доступен для последней версии Windows 10 1803.

WindowsTH-RSAT_WS_1709 и WindowsTH-RSAT_WS_1803 используются для управления Windows Server 2016 1709 и 1803 соответственно.

Если вы используете предыдущую версию Windows Server 2016 или Windows Server 2012 R2 / 2012/2008 R2, вам необходимо использовать пакет WindowsTH-RSAT_WS2016.

Выберите язык вашей версии Windows 10 и нажмите кнопку «Download».

В зависимости от битности вашей ОС выберите нужный файл * .msu:

- Для Windows 10 x86 — загрузите WindowsTH-RSAT_WS2016-x86.msu (69.5 MB);

- Для Windows 10 x64 — загрузите WindowsTH-RSAT_WS2016-x64.msu (92.3 MB);

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

wusa.exe c:InstallWindowsTH-RSAT_WS2016-x64.msu /quiet /norestart

После завершения установки RSAT вам необходимо перезагрузить компьютер.

Теневое копирование или Первый после Бога

И напоследок: не забудь включить теневое копирование диска, если хочешь, чтобы пользователи молились на тебя как на шамана.

Разъясню суть теневого копирования. При его включении и при настройках по умолчанию состояние всего диска сбрасывается в теневую копию два раза в сутки (рекомендую настроить утром и вечером), постоянно будет храниться откат предыдущего дня в его двух состояниях: на конец рабочего времени и на начало нового дня конторы.

Если пользователь снес на сетевом диске годовой отчет и уже начал прилаживать к потолку намыленную веревку, ты подходишь к нему и, придерживая стул под ним, чтобы он (стул) не упал раньше времени, восстанавливаешь удаленный файл.

Теневое копирование позволяет «откатиться» назад на какое-то время. Глубина отката задается при теневом копировании указанием размера, отведенного под теневое копирование. Естественно, чем больше места, тем больше откатов возможно.

Восстановление происходит через «Проводник»: правая кнопка мыши на сетевой папке, в контекстном меню выбрать Previous Versions.

Далее в открывшемся окне выбираешь действие: View, Copy или Restore. Для корректности отката спроси у пользователя, что именно он потерял, и мастерским кликом мыши ввергни его в эйфорию.

База данных

Active-каталог базы данных , то магазин каталог , в Windows 2000 Server использует JET синий -На Extensible Storage Engine (ESE98) и ограничивается до 16 Тб и 2 миллиарда объектов (но только 1 млрд принципалов безопасности) в базе данных каждого контроллера домена. Microsoft создала базы данных NTDS с более чем 2 миллиардами объектов. ( Менеджер учетных записей безопасности NT4 может поддерживать не более 40 000 объектов). Вызывается NTDS.DIT, он имеет две основные таблицы: в таблицу данных и таблицу соединений . Windows Server 2003 добавила третью основную таблицу для единого экземпляра дескриптора безопасности .

Программы могут получать доступ к функциям Active Directory через COM-интерфейсы, предоставляемые интерфейсами служб Active Directory .

Роли мастеров операций уровня домена

- Мастер относительных идентификаторов RID

- Эмулятор главного контроллера домена PDC

- Мастер инфраструктуры

Мастер RID

Таблица 1. Структура элемента идентификатора

| Элемент идентификатора SID | Описание |

| S1 | Указывает ревизию SID. В настоящее время для SID используется только одна ревизия |

| 5 | Указывает центр выдачи принципала безопасности. Значение 5 всегда указывается для доменов Windows NT, Windows 2000, Windows 2003, Windows 2008 и Windows 2008 R2 |

| Y1-Y2-Y3 | Часть идентификатора SID домена. Для принципалов безопасности, созданных в домене этот элемент идентификатора идентичен |

| Y4 | Относительный идентификатор (RID) для домена, который представляет имя пользователя или группы. Этот элемент генерируется из пула RID на контроллере домена во время создания объекта |

«Active Directory – пользователи и компьютеры»Ntdsutil.exefSMORoleOwner

Эмулятор PDC

эмулятор PDC

- Участие в репликации обновлений паролей домена. При изменении или сбросе пароля пользователя, контроллер домена, вносящий изменения, реплицирует это изменение на PDC-эмулятор посредством срочной репликации. Эта репликация гарантирует, что контроллеры домена быстро узнают изменённый пароль. В том случае, если пользователь пытается войти в систему сразу после изменения пароля, контроллер домена, отвечающий на этот запрос, может ещё не знать новый пароль. Перед тем как отклонить попытку входа, этот контроллер домена направляет запрос проверки подлинности на PDC-эмулятор, который проверяет корректность нового пароля и указывает контроллеру домена принять запрос входа. Это означает, что каждый раз при вводе пользователем неправильного пароля проверка подлинности направляется на PDC-эмулятор для получения окончательного заключения;

- Управление обновлениями групповой политики в домене. Как вы знаете, для управления большинства настройками в конфигурации компьютеров и пользователей вашей организации применяются групповые политики. В том случае, если объект групповой политики модифицируется на двух контроллерах домена приблизительно в одинаковое время, то впоследствии, могут возникать конфликты между двумя версиями, которые не разрешаются при репликации объектов групповых политик. Во избежание таких конфликтов, PDC-эмулятор действует следующим образом: при открытии объекта групповой политики, оснастка редактора управления групповой политики привязывается к контроллеру домена, выполняющего роль PDC и все изменения объектов GPO по умолчанию вносятся на PDC-эмулятор;

- Выполнение функции центрального браузера домена. Для обнаружения сетевых ресурсов клиенты используют Active Directory. При открытии окна «Сеть» в операционной системе отображается список рабочих групп и доменов. После того как пользователь откроет указанную рабочую группу или домен он сможет увидеть список компьютеров. Эти списки генерируются посредством службы браузера, и в каждом сетевом сегменте ведущий браузер создаёт список просмотра с рабочими группами, доменами и серверами данного сегмента. После чего центральный браузер объединяет списки всех ведущих браузеров для того, чтобы клиентские машины могли просмотреть весь список просмотра. Думаю, из всех функций эмулятора PDC у вас могут возникнуть вопросы, связанные непосредственно с центральным браузером домена, поэтому, данная тема будет подробно рассмотрена в отдельной статье;

- Обеспечение главного источника времени домена. Так как службы Active Directory, Kerberos, DFS-R и служба репликации файлов FRS используют штампы времени, во всех системах домена необходима синхронизация времени. PDC-эмулятор в корневом домене леса служит ведущим источником времени всего леса. Остальные контроллеры домена синхронизируют время с PDC-эмулятором, а клиентские компьютеры – со своими контроллерами доменов. Гарантию за соответствие времени несёт иерархическая служба синхронизации, которая реализована в службе Win32Time.

«Active Directory – пользователи и компьютеры»Ntdsutil.exefSMORoleOwner

Размещение мастеров операций на контроллерах домена

- Размещайте роли мастера RID и PDC-эмулятора на одном контроллере домена. Совместное размещение этих ролей мастеров операций обусловлено соображениями балансировки нагрузки. Поскольку эти роли прямые партнёры по репликации, разместив эти роли на отдельных контроллерах домена, вам придётся для соответствующих двух систем устанавливать быстрое подключение и в Active Directory для них создавать явные объекты. Помимо этого, если у вас в организации присутствуют серверы, играющие роли резервных мастеров операций, на таких серверах эти роли также обязаны быть прямыми партнёрами;

- Размещайте роли мастеров схемы и именования доменов на одном контроллере домена. Как правило, роли мастера схемы и мастера именования доменов рекомендуется размещать на одном контроллере домена, который служит сервером глобального каталога. Роль мастера именования доменов, должна одновременно являться сервером глобального каталога, потому что при добавлении нового домена, мастер должен гарантировать, что в лесу нет объекта с тем же именем, что и у нового добавляемого домена. Если же контроллер домена с ролью мастера именования доменов не будет являться сервером глобального каталога, такие операции как создание внучатых доменов могут завершаться с ошибками. В связи с тем, что эти роли используются реже всего, вы должны проследить, чтобы контроллер домена, который ими управляет, был максимально защищён;

- Роль мастера инфраструктуры должна размещаться на контроллере домена, который не служит сервером глобального каталога. Обычно мастер инфраструктуры должен разворачиваться на контроллере домена, который не служит сервером глобального каталога, но имеет объект прямого подключения к одному из глобальных каталогов в лесу. Так как сервер глобального каталога хранит частичные реплики всех объектов в лесу, мастер инфраструктуры, размещённый на сервере глобального каталога, не будет выполнять обновления, потому что он не содержит ссылок на объекты, которые не хранит.