Ultimate руководство по бесплатный pptp vpn для начинающих

Содержание:

Part 2: Free PPTP VPN Server List

To make things easier for you to connect to a free PPTP VPN server, we have come up with a working and free PPTP VPN list right here. This includes free PPTP VPN Singapore, Canada, UK, USA, and other countries.

| Server | Username | Password | Country | |

| 1. | us1.vpnbook.com | vpnbook | 88wxtet | USA |

| 2. | us2.vpnbook.com | vpnbook | 88wxtet | USA |

| 3. | ca1.vpnbook.com | vpnbook | 88wxtet | Canada |

| 4. | de233.vpnbook.com | vpnbook | 88wxtet | Germany |

| 5. | fr1.vpnbook.com | vpnbook | 88wxtet | France |

| 6. | it.vpnjantit.com | vpnjantit.com | i0ryj | Italy |

| 7. | sg1.vpnjantit.com | vpnjantit.com | i0ryj | Singapore |

| 8. | sg2.vpnjantit.com | vpnjantit.com | i0ryj | Singapore |

| 9. | sg3.vpnjantit.com | vpnjantit.com | i0ryj | Singapore |

| 10. | usa1.vpnjantit.com | vpnjantit.com | i0ryj | USA |

| 11. | gr.vpnjantit.com | vpnjantit.com | i0ryj | Germany |

| 12. | uk.realfreevpn.com | realfreevpn | 25570 | UK |

| 13. | de.realfreevpn.com | realfreevpn | 93937 | Germany |

| 14. | fr.realfreevpn.com | realfreevpn | 76216 | France |

| 15. | us1.superfreevpn.com | free | 1596 | USA (Miami) |

| 16. | us2.superfreevpn.com | free | 2737 | USA (Chicago) |

| 17. | uk.superfreevpn.com | free | 7833 | UK (London) |

| 18. | ca.superfreevpn.com | free | 1251 | Canada (Montreal) |

| 19. | nl.superfreevpn.com | free | 2988 | Netherlands (Brabant) |

| 20. | us.websitevpn.com | websitevpn.com | freevpn | USA |

| 21. | uk.websitevpn.com | websitevpn.com | freevpn | UK |

| 22. | ca.justfreevpn.com | justfreevpn | Canada Free VPN Account | Canada |

| 23. | uspptp.hotfreevpn.com | free | 1234 | USA |

| 24. | 51.15.151.165 | pptp | ykDJYnCIirN | France |

| 25. | 128.199.221.154 | contassh | abcd1234 | Singapore |

| 26. | 128.199.96.14 | contassh | abcd1234 | Singapore |

| 27. | 188.166.6.170 | contassh | abcd1234 | Netherlands |

| 28. | 188.166.155.99 | contassh | abcd1234 | Netherlands |

| 29. | 138.68.140.197 | contassh | abcd1234 | UK |

| 30. | 138.68.64.68 | contassh | abcd1234 | UK |

| 31. | 159.203.111.101 | contassh | abcd1234 | USA |

| 32. | 139.59.244.147 | sshagan | abcd1234 | Singapore |

| 33. | 139.59.237.15 | sshagan | abcd1234 | Singapore |

| 34. | 128.199.214.71 | sshagan | abcd1234 | Singapore |

| 35. | 178.62.38.164 | sshagan | abcd1234 | UK |

| 36. | 46.101.79.161 | sshagan | abcd1234 | UK |

| 37. | 192.241.184.169 | sshagan | abcd1234 | USA |

| 38. | 192.241.179.120 | sshagan | abcd1234 | USA |

| 39. | 162.243.33.71 | sshagan | abcd1234 | USA |

| 40. | 162.243.15.104 | sshagan | abcd1234 | USA |

Обеспечение защиты соединения

Как отмечалось выше, данные передаются в форме шифрованного пакета.

Для его шифрования используются специальные средства, полный список которых можно просмотреть в настройках подключений.

Мы же выделим те которые характеризуются высокой степенью защищенности, в частности это:

- MSCHAP-v1;

- MSCHAP-v2;

- EAP-TLS;

- MPPE.

Чтобы обеспечить повышенный уровень защиты можно дополнительно использовать дозвоны — звонки ответа, реализованные программным путем.

Они позволяют удостовериться в том, был ли пакет данных передан полностью, и был ли поврежден в процессе пересылки.

А пока рассмотрим, чем выделяются представленные выше варианты.

Стоит отметить, что MSCHAP-v1 не отличается своей надежностью.

Для извлечения парольных хешей из него можно использовать специальные утилиты перехваченного обмена.

MSCHAP-v2 в этом смысле отличается от предшественника, но является уязвимым к словарным атакам на перехваченные пакеты данных, для чего также используются специальные программы, скорость обработки данных в которых может составить всего сутки на расшифровку.

Криптоаналитики могут расшифровать данные и из MPPE, который базируется на использовании потока RC4.

К примеру, расшифровать его можно используя метод подмены битов.

Впрочем, при желании такую уязвимость можно обнаружить, используя соответствующие методы, которые считают контрольные суммы.

Таким образом, становится понятно, что установленную на PPTP защиту можно обойти. И именно поэтому приходится использовать дополнительные средства безопасности.

рис. 5 – Упрощенная схема защищенного PPTP канала

Вам это может быть интересно:

Как войти в настройки роутера — TP-Link, D-Link, Asus, Zyxel Keenetic, Ростелеком

Как подключить роутер к роутеру через WiFi — 2 простых способа

Лучшие советы: Как усилить сигнал WiFi роутера

Обеспечение защиты соединения

Хоть данные и отсылаются в виде зашифрованного пакета, считать полностью защищённой сеть VPN, базирующуюся на PPTP, нельзя. В процессе шифрования участвуют EAP-TLS, MSCHAP-v1, MSCHAP-v2 и MPPE (полный перечень можно увидеть в настройках созданного подключения). Дополнительно с целью повышения безопасности PPTP применяют ответные звонки (дозвоны), когда стороны выполняют подтверждение установления связи и передачи данных программным образом, что позволит убедиться в целостности переданных пакетов.

СОВЕТ. Рассматривая задействованные протоколы защиты, отметим, что MSCHAP-v1 не может похвастать высоким уровнем надёжности, поскольку для извлечения данных могут применяться определённые утилиты. MSCHAP-v2 уже усовершенствован в этом плане, но уязвим к словарным атакам на перехваченную информацию, с этой целью также используются программные средства. Они достаточно быстро обрабатывают и расшифровывают данные, иногда время на это может составить и несколько часов.

Знатоки методов дешифровки информации, не имея доступа к ключу, способны расшифровать также исходные данные из MPPE, использующего алгоритм RSA RC4, например, с применением способа подмены битов. Так, протоколы шифрования даже с высокой степенью защищённости, используемые поверх PPTP, можно обходить, по этой причине для усиления безопасности коннекта и информации существует необходимость в дополнительной защите при создании и настройки PPTP на Windows 10, 7 или другой ОС.

Application Examples

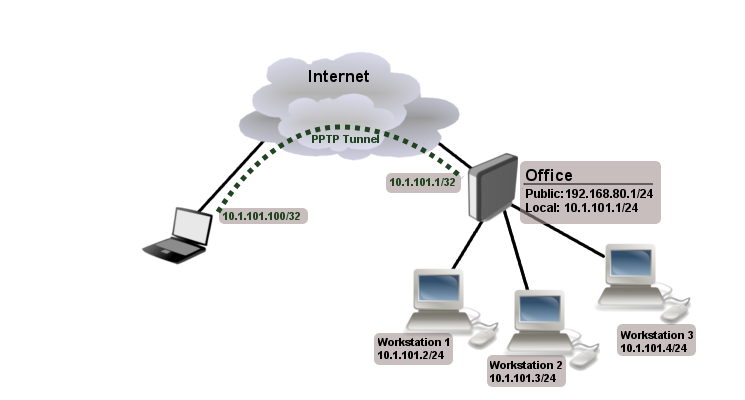

Connecting Remote Client

The following example shows how to connect a computer to a remote office network over a PPTP encrypted tunnel giving that computer an IP address from the same network that the remote office has (without any need of bridging over EoIP tunnels).

Consider following setup:

Office router is connected to internet through ether1. Workstations are connected to ether2.

Laptop is connected to the internet and can reach Office router’s public IP (in our example it is 192.168.80.1).

First step is to create a user

/ppp secret add name=Laptop service=pptp password=123 local-address=10.1.101.1 \ remote-address=10.1.101.100

/ppp secret print detail

Flags: X - disabled

0 name="Laptop" service=pptp caller-id="" password="123" profile=default

local-address=10.1.101.1 remote-address=10.1.101.100 routes==""

Notice that the PPTP local address is the same as the router’s address on the local interface and the remote address is from the same range as the local network (10.1.101.0/24).

Next step is to enable the PPTP server and the PPTP client on the laptop.

/interface pptp-server server set enabled=yes

/interface pptp-server server print

enabled: yes

max-mtu: 1460

max-mru: 1460

mrru: disabled

authentication: mschap2

keepalive-timeout: 30

default-profile: default

PPTP client from the laptop should connect to routers public IP which in our example is 192.168.80.1.

(Consult the respective manual on how to set up a PPTP client with the operating system software you are using).

At this point (when PPTP client is successfully connected) if you try to ping any workstation form the laptop, the ping will time out because the Laptop is unable to get ARPs from workstations. The solution is to set up proxy-arp on the local interface.

/interface ethernet set Office arp=proxy-arp

/interface ethernet print Flags: X - disabled, R - running # NAME MTU MAC-ADDRESS ARP 0 R ether1 1500 00:30:4F:0B:7B:C1 enabled 1 R ether2 1500 00:30:4F:06:62:12 proxy-arp

After proxy-arp is enabled, the remote client can successfully reach all workstations in the local network behind the router.

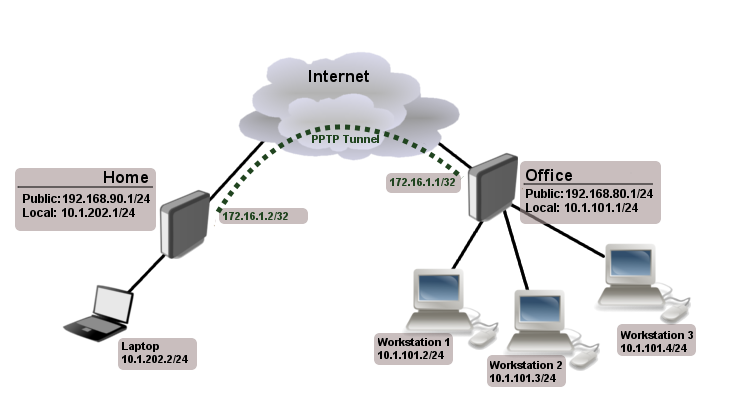

Site-to-Site PPTP

The following is an example of connecting two Intranets using PPTP tunnel over the Internet.

Consider following setup:

Office and Home routers are connected to the internet through ether1, workstations and laptops are connected to ether2.

Both local networks are routed through a PPTP client, thus they are not in the same broadcast domain. If both networks should be in the same broadcast domain then you need to use and bridge the PPTP tunnel with the local interface.

First step is to create a user

/ppp secret add name=Home service=pptp password=123 local-address=172.16.1.1 \ remote-address=172.16.1.2 routes="10.1.202.0/24 172.16.1.2 1"

/ppp secret print detail

Flags: X - disabled

0 name="Home" service=pptp caller-id="" password="123" profile=default

local-address=172.16.1.1 remote-address=172.16.1.2 routes=="10.1.202.0/24 172.16.1.2 1"

Notice that we set up PPTP server’s PPP secret where a route is added automatically whenever the client connects. If this option is not set, then you will need to add static routing on the server to route traffic between the two sites through the PPTP tunnel. (See for more info on routes variable).

Next step is to enable the PPTP server on the office router and configure the PPTP client on the Home router.

/interface pptp-server server set enabled=yes

/interface pptp-server server> print

enabled: yes

max-mtu: 1460

max-mru: 1460

mrru: disabled

authentication: mschap2

keepalive-timeout: 30

default-profile: default

/interface pptp-client add user=Home password=123 connect-to=192.168.80.1 disabled=no

/interface pptp-client print

Flags: X - disabled, R - running

0 name="pptp-out1" max-mtu=1460 max-mru=1460 mrru=disabled connect-to=192.168.80.1 user="Home"

password="123" profile=default-encryption add-default-route=no dial-on-demand=no

allow=pap,chap,mschap1,mschap2

Now we need to add the route to reach the local network behind the Home router

/ip route add dst-address=10.1.101.0/24 gateway=pptp-out1

Now after the tunnel is established and routes are set, you should be able to ping remote network.

Поддержка MPPE в ядре

Проверьте, что модуль MPPE загружен:

# modprobe ppp-compress-18 # modprobe ppp_mppe

Если модуль загружается без ошибок, значит с ним все нормально. Если появляются ошибки, значит нужно найти причину и устранить ее. Причин может быть много, вот некоторые из них:

- Вы не запустили команду depmod -a после загрузки RPM-файла kernel-mppe

- Модуль MPPE не существует в соответствующем каталоге /lib/modules

- Существующий модуль MPPE не может быть загружен по причине конфликта версий

- В системе остался старый файл mppe.o, поэтому новый файл ppp_mppe.o не может загрузиться (выводимая ошибка “init_module: File exists”)

- Модуль ppp_generic не может активировать модуль MPPE, хотя и нашел его. Возможно, у вас используется PPP-MPPE 2.4.0, а в файле /etc/modules.conf отсутствует запись alias ppp-compress-18 mppe

- Модули PPP статически скомпилированы в ядро (чтобы MPPE работал как модуль, они также должны быть скомпилированы в виде модулей)

- Не загружен модуль ppp_async (хотя pptp в своей работе не использует последовательный порт, но модуль ppp_async необходим для передачи данных по псевдо-терминалам)

PPTP Server

Sub-menu:

This sub-menu shows interfaces for each connected PPTP clients.

An interface is created for each tunnel established to the given server. There are two types of interfaces in PPTP server’s configuration

- Static interfaces are added administratively if there is a need to reference the particular interface name (in firewall rules or elsewhere) created for the particular user.

- Dynamic interfaces are added to this list automatically whenever a user is connected and its username does not match any existing static entry (or in case the entry is active already, as there can not be two separate tunnel interfaces referenced by the same name).

Dynamic interfaces appear when a user connects and disappear once the user disconnects, so it is impossible to reference the tunnel created for that use in router configuration (for example, in firewall), so if you need persistent rules for that user, create a static entry for him/her. Otherwise it is safe to use dynamic configuration.

Note: in both cases PPP users must be configured properly — static entries do not replace PPP configuration.

Server configuration

Sub-menu:

Properties

| Property | Description |

|---|---|

| authentication (pap | chap | mschap1 | mschap2; Default: mschap1,mschap2) | Authentication methods that server will accept. |

| default-profile (name; Default: default-encryption) | Default to use |

| enabled (yes | no; Default: no) | Defines whether PPTP server is enabled or not. |

| keepalive-timeout (time; Default: 30) | If server during keepalive period does not receive any packet, it will send keepalive packets every second five times. If the server does not receives response from the client, then disconnect after 5 seconds. Logs will show 5x «LCP missed echo reply» messages and then disconnect. |

| max-mru (integer; Default: 1460) | Maximum Receive Unit. Max packet size that PPTP interface will be able to receive without packet fragmentation. |

| max-mtu (integer; Default: 1460) | Maximum Transmission Unit. Max packet size that PPTP interface will be able to send without packet fragmentation. |

| mrru (disabled | integer; Default: disabled) | Maximum packet size that can be received on the link. If a packet is bigger than tunnel MTU, it will be split into multiple packets, allowing full size IP or Ethernet packets to be sent over the tunnel. |

To enable PPTP server:

/interface pptp-server server set enabled=yes

/interface pptp-server server print

enabled: yes

max-mtu: 1460

max-mru: 1460

mrru: disabled

authentication: mschap2,mschap1

keepalive-timeout: 30

default-profile: default

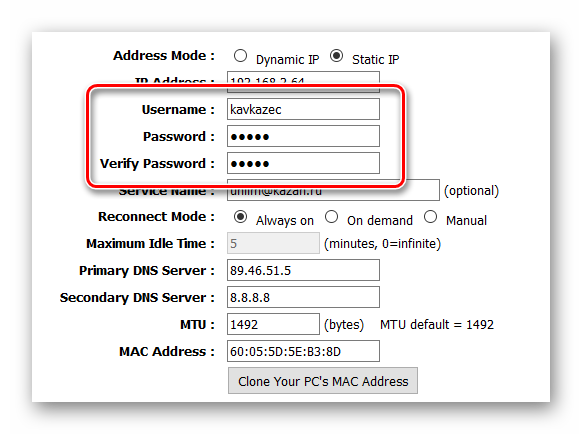

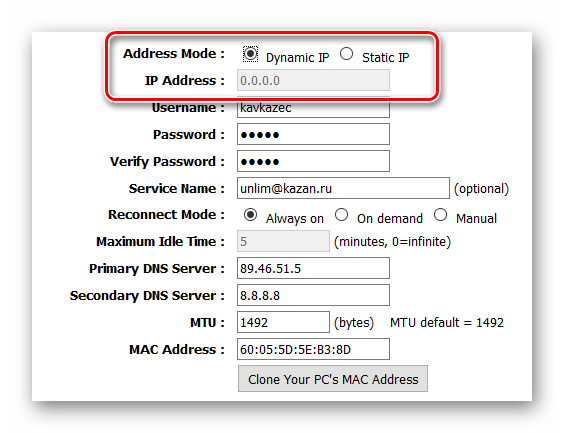

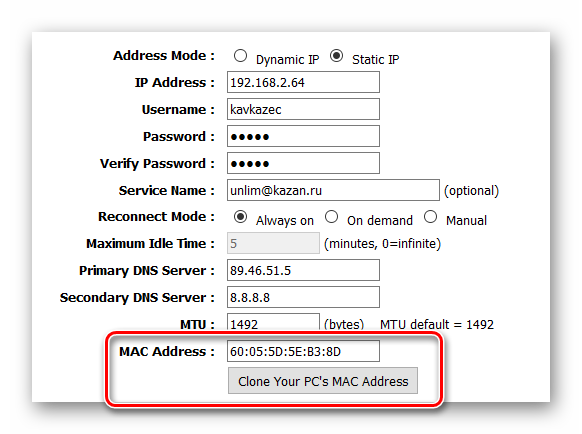

Настройка PPPoE

PPPoE — это один из типов соединения с интернетом, чаще всего использующийся при работе DSL.

- Отличительной особенностью любого VPN-соединения является использование логина и пароля. Некоторые модели роутеров требуют ввод пароля два раза, другие — один раз. При первичной настройке взять эти данные можно из договора с интернет-провайдером.

В зависимости от требований провайдера, IP-адрес роутера будет статическим (постоянным) или динамическим (может меняться при каждом подключении к серверу). Динамический адрес выдаётся провайдером, поэтому тут ничего заполнять не нужно.

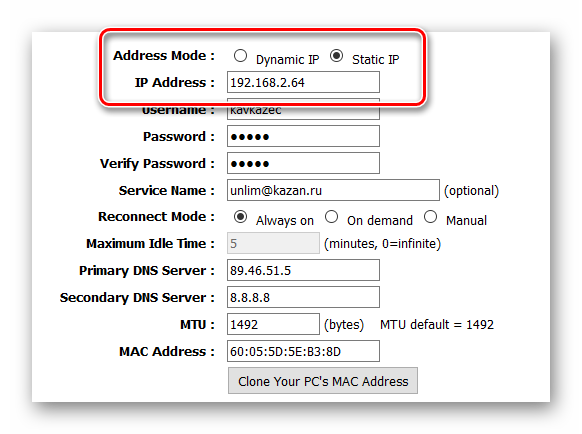

Статический адрес нужно прописать вручную.

«AC Name» и «Service Name» — это параметры, относящиеся только к PPPoE. Они указывают имя концентратора и тип сервиса, соответственно. Если их нужно использовать, провайдер обязательно должен упомянуть это в инструкции.

В некоторых случаях используется только «Service Name».

Следующей особенностью является настройка переподключения. В зависимости от модели роутера, будут доступны следующие варианты:

- «Connect automatically» — маршрутизатор всегда будет подключаться к интернету, а при обрыве соединения будет переподключаться.

- «Connect on Demand» — если интернетом не пользоваться, роутер отключит соединение. Когда браузер или другая программа попытается получить доступ в интернет, роутер восстановит соединение.

- «Connect Manually» — как и в предыдущем случае, роутер будет разрывать соединение, если какое-то время не пользоваться интернетом. Но при этом когда какая-нибудь программа запросит доступ в глобальную сеть, маршрутизатор не восстановит соединение. Чтобы это исправить, придётся заходить в настройки роутера и нажимать на кнопку «подключить».

- «Time-based Connecting» — здесь можно указать, в какие временные промежутки соединение будет активно.

Ещё один из возможных вариантов — «Always on» — подключение всегда будет активно.

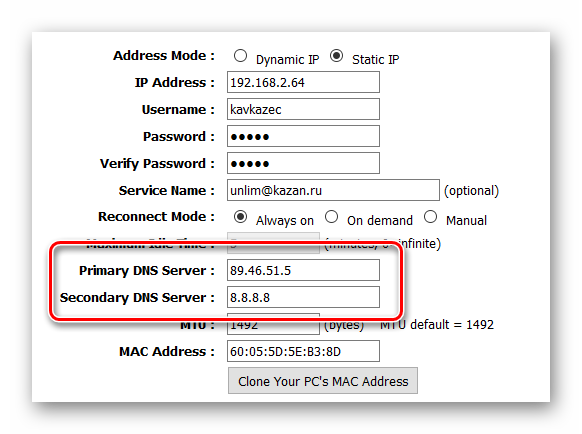

В некоторых случаях интернет-провайдер требует указать сервера доменных имён («DNS»), которые преобразуют именные адреса сайтов (ldap-isp.ru) в цифровые (10.90.32.64). Если это не требуется, можно проигнорировать этот пункт.

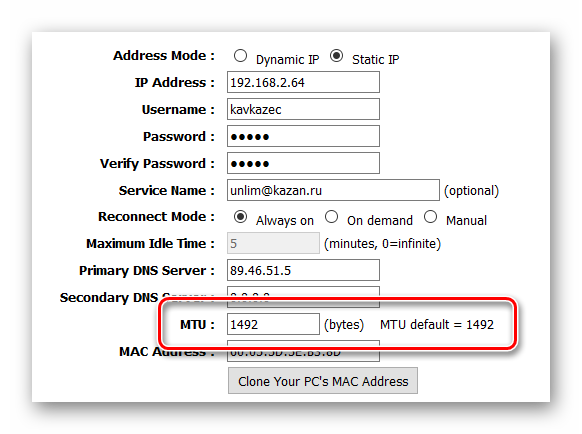

«MTU» — это количество переданной информации за одну операцию пересылки данных. Ради увеличения пропускной способности можно поэкспериментировать со значениями, но иногда это может привести к проблемам. Чаще всего интернет-провайдеры указывают необходимый размер MTU, но если его нет, лучше не трогать этот параметр.

«MAC-адрес». Бывает так, что изначально к интернету был подключен только компьютер и настройки провайдера привязаны к определённому MAC-адресу. С тех пор, как смартфоны и планшеты получили широкое распространение, такое встречается редко, тем не менее это возможно. И в данном случае может потребоваться «клонировать» MAC-адрес, то есть, сделать так, чтобы у роутера был точно такой же адрес, как у компьютера, на котором изначально был настроен интернет.

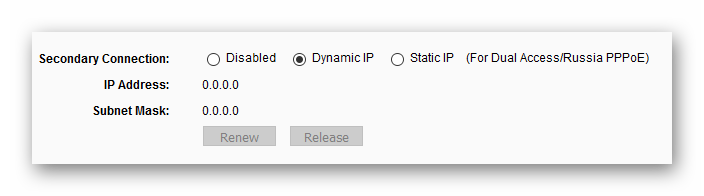

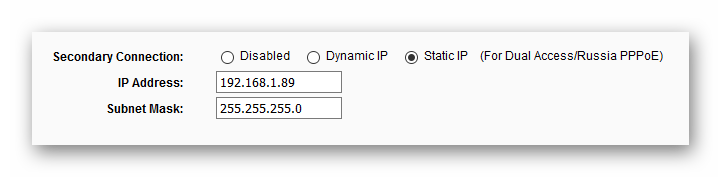

«Вторичное соединение» или «Secondary Connection». Данный параметр характерен для «Dual Access»/«Russia PPPoE». С его помощью можно подключаться к локальной сети провайдера. Включать его нужно только тогда, когда провайдер рекомендует настраивать именно «Dual Access» или «Russia PPPoE». В противном случае он должен быть выключен. При включении «Dynamic IP» интернет-провайдер выдаст адрес автоматически.

Когда включен «Static IP», IP-адрес и иногда маску нужно будет прописать самому.

PPTP

Point-to-Point Tunneling Protocol — старая технология, которая давно перешла в разряд винтажных и сейчас практически не используется. Была создана компанией Microsoft в 1999 году.

Протокол устанавливает стандартное двухканальное соединения типа PPP между устройствами, а потом передает данные через инкапсуляцию по методу Generic Routing Encapsulation. Параллельно с этим действует соединение по TCP-порту. Первое используется непосредственно для передачи информации, второе нужно для управления подключением.

PPTP сложен в настройке и в управлении. К примеру, из-за необходимости поддерживать сразу две сетевые сессии с трудом получается перенаправлять сигнал на сетевой экран. Из-за спецификаций GRE и других компонентов протокола страдает безопасность.

Несмотря на наличие поддержки MS-CHAPv2 и EAP-TLS для авторизации пользователей, PPTP остается небезопасным VPN-протоколом, не рекомендуемым к использованию для решения серьезных задач. Подобрать ключ и получить доступ к частной сети можно примерно за 23 часа с помощью профильного онлайн-сервиса.

В свое время эта технология обрела успех благодаря поддержке со стороны Microsoft и внедрению PPTP в Windows по умолчанию. Для настройки не требовались сторонние клиенты и программные инструменты, но в связи с появлением более надежных альтернатив в духе OpenVPN, популярность PPTP начала снижаться. Сейчас даже Microsoft рекомендует использовать продукты конкурентов и прекратить эксплуатировать PPTP ввиду его незащищенности и нестабильности.

What Is A PPTP VPN And What Makes It So Popular?

Even though newer VPN protocols like OpenVPN, L2TP, or IPsec may offer much better network security, PPTP still among the most popular and widely used network protocols out there.

The reason why this protocol is so popular is because of its speeds and ease of use.

That said, even though PPTP is quite fast, easy to set up, and compatible with a wide selection of desktop and mobile operating systems, it has some well-known vulnerabilities.

But despite that, it is still one of the most popular VPN protocols in the industry.

Here’s why…

- PPTP has been around for more than two decades.

- The configuration is dead simple.

- Different levels of encryption for every application.

- Fast performance is perfect for streaming.

- PPTP is compatible with Windows, Linux, Mac OS, iOS, Android, Tomato, and other operating systems.

Описание

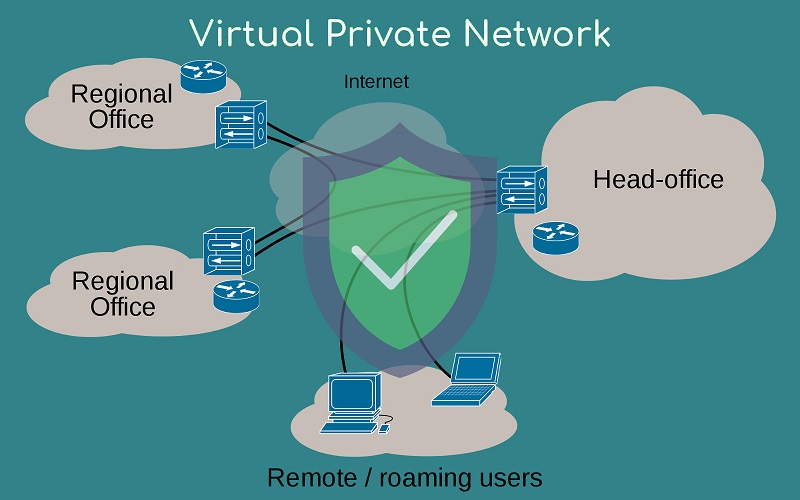

Протокол PPTP поддерживает шифрование и инкапсуляцию многопротокольного трафика с использованием IP-заголовка для отправки по IP-сети или общедоступной IP-сети, например по Интернету. Протокол PPTP может использоваться для подключений удаленного доступа и VPN-подключений типа «сеть-сеть». При использовании Интернета в качестве общедоступной сети для VPN-подключений PPTP-сервер представляет собой VPN-сервер с поддержкой PPTP, один интерфейс которого находится в Интернете, а второй — в интрасети.

Протокол PPTP инкапсулирует PPP-кадры в IP-датаграммы для передачи по сети. Протокол PPTP использует TCP-соединение для управления туннелем и измененную версию протокола GRE с целью инкапсуляции PPP-кадров для туннелированных данных. Полезные данные инкапсулированных PPP-кадров могут быть шифрованными, сжатыми или и теми, и другими одновременно.

Кадр PPP (IP-, IPX- или Appletalk-датаграмма) заключается в оболочку с заголовком GRE (Generic Routing Encapsulation) и заголовком IP. В заголовке IP-адреса источника и приемника соответствуют VPN-клиенту и VPN-серверу.

Заголовок GRE состоит из 2 частей по 2 байта:

1-2 байты — флаги:

- ChecksumPresent – бит 0, если равен 1, то в заголовке GRE присутствует необязательное поле контрольной суммы – Checksumfield;

- Key Present – бит 2, если равен 1, то в заголовке GRE присутствует необязательное поле, содержащее ключ – Key field;

- Sequence Number Present – бит 3, если равен 1, то в заголовке GRE присутствует необязательное поле порядкового номера – SequenceNumberfield;

- Version Number – биты 13–15. Данное поле обозначает версию реализации GRE. Значение 0 обычно используется для GRE. Point-To-Point протокол (PP2P) использует версию 1.

3-4 байты, в свою очередь, содержат тип протокола (ethertype) инкапсулированного пакета.

PPTP является наиболее часто используемым протоколом для построения VPN многие годы. Он опирается на различные методы аутентификации для обеспечения безопасности (как правило, MS-CHAP v.2). Является стандартным протокол почти во всех операционных системах и устройствах, поддерживающих VPN. Его главное преимущество заключается в том, что он использует меньше вычислительных ресурсов, следовательно обладает высокой скоростью работы.

Обычно используется со 128-битным шифрованием, в следующие несколько лет после включения этого протокола в состав Windows 95 OSR2 в 1999 году были найдены ряд уязвимостей. Наиболее серьезной из которых явилась уязвимость протокола аутентификации MS-CHAP v.2. Используя эту уязвимость, PPTP был взломан в течение 2 дней. Microsoft сама рекомендовала к использованию в качестве VPN проколов L2TP или SSTP.

MikroTik Routes

Осталось сети филиалов сделать видимыми друг другу.

Открываем настройки микротика IP -> RoutesЖмем + и указываем через что идти на конкретный IP адрес.

Я рекомендую указывать только нужные IP адреса, но в этом примере укажу всю подсеть:

На микротике в сети T (напомню у него , )

Указываем:Dst. Adress: Gateway: Наше PPTP соединениеDistance: я указал 30, единица меня смущает.

На микротике в сети M (напомню у него , )

Указываем:Dst. Adress: Gateway: Наше PPTP соединениеDistance: 30

Теперь два офиса связаны. Можно провести тест скорости соединения. В моем случае с плохим интернетом (3G билайна в деревне Тульской области) на одном конце и (3G мегафона в деревне Московской области) на другом конце — максимальная скорость была 2.2Мбит.

IP адреса двух сетей доступны друг другу без проблем.

Результаты пингов:

Подмосковный мегафон 3G <-> VDS: 56мсек

Тульский билайн 3G <-> VDS: 80мсек

Тульский билайн <-> Подмосковный мегафон: 140мсек

Хороший интернет <-> VDS: 5мсек.

Хороший интернет <-> Тульский билайн 3G: 104мсек

Хороший интернет <-> Подмосковный мегафон 3G: 71мсек

Можно комфортно работать по RDP

Базовые правила подключения PPTP

Но прежде чем начать работу с подключением PPTP, его следует настроить и соблюсти несколько важных условий.

К особенностям настройки используемого туннелирования стоит отнести следующее:

- порт TCP № 1723;

- порт IP GRE №

При этом чтобы данные настройки работали соответствующим образом параметры встроенного брандмауэра (или сетевого экрана) не должны ограничивать поток IP-пакетов.

Их отправка и прием должна быть свободной.

Впрочем, даже если эти правила будут соблюдены при настройке подключения локально, не факт, что PPTP будет работать корректно.

Важно: Для правильной работы протокола провайдер должен обеспечить полную свободу пересылки туннелированных данных