Ошибка при импорте файла ssl. pfx в личное хранилище сертификатов локального компьютера с помощью диспетчера служб iis

Содержание:

- Что такое https

- Как защититься от «ненадёжных сайтов»?

- Как исправить ошибку «Ваше соединение не защищено» в браузере Chrome

- 1. Перезагрузите страницу

- 2. Убедитесь, что вы не используете общедоступный Wi-Fi

- 3. Очистите кэш, куки и историю браузера

- 4. Попробуйте режим инкогнито

- 5. Проверьте настройки даты и времени вашего компьютера

- 6. Проверьте антивирусное программное обеспечение или программу интернет-безопасности

- 7. Вручную перейдите к небезопасному соединению (небезопасно)

- 8. Игнорируйте ошибку сертификата SSL (небезопасно)

- Выводы

- Шаг 2. Получаем SSL-сертификат

- Ошибка сертификата безопасности веб узла как убрать

- Установка недостающих сертификатов из доверенных ЦС

- Какие типы сертификатов бывают

- Временное решение

- Отказ от посещения веб-сайта

- Обходной путь

- Как обеспечить безопасность онлайн-сеанса

Что такое https

HTTPS (Hyper Text Transfer Protocol Secure) – усовершенствованный протокол http. Такое соединение подтверждает то, что веб-сайт защищен SSL – протоколом шифрования данных. Это также означает, что вся пересылаемая информация между вами и сайтом зашифрована и подтверждает, что он – подлинный.

Условно говоря, вы сообщаете, кто вы, при помощи логина и пароля. Сервер делает это, предоставляя сертификат безопасности вашему браузеру, а тот, в свою очередь, показывает это вам при помощи значка замка в адресной строке.

Если же описываемого символа на странице нет, это может быть поводом насторожиться. Ваши данные могут попасть в руки мошенников, ведь http соединение не зашифровано. Соответственно, при перехвате информации, например, когда вы пользуетесь публичным WIFI, прочесть ваши личные данные не составит никакого труда. Но если соединение будет защищено, то злоумышленник, если и перехватит сигнал, все равно не сможет расшифровать данные. Поэтому при пользовании публичными WIFI сетями стоит посещать только те страницы, соединение с которыми идет через https.

Как он работает

SSL шифрование подразумевает использование PKI системы, которая также известна как ассиметричная.

Такая система использует два ключа для зашифровки информации. Один из них – публичный, другой – приватный. Все, что шифруется публичным ключом, может быть расшифровано лишь приватным.

Когда вы запрашиваете соединение с страницей, веб-сайт сразу же отсылает SSL сертификат вашему браузеру. Он содержит публичный ключ, необходимый для того, чтобы начать безопасную сессию. Затем происходит то, что называется SSL рукопожатием: происходит обмен данными, необходимыми для дешифрации и установки уникального защищенного соединения между веб-сайтом и пользователем.

Как защититься от «ненадёжных сайтов»?

Протокол https гарантирует безопасное соединение, но он не способен обеспечить абсолютную надёжность интернет-ресурса. Это связано с тем, что современные браузеры всё чаще запрещают доступ к сайтам, которые используют в своей работе протокол http, поэтому мошенникам и создателям различных фишинговых схем приходится приобретать SSL-сертификат для своих сайтов.

Кибер преступники придумали большое количество уловок, на которые пользователи попадаются, доверяя лишь заветному замочку в углу экрана. А ведь, чтобы не стать жертвой мошенников, необходимо:

- Вводить персональные данные, логины и пароли на сайтах, в чьей благонадёжности пользователь действительно уверен. Для этого нужно проверить доменное имя и адрес ресурса с точностью до символа – подмена одной буквы чаще всего используется для создания сайта-клона;

- Установить на устройство антивирус с дополнительными модулями защиты;

- Использовать встроенные в браузер системы проверки безопасности интернет-ресурсов;

- Регулярно обновлять браузер.

- При возникновении подозрений о ненадёжности сайта или соответствующем предупреждении следует проверить его с помощью онлайн-антивируса, например virustotal.com.

Защита от ненадёжных интернет-сайтов совершенствуется с каждым обновлением современных браузеров, однако мошенники не дремлют, и зачастую им удаётся обмануть и антивирус, и встроенную систему безопасности браузера. Напрашивается вывод о том, что безопасность пользователя всемирной паутины – дело рук самого пользователя: чем внимательнее посетитель тех или иных интернет-ресурсов относится к их выбору, тем меньше шансов на то, что он станет жертвой киберпреступников.

Как исправить ошибку «Ваше соединение не защищено» в браузере Chrome

Основной причиной ошибки, как правило, является SSL-сертификат, однако проблема может быть и на стороне клиента. Хорошая новость в том, что это легко исправить. Мы собрали 8 простых способов исправить ошибку «Ваше подключение не защищено» в Google Chrome.

1. Перезагрузите страницу

Как только вы увидите сообщение об ошибке на вашем экране, первое и самое простое, что вы можете сделать, это перезагрузить страницу. Это может показаться глупым, но очень часто этого достаточно. Скорее всего, SSL-сертификат переиздаётся или ваш браузер не может отправить запрос на сервер.

2. Убедитесь, что вы не используете общедоступный Wi-Fi

Это может звучать смешно. Тем не менее использование общедоступной сети, такой как в кафе или Wi-Fi в аэропорту, является наиболее распространённой причиной, по которой пользователи видят эту ошибку.

Почему?

Публичные сети обычно работают через HTTP. Поэтому, если вы выполняете транзакции через общедоступный Wi-Fi, введённая вами информация не будет зашифрована. Она будет отображаться в виде текста, и каждый, кто использует одну и ту же сеть Wi-Fi, может украсть ваши личные данные. Ваш браузер автоматически покажет эту ошибку, чтобы предупредить вас.

3. Очистите кэш, куки и историю браузера

Время от времени кэш вашего браузера и раздел cookie могут быть перегружены и могут вызывать ошибку.

Чтобы очистить кэш браузера Google Chrome, выполните следующие действия.

- Найдите и щёлкните три точки в правом верхнем углу окна Google Chrome

- Нажмите Дополнительные инструменты

- Нажмите Очистить данные просмотра в подменю.

- Проверьте флажки рядом с Историей просмотра и Кэшированным изображением и файлами

- Нажмите кнопку Очистить данные, чтобы завершить шаг.

4. Попробуйте режим инкогнито

Кэш вашего браузера, куки и история могут быть важны. Не волнуйтесь, вам пока не нужно ничего удалять. Во-первых, вы можете проверить, является ли кэш причиной проблемы, попробовав режим инкогнито.

Используя режим инкогнито, вы используете браузер без кэша, файлов cookie или истории браузера. Чтобы перейти в режим инкогнито, вы можете нажать на три точки в правом верхнем углу окна Google Chrome. Выберите Новое окно в режиме инкогнито. Далее попробуйте зайти на сайт в режиме инкогнито. Если возникает подобная проблема, значит причина не в кэше вашего сайта и файлах cookie.

5. Проверьте настройки даты и времени вашего компьютера

Ошибка может появиться, потому что ваша дата и время установлены неправильно. Браузеры учитывают дату и время на вашем компьютере, чтобы проверить действительность SSL-сертификата.

Ошибка может возникнуть, если на машине установлена будущая дата, когда сертификат больше не действителен. Или прошедшая, когда вы ещё не настроили SSL-сертификат. Проверка правильности даты и времени может решить проблему.

6. Проверьте антивирусное программное обеспечение или программу интернет-безопасности

Некоторое антивирусное ПО сканирует HTTPS. Если эта функция включена, она будет блокировать необычные соединения или сертификаты SSL. Чтобы это исправить, нужно отключить функцию сканирования SSL.

Если вы не знаете, где найти эти настройки, попробуйте полностью отключить антивирус и открыть сайт. Если ошибка исчезла, значит вы нашли её причину.

7. Вручную перейдите к небезопасному соединению (небезопасно)

Вы всё равно можете перейти на сайт на свой страх и риск. Чтобы продолжить, нажмите на ссылку Дополнительно -> Перейти к domen.tld внизу экрана ошибки.

8. Игнорируйте ошибку сертификата SSL (небезопасно)

Переход на сайт с небезопасным соединением — одноразовое решение. Если вы не хотите, чтобы это предупреждение беспокоило вас в будущем, заставьте браузер полностью игнорировать ошибку сертификата SSL.

Но помните, этот метод только поместит предупреждение в спящий режим — сама проблема с незащищённым подключением не исчезнет и может препятствовать доступу к небезопасным сайтам.

Чтобы использовать этот метод, выполните следующие действия

- Щёлкните правой кнопкой мыши ярлык Google Chrome на рабочем столе.

- Нажмите Свойства

- В поле Объект добавьте –ignore-certificate-errors

- Нажмите ОК

- Если появляется код ошибки NET::ERR_CERT_COMMON_NAME_INVALID, обойдите его, нажав Продолжить

- Заново зайдите на сайт и теперь ошибка исчезнет.

Выводы

Ошибка «Ваше соединение не защищено» (your connection is not private) в браузере не должна вызывать панику. Это легко исправить. Мы предоставили восемь простых методов, которые вы можете испробовать после прочтения этого руководства. Если у вас есть другие способы решить эту проблему, пожалуйста, поделитесь своим опытом в разделе комментариев ниже. Увидимся в следующей статье.

Шаг 2. Получаем SSL-сертификат

Certbot предоставляет несколько способов получения SSL-сертификатов при помощи разных плагинов. В отличие от плагина для Apache, который описан в другом руководстве, большинство плагинов помогут вам только получить сертификат, который придётся настроить на вашем сервере вручную. Плагины, которые позволяют только получать сертификаты и не устанавливают их, называются «аутентификаторами», так как они используются для подтверждения подлинности сервера, которому сертификат выдаётся.

Давайте разберёмся, как использовать плагин Webroot для получения SSL-сертификата.

Использование плагина Webroot

Алгоритм работы Webroot включает в себя создание специального файла в директории . Она размещается в корневом каталоге веб-сервера (document root) и может быть открыта сервисом Let’s Encrypt для проверки. В зависимости от ваших настроек, вам может понадобиться явно разрешить доступ к папке .

Если вы ещё не установили Nginx, сделайте это, следуя руководству по установке Nginx на Ubuntu 16.04.

Чтобы убедиться в том, что папка доступна сервису Let’s Encrypt, внесем небольшие изменения в конфигурацию Nginx. По умолчанию файл конфигурации находится в папке . Мы будем использовать редактор Nano для внесения изменений:

Внутри блока добавьте такой блок :

Вам также стоит посмотреть, где расположен корневой каталог веб-сервера (document root), так как этот путь необходим при работе с Webroot. Если вы используете стандартный файл конфигурации, она будет расположена в .

Сохраните и закройте файл.

Проверьте вашу конфигурацию на синтаксические ошибки:

Если ошибок нет, перезапустите Nginx, используя эту команду:

Теперь, когда мы знаем , можно выполнить запрос на получение SSL-сертификата. При помощи ключа указываются доменные имена. Если вы хотите использовать единый сертификат для нескольких доменных имен (например, и ), не забудьте добавить их все. Также убедитесь, что вы заменили значения и доменные имена на соответствующие вашим:

Если это первый запуск Certbot, вам будет предложено ввести адрес электронной почты и подтвердить согласие с правилами использования сервиса. После этого вы увидите сообщение об успешном завершении и путь, куда были сохранены ваши сертификаты:

Обратите внимание, что путь к сертификату и дата истечения срока его использования указаны в начале сообщения

Файлы сертификата

После получения сертификата у вас должны появиться следующие файлы в PEM-кодировке:

- cert.pem — сертификат вашего доменного имени;

- chain.pem — Let’s Encrypt;

- fullchain.pem — объединённые и ;

- privkey.pem — приватный (секретный) ключ вашего сертификата.

Важно запомнить расположение этих файлов, так как они будут использоваться в конфигурации вашего сервера. Сами файлы расположены в папке

Однако Certbot создает симлинки на наиболее актуальные файлы сертификата в папке . Так как символьные ссылки указывают на наиболее актуальные файлы сертификата, именно этот путь лучше использовать при обращении к ним.

Вы можете проверить существование файлов, используя такую команду (подставьте ваше доменное имя):

Результатом выполнения команды должны быть указанные выше файлы сертификата. Теперь вы можете настроить ваш сервер так, чтобы использовался в качестве файла сертификата, а в качестве ключа сертификата.

Генерация ключа по алгоритму Диффи-Хеллмана

Для повышения безопасности вам необходимо сгенерировать ключ по алгоритму Диффи-Хеллмана. Для генерации ключа длиной 2048 бит используйте такую команду:

Процесс может занять несколько минут.

Ошибка сертификата безопасности веб узла как убрать

admin · 16.05.2017

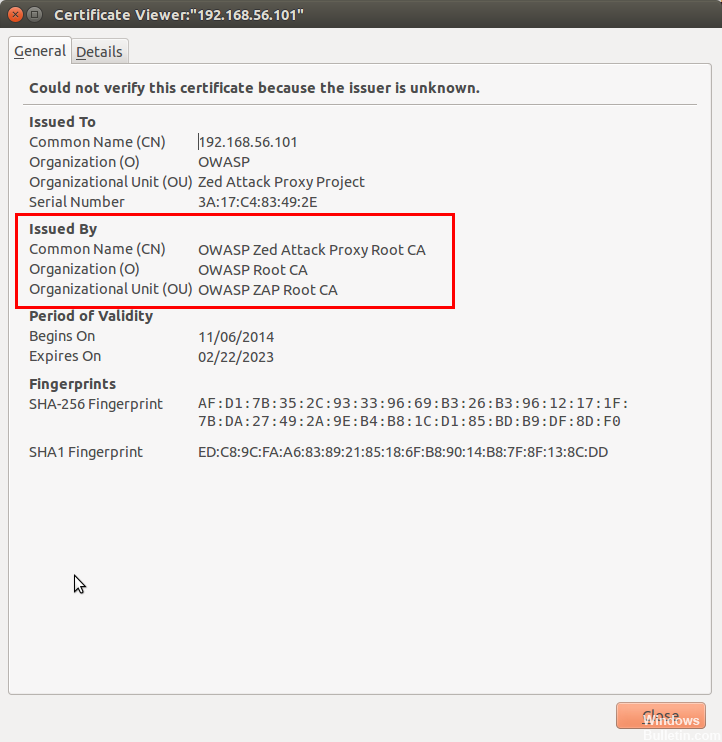

Возникновение сообщения об ошибке сертификата служит возрастанию охраны данных, хранящихся на компьютере, но может вызывать раздражение пользователя в случае соединения с проверенным и неоднократно применявшимся ранее сервером. Решением задачи может стать внесение сертификата в список доверенных серверов.

Вам понадобится

Как убрать ошибку сертификата безопасности веб-узла, учитывая ОС?

«Ошибка сертификата» появляется в виде уведомления браузера с целью повышения защиты пользовательских данных. Устанавливая соединение с сайтами, браузер проверяет действительность сертификата.

И если проверка невозможна, соединение прекращается, отображается сообщение о недостаточной защите.

Итак, если при соединении с защищённым вэбсайтом браузер сообщает об ошибке сертификата безопасности веб-узла, как убрать предупреждение для многократно проверенного сервера?

Установка недостающих сертификатов из доверенных ЦС

Если первый метод не решил проблему, становится ясно, что время и дата не имеют ничего общего с проблемой. На данный момент самым большим потенциальным виновником является отсутствие некоторых важных корневых сертификатов от доверенного центра сертификации (CA).

Несколько затронутых пользователей подтвердили, что смогли решить проблему после загрузки и установки каждого стороннего корневого сертификата с помощью программы корневых сертификатов Windows.

Это можно сделать либо путем совместного использования локальных политик безопасности и инструментов диспетчера сертификатов, либо путем выполнения ручной установки с консоли управления.

Какие типы сертификатов бывают

Новичкам, которые решили приобрести себе сертификат для своего сайта на первых порах достаточно трудно разобраться в их обозначении и предназначении, а их, этих типов, достаточно много и у каждого не только свое предназначение, но и стоимость существенно отличается.

По типу верификации сертификаты делятся на три типа:

- EV SSL — это сертификаты не только повышенной надежности, но и стоимости и выдается только организациям. Перед выпуском сертификата проверяется право владения доменом, а организация, которая запросила сертификат, подвергается тщательной проверке.

- OV SSL — аналогичен сертификату EV, но с той лишь разницей что доступен как юридическим лицам, так и физическим лицам. Организация или физическое лицо, которые запросили сертификат, подвергается не такой серьезной проверке.

- DV SSL — этот тип сертификата подразумевает только проверку владения доменом и выпускается автоматически. Это самый дешевый сертификат.

Сертификаты делятся по поддержке доменов на три типа:

- 1d — данный тип сертификат выдается только для одного домена и если Вы хотите сертификаты для домена с www и без него, то придется купить два сертификата.

- 1d+www — этот тип сертификата позволяет использовать домен как с www, так и без него. Если хотите использовать адрес www.site.ru, то Вам необходимо приобрести сертификат именно этого типа. Заказывать необходимо на домен с www.

- w.card — самый дорогой тип сертификата поскольку выдается на домен и все поддомены включая www. Такой тип сертификатов нужен разве что крупным проектам.

Конечно же бесплатные сертификаты не имеют подобной типизации поскольку Вам дают возможность выпустить кучу сертификатов на каждый домен, то есть один сертификат на site.ru, второй на www.site.ru, третий на blog.site.ru и т.д.

Но если углубиться в тему сильнее, то типов сертификатов несколько больше:

- Esential SSL — самый простой и дешевый тип сертификатов, которые выдается на 1 домен. Выдается как правило очень быстро и проверяется только владение доменом. Бесплатные сертификаты все без исключения именно этого типа.

- Instant SSL — данный тип сертификатов выдается на 1 домен и доступен как физическим так и юридическим лицам. Проверяется владение доменом и регистрационные данные компании или личности физического лица.

- SGC — тип сертификатов аналогичный Instant SSL, но с поддержкой повышения уровня шифрования. Актуально для тех, кому необходима поддержка старых браузеров с 40 и 56 битовым шифрованием. На вскидку, на ум приходят только банки или большие корпорации с кучей старого железа.

- Wildcard — как и писалось выше, данный тип сертификатов выдается для домена и все его поддомены. Если вдруг решите купить такой сертификат, то есть смысл посчитать количество поддоменов и прикинуть что дешевле, один сертификат на каждый поддомен или w.card-сертификат.

- SAN — полезен тем, кто хочет использовать один сертификат на нескольких разных доменов, которые размещены на одном сервере. Насколько мне известно данный сертификат обычно выдается на 5 доменов и увеличение происходит на 5. То есть если Вам нужен сертификат на 7 разных доменов, то скорее всего придется прикупить сертификат на 10 доменов.

- EV (Extended Validation) — этот тип сертификатов выдается только юридическим лицам, коммерческим, некоммерческим или государственным организациям и подразумевает глубокую проверку организации. На выпуск сертификата уходит от 10 до 14 дней.

- EV Wildcard — аналогично Wildcard но с расширенной проверкой и доступен только юридическим лицам, коммерческим, некоммерческим или государственным организациям.

- EV SGC — аналогично SGC но с расширенной проверкой и доступен только юридическим лицам, коммерческим, некоммерческим или государственным организациям.

Сертификаты c поддержкой IDN

Не все центры сертификации указывают наличия поддержки IDN-доменов, но и далеко не все имеют эту поддержку и вот список некоторых из центров, которые поддерживают такие домены:

- Thawte SSL123 Certificate

- Thawte SSL Web Server

- Symantec Secure Site

- Thawte SGC SuperCerts

- Thawte SSL Web Server Wildcard

- Thawte SSL Web Server with EV

- Symantec Secure Site Pro

- Symantec Secure Site with EV

- Symantec Secure Site Pro with EV

Временное решение

Чтобы обойти эту проблему, установите сертификат с собственной подписью Microsoft Windows Small Business Server 2003 (Windows SBS) на клиентском компьютере. Чтобы сделать это, выполните следующие действия.

- В Windows Internet Explorer нажмите кнопку

Продолжить для этого веб-узла (не рекомендуется) .

Появится красная адресная строка и предупреждение о сертификате.

Чтобы открыть окно с дополнительными сведениями, нажмите кнопку Ошибка сертификата .

Нажмите кнопку Просмотр сертификатов и нажмите кнопку Установить сертификат .

В появившемся окне предупреждения нажмите кнопку Да , чтобы установить сертификат.

Примечания

- В Windows Vista то же самое происходит с самозаверяющие сертификаты. Однако возможность установки сертификатов недоступна Windows Internet Explorer будет выполняться с правами администратора. Чтобы сделать это, щелкните правой кнопкой мыши значок Internet Explorer и выберите Запуск от имени администратора .

- Когда клиентский компьютер подключается к веб-сервер под управлением Windows Server 2003, клиентский компьютер использует центра сертификации. Клиентский компьютер не использует другой сертификат, подписанный центром сертификации.

Проблема посещения небольших сайтов с сертификатами безопасности, не являющимися доверенными, тревожит многих пользователей сети. Но иногда данная неполадка появляется на знаменитых, явно рабочих сайтах. Особенно часто конфликтует с сертификатами интернет-страниц браузер Google Chrome.

Как устранить неприятную проблему и возобновить вход на сайт, не прибегая к помощи компьютерных мастеров, расскажем в данной статье.

Отказ от посещения веб-сайта

Рекомендуется в тех случаях, когда выданное браузером предупреждение полностью или частично оправдано: неизвестный сайт (переход на подобные сайты чаще всего осуществляется через выданные поисковой системой ссылки), веб-страница социальной сети (скорее всего, поддельная) или ресурс, предполагающий финансовое взаимодействие через платежные системы и банковские карты. Иными словами, любой сайт, предполагающий ввод в специальные формы данных учётной записи, реквизитов карты и т.д.

В подобных ситуациях целесообразно проверить адресную строку браузера на предмет шифрования по протоколу https: принадлежащие мошенникам сайты-клоны обычно используют защищённые протокол http, что неприемлемо для официальных веб-страниц.

Обходной путь

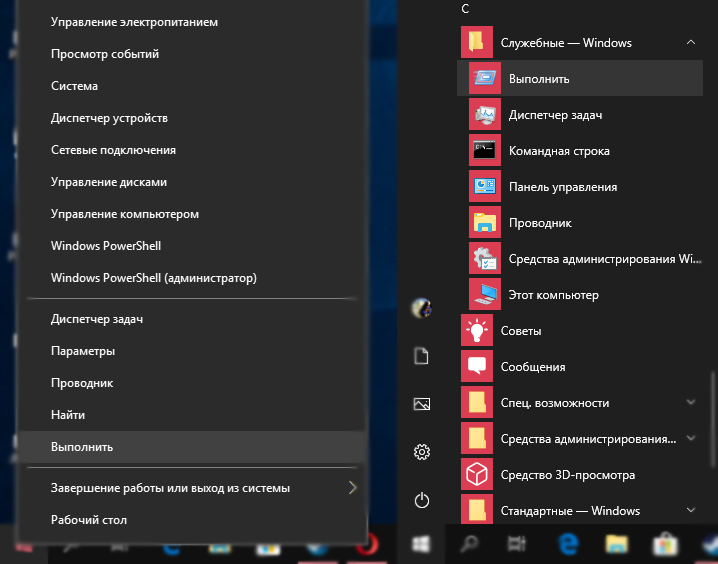

Чтобы решить эту проблему, удалите или отключите сертификат из пути сертификации, который вы не хотите использовать, следуя следующим шагам:

-

Войдите на веб-сервер в качестве системного администратора.

-

Добавьте оснастку сертификата в консоль управления Майкрософт, следуя следующим шагам:

- Нажмите > кнопку Начните запуск, введите mmc и нажмите кнопку Ввод.

- В меню File нажмите кнопку Добавить или Удалить прикрепление-в.

- Выберите сертификаты, нажмите кнопку Добавить, выберите учетную запись Компьютера, а затем нажмите кнопку Далее.

- Выберите локальный компьютер (на этом компьютере запущена консоль) и нажмите кнопку Готово.

- Нажмите кнопку ОК.

-

Расширйте сертификаты (локальный компьютер) в консоли управления, а затем найдите сертификат на пути сертификата, который вы не хотите использовать.

Примечание

Если сертификат является корневым сертификатом ЦС, он содержится в доверенных корневых органах сертификации. Если сертификат является промежуточным сертификатом ЦС, он содержится в промежуточных органах сертификации.

-

Удаление или отключение сертификата с помощью одного из следующих методов:

- Чтобы удалить сертификат, щелкните правой кнопкой мыши сертификат и нажмите кнопку Удалить.

- Чтобы отключить сертификат, щелкните сертификат правой кнопкой мыши, щелкните Свойства, выберите Отключение всех целей для этого сертификата, а затем нажмите кнопку ОК.

-

Перезапустите сервер, если проблема еще не возникла.

Кроме того, если параметр групповой политики обновления автоматических корневых сертификатов отключен или не настроен на сервере, сертификат с пути сертификации, который вы не хотите использовать, может быть включен или установлен при следующем цепи. Чтобы изменить параметр групповой политики, выполните следующие действия:

-

Нажмите > кнопку Начните запуск, введите gpedit.msc и нажмите кнопку Ввод.

-

Расширь настройки > компьютеров Административные шаблоны системы управления интернет-связью, > > а затем нажмите параметры интернет-коммуникации.

-

Дважды щелкните кнопку Отключить автоматическое обновление корневых сертификатов, выберите Включено, а затем нажмите кнопку ОК.

-

Закрой редактор локальной групповой политики.

Как обеспечить безопасность онлайн-сеанса

Личные данные и платежные реквизиты можно указывать только на веб-сайтах, защищенных сертификатами с расширенной проверкой или сертификатами, подтверждающие организацию. Сертификаты, подтверждающие домен, не подходят для сайтов электронной коммерции. Сайты, защищенные сертификатами с расширенной проверкой или сертификатами, подтверждающими организацию, можно определить, посмотрев на адресную строку. Для сайтов, защищенных сертификатами с расширенной проверкой, название организации отображается в адресной строке. Для сайтов, защищенных сертификатами, подтверждающими организацию, данные о названии организации, отображаются по щелчку на значке замка. Для сайтов с сертификатами, подтверждающими домен, отображается только значок замка.

Ознакомьтесь с политикой конфиденциальности веб-сайта. Это позволяет понять, как будут использоваться ваши данные. Законопослушные компании обычно прозрачно описывают сбор и действия с данными.

Обратите внимание на сигналы и индикаторы, вызывающие доверие к веб-сайту.

Наряду с SSL-сертификатами, это могут быть логотипы или значки, показывающие репутацию и соответствие веб-сайта определенным стандартам безопасности. Другие признаки, по которым можно оценить сайт, включают проверку физического адреса и номера телефона, ознакомление с политикой возврата товаров и средств, проверку правдоподобности цен – ведь бесплатный сыр может оказаться в мышеловке

Будьте внимательны к фишинговым атакам.

Иногда злоумышленники создают веб-сайты, имитирующие существующие, чтобы обманом заставить людей сделать покупку или выполнить вход на фишинговый сайт. Фишинговый сайт может получить SSL-сертификат и, следовательно, зашифровать весь трафик, проходящий между сайтом и пользователями. Растущая доля фишинговых атак происходит на HTTPS-сайтах. Происходит обман пользователей, которых успокаивает наличие значка замка.

Чтобы избежать подобных атак:

- Всегда проверяйте, что домен сайта, на котором вы находитесь, написан правильно. Веб-адрес поддельного сайта может отличаться только одним символом, например, amaz0n.com вместо amazon.com. В случае сомнений введите домен прямо в браузере, чтобы убедиться, что вы подключаетесь именно к тому веб-сайту, который собираетесь посетить.

- Никогда не вводите логины, пароли, банковские реквизиты и другую личную информацию на сайте, если вы не уверены в его подлинности.

- Всегда оценивайте, что предлагается на сайте, не выглядит ли он подозрительным и действительно ли вам нужно на нем регистрироваться.

- Убедитесь, что ваши устройства защищены надлежащим образом: Kaspersky Internet Security проверяет веб-адреса по базе фишинговых сайтов и обнаруживает мошенничество независимо от того, насколько безопасным выглядит ресурс.

Угрозы кибербезопасности продолжают расти, но понимание типов SSL-сертификатов, и того, как отличить безопасный сайт от потенциально опасного, поможет интернет-пользователям избежать мошенничества и защитить свои личные данные от киберпреступников.