Md5

Содержание:

- MD5 хеши

- Шифрование, перемешивание и посол: резюме

- Приложения

- Основы безопасности при использовании MD5

- Проблемы надежности MD5

- Что такое хеши и как они используются

- Способы открытия

- История и криптоанализ

- Что такое MD5

- Что такое шифрование?

- Объект MD5CryptoServiceProvider

- Последовательное хеширование с использованием трубы (|)

- Примеры хешей

- Автокликер для 1С

- Для чего применяется MD5

- Проверка контрольных сумм в Linux

MD5 хеши

128-битные (16-байтовые) хэши MD5 (также называемые дайджестами сообщений ) обычно представлены как последовательность из 32 шестнадцатеричных цифр. Следующее демонстрирует 43-байтовый ввод ASCII и соответствующий хэш MD5:

MD5("The quick brown fox jumps over the lazy dog") =

9e107d9d372bb6826bd81d3542a419d6

Даже небольшое изменение в сообщении (с огромной вероятностью) приведет в основном к другому хешу из-за эффекта лавины . Например, добавив точку в конце предложения:

MD5("The quick brown fox jumps over the lazy dog.") =

e4d909c290d0fb1ca068ffaddf22cbd0

Хеш строки нулевой длины:

MD5("") =

d41d8cd98f00b204e9800998ecf8427e

Алгоритм MD5 предназначен для сообщений, состоящих из любого количества бит; он не ограничен числами , кратными восьми битам ( октетам , байтам ). Некоторые реализации MD5, такие как md5sum, могут быть ограничены октетами или могут не поддерживать потоковую передачу сообщений изначально неопределенной длины.

Шифрование, перемешивание и посол: резюме

Теперь, когда мы ознакомились с деталями шифрования, хэширования и соления, пришло время быстро вернуться к рассмотрению ключевых различий, чтобы они впитались. Хотя каждый из этих процессов связан, каждый из них служит своей цели.

Шифрование — это процесс кодирования информации для ее защиты.. Когда данные зашифрованы, они могут быть расшифрованы и доступны только тем, у кого есть правильный ключ. Алгоритмы шифрования являются обратимыми, что дает нам возможность держать наши данные подальше от злоумышленников, но при этом иметь доступ к ним, когда они нам нужны. Он широко используется для обеспечения нашей безопасности в Интернете, выполняя важную роль во многих наших протоколах безопасности, которые обеспечивают безопасность наших данных при их хранении и передаче..

Напротив, хеширование — это односторонний процесс. Когда мы что-то хешируем, мы не хотим, чтобы это вернулось в исходную форму. Криптографические хеш-функции имеют ряд уникальных свойств, которые позволяют нам доказать подлинность и целостность данных, например, с помощью цифровых подписей и кодов аутентификации сообщений.

Определенные типы криптографических хеш-функций также используются для хранения наших паролей. Хранение хэша пароля вместо самого пароля обеспечивает дополнительный уровень безопасности. Это означает, что если злоумышленник получает доступ к базе данных, он не может сразу получить доступ к паролям.

Несмотря на то, что хэширование паролей делает жизнь хакеров более сложной, ее все же можно обойти. Это где соление приходит. Соление добавляет дополнительные данные к паролям до их хэширования, что делает атаки более трудоемкими и ресурсоемкими. Если соли и пароли используются правильно, они делают хеш-таблицы и радужные таблицы непрактичным средством атаки.

Вместе шифрование, хеширование и засоление являются важными аспектами обеспечения нашей безопасности в Интернете. Если бы этих процессов не было, злоумышленники получили бы доступ ко всем вашим учетным записям и данным, оставив вас в безопасности в Интернете..

Технологии-1 от tec_estromberg под СС0

Brayan Jackson Administrator

Sorry! The Author has not filled his profile.

Приложения

Дайджесты MD5 широко используются в мире программного обеспечения, чтобы обеспечить некоторую уверенность в том, что переданный файл прибыл в целости и сохранности. Например, файловые серверы часто предоставляют предварительно вычисленную контрольную сумму MD5 (известную как md5sum ) для файлов, чтобы пользователь мог сравнить с ней контрольную сумму загруженного файла. Большинство операционных систем на основе UNIX включают в свои пакеты распространения утилиты суммирования MD5; Пользователи Windows могут использовать включенную функцию PowerShell «Get-FileHash», установить служебную программу Microsoft или использовать сторонние приложения. ПЗУ Android также используют этот тип контрольной суммы.

Поскольку генерировать конфликты MD5 легко, человек, создавший файл, может создать второй файл с той же контрольной суммой, поэтому этот метод не может защитить от некоторых форм злонамеренного вмешательства. В некоторых случаях контрольной сумме нельзя доверять (например, если она была получена по тому же каналу, что и загруженный файл), и в этом случае MD5 может обеспечить только функцию проверки ошибок: он распознает поврежденную или неполную загрузку, которая становится более вероятно при загрузке файлов большего размера.

Исторически MD5 использовался для хранения одностороннего хэша , часто с растягиванием ключа . NIST не включает MD5 в список рекомендуемых хэшей для хранения паролей.

MD5 также используется в области электронного обнаружения , чтобы предоставить уникальный идентификатор для каждого документа, которым обмениваются во время процесса юридического обнаружения. Этот метод можно использовать для замены системы нумерации штампов Бейтса , которая использовалась десятилетиями при обмене бумажными документами. Как и выше, такое использование не рекомендуется из-за легкости атак с коллизиями.

Основы безопасности при использовании MD5

Этот стандарт кодирования является одним из самых распространенных методов защиты данных не только в прикладном, но и в веб-программировании. Поэтому не будет лишним обезопасить свой md5 hash от намеренного взлома.

Основным способом, гарантирующим безопасность хеша вашего пароля, является использование «соли». Он основан на добавлении к паролю нескольких случайных символов и последующем хешировании результата.

Во многих языках программирования для этого используются специальные классы и функции. Не являются исключением из правил и серверные языки программирования.

Создать хеш-код MD5 в php можно с помощью нескольких функций:

- md5() – в качестве одного из параметров принимает значение «соли»;

- crypt() – в отличие от предыдущей эта функция полностью автоматизирует весь процесс, в том числе и генерирование значения соли.

Ее синтаксис:

string crypt ( string $str )

Пример использования:

$hash = crypt('password')

При использовании функции md5() в PHP для задания значения соли используют методы генерации случайных чисел. Например, rand():

<?php

$pass = 'admin';

function salt() {

$s = '';

$length = rand(7,12); // длина соли

for($i=0; $i<$length; $i++) {

$s .= chr(rand(33,126));//случайный символ из таблицы ASCII

}

return $s;

}

echo md5(md5($pass).salt());

?>

Кроме применения «соли» было разработано еще несколько методов защиты хеша MD5:

- MD5 (Unix) – заданное первоначальное значение проходит цикл хеширования около 1000 раз;

- MD5 (HMAC) – данный метод основан на использовании в хешировании специального ключа;

- MD5 (Base64) – полученный хеш еще раз кодируются с помощью алгоритма Base64.

В статье приведены лишь начальные сведения об обеспечении безопасности хеша, полученного с помощью этого алгоритма. Самым простым и эффективным из них является использование уникального значения «соли», которая позволяет существенно «насолить» злоумышленнику и «подсластить» жизнь владельцу взламываемого пароля.

Проблемы надежности MD5

Казалось бы, такая характеристика MD5 должна обеспечивать 100% гарантии неуязвимости и сохранения данных. Но даже этого оказалось мало. В ходе проводимых исследований учеными был выявлен целый ряд прорех и уязвимостей в этом уже распространенном на тот момент алгоритме. Основной причиной слабой защищенности MD5 является относительно легкое нахождение коллизий при шифровании.

Под коллизией понимают возможность получения одинакового результата вычислений хеш-функции при разных входных значениях.

Проще говоря, чем больше вероятность нахождения коллизий, тем надежность используемого алгоритма ниже. Вероятность нахождения коллизий при шифровании более надежными хеш-функциями практически сводится к 0.

То есть большая вероятность расшифровки паролей MD5 является основной причиной отказа от использования этого алгоритма. Многие криптологи (специалисты по шифрованию данных) связывают низкую надежность MD5 с малой длиной получаемого хеш-кода.

Область применения алгоритма хеширования:

- Проверка целостности файлов, полученных через интернет – многие инсталляционные пакеты программ снабжены хеш-кодом. Во время активации приложения его значение сравнивается со значением, расположенным в базе данных разработчика;

- Поиск в файловой системе продублированных файлов – каждый из файлов снабжен своим хеш-кодом. Специальное приложение сканирует файловую систему компьютера, сравнивая между собой хеши всех элементов. При обнаружении совпадения утилита оповещает об этом пользователя или удаляет дубликат. Одной из подобных программ является Duplifinder:

Для хеширования паролей – в семействе операционных систем UNIX каждый пользователь системы имеет свой уникальный пароль, для защиты которого используется хеширование на основе MD5. Некоторые системы на основе Linux также пользуются этим методом шифрования паролей.

Что такое хеши и как они используются

Хеш-сумма (хеш, хеш-код) — результат обработки неких данных хеш-функцией (хеширования).

Хеширование, реже хэширование (англ. hashing) — преобразование массива входных данных произвольной длины в (выходную) битовую строку фиксированной длины, выполняемое определённым алгоритмом. Функция, реализующая алгоритм и выполняющая преобразование, называется «хеш-функцией» или «функцией свёртки». Исходные данные называются входным массивом, «ключом» или «сообщением». Результат преобразования (выходные данные) называется «хешем», «хеш-кодом», «хеш-суммой», «сводкой сообщения».

Это свойство хеш-функций позволяет применять их в следующих случаях:

- при построении ассоциативных массивов;

- при поиске дубликатов в сериях наборов данных;

- при построении уникальных идентификаторов для наборов данных;

- при вычислении контрольных сумм от данных (сигнала) для последующего обнаружения в них ошибок (возникших случайно или внесённых намеренно), возникающих при хранении и/или передаче данных;

- при сохранении паролей в системах защиты в виде хеш-кода (для восстановления пароля по хеш-коду требуется функция, являющаяся обратной по отношению к использованной хеш-функции);

- при выработке электронной подписи (на практике часто подписывается не само сообщение, а его «хеш-образ»);

- и др.

Одним из применений хешов является хранение паролей. Идея в следующем: когда вы придумываете пароль (для веб-сайта или операционной системы) сохраняется не сам пароль, а его хеш (результат обработки пароля хеш-функцией). Этим достигается то, что если система хранения паролей будет скомпрометирована (будет взломан веб-сайт и злоумышленник получит доступ к базе данных паролей), то он не сможет узнать пароли пользователей, поскольку они сохранены в виде хешей. Т.е. даже взломав базу данных паролей он не сможет зайти на сайт под учётными данными пользователей. Когда нужно проверить пароль пользователя, то для введённого значения также рассчитывается хеш и система сравнивает два хеша, а не сами пароли.

По этой причине пентестер может столкнуться с необходимостью работы с хешами. Одной из типичных задач является взлом хеша для получения пароля (ещё говорят «пароля в виде простого текста» — поскольку пароль в виде хеша у нас и так уже есть). Фактически, взлом заключается в подборе такой строки (пароля), которая будет при хешировании давать одинаковое значение со взламываемым хешем.

Для взлома хешей используется, в частности, Hashcat. Независимо от выбранного инструмента, необходимо знать, хеш какого типа перед нами.

Способы открытия

Рассмотрим программы, которые открывают такой формат.

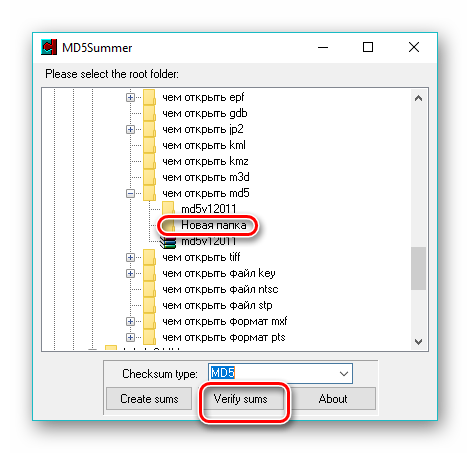

Способ 1: MD5Summer

Начинает обзор MD5Summer, целью которой является создание и проверка хеша MD5 файлов.

- Запускаем софт и выбираем папку, где находится MD5 файл. Затем щелкаем на «Verify sums».

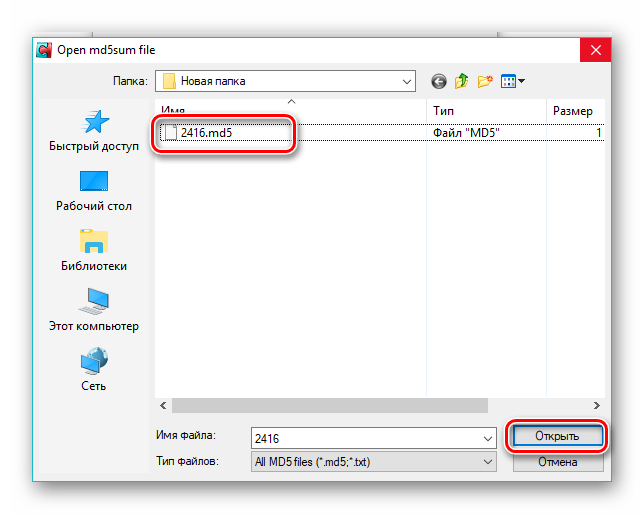

В результате откроется окно эксплорера, в котором обозначаем исходный объект и нажимаем «Открыть».

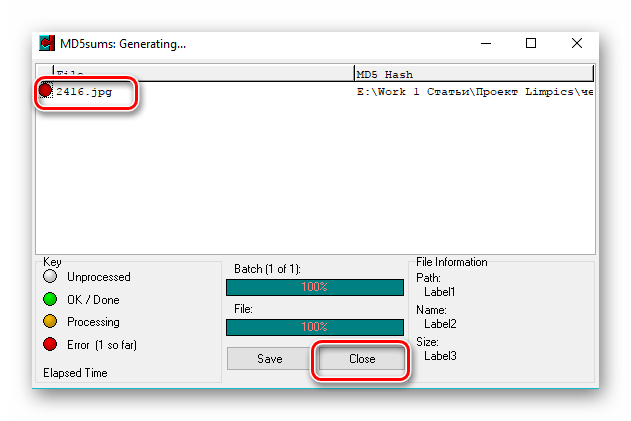

Выполняется процедура верификации, по завершению которой жмем «Close».

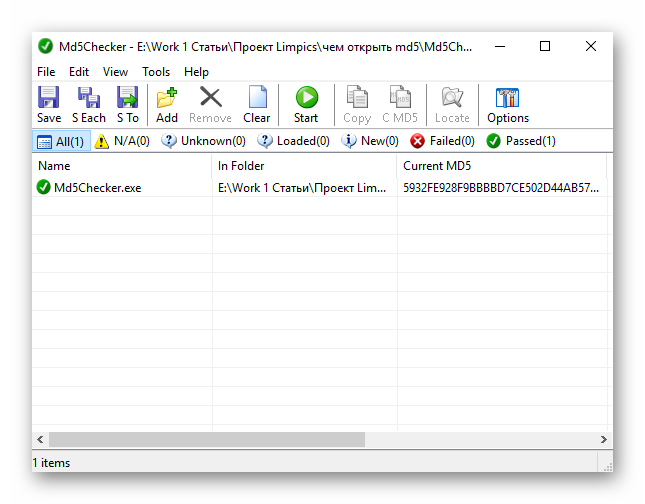

Способ 2: Md5Checker

Md5Checker – очередное решение для взаимодействия с рассматриваемым расширением.

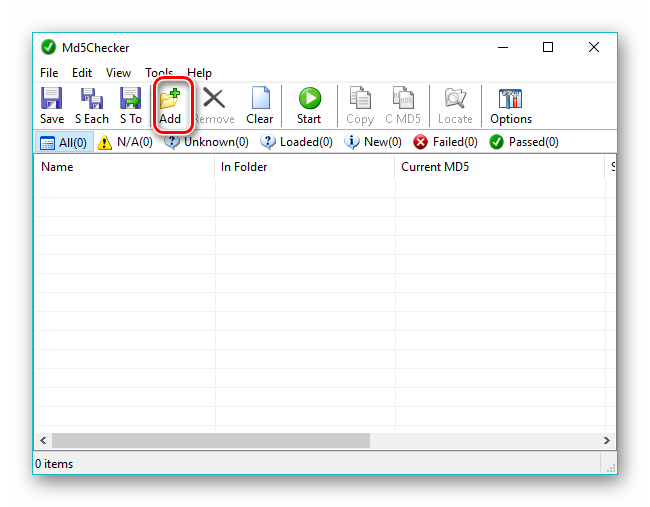

- Запускаем программу и жмем кнопку «Add» на ее панели.

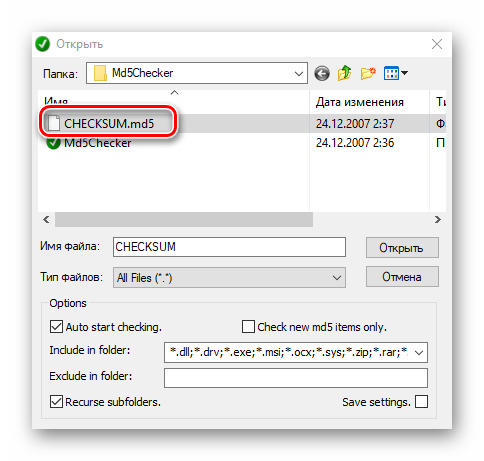

В окне каталога выбираем исходный объект и нажимаем «Открыть».

Файл добавляется и далее можно проводить действия по проверке контрольных сумм.

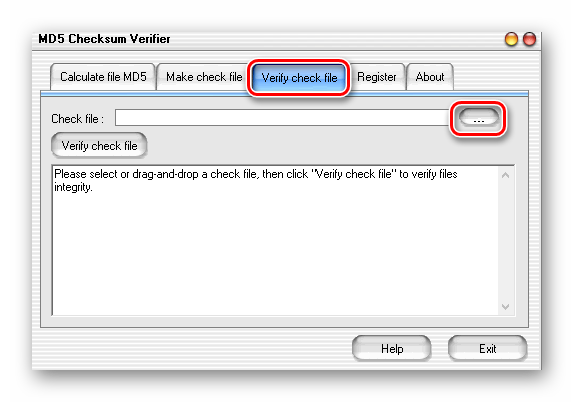

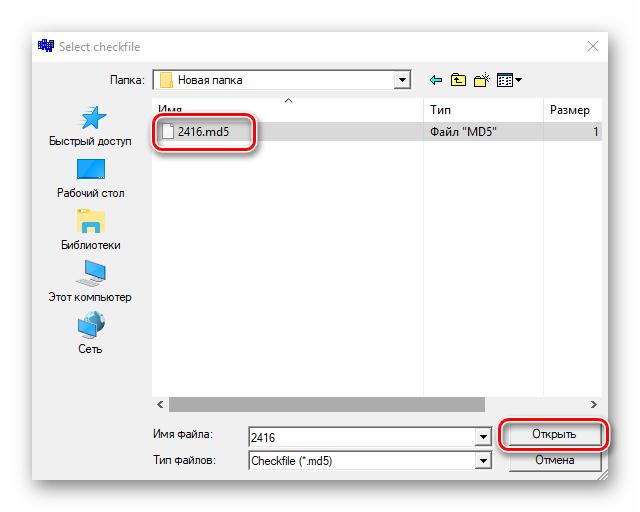

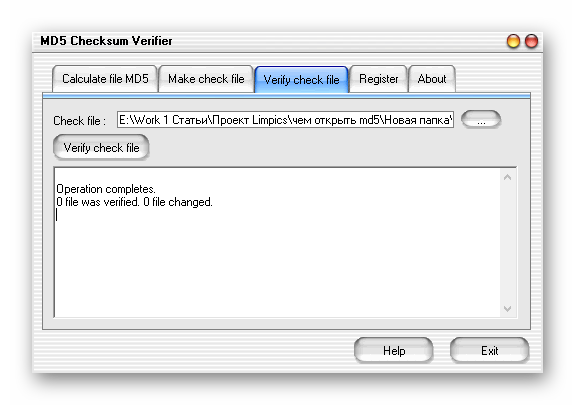

Способ 3: MD5 Checksum Verifier

MD5 Checksum Verifier – утилита для сверки контрольных сумм дистрибутивов.

- После запуска софта переходим ко вкладке «Verify check file» и щелкаем по значку с многоточием в поле «Check file».

Открывается Проводник, в котором перемещаемся к необходимой папке, выделяем файл и жмем «Открыть».

Для сверки нажимаем на кнопку «Verify check file». Для выхода из программы надо щелкнуть «Exit».

Способ 4: Smart Projects ISOBuster

Smart Projects ISOBuster предназначен для восстановления данных с поврежденных оптических дисков любого типа и работы с образами. В нем также имеется поддержка MD5.

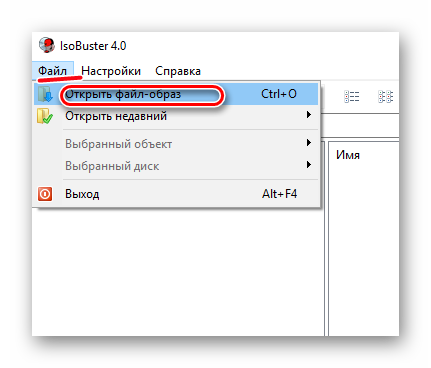

- Сначала загружаем подготовленный образ диска в программу. Для этого выбираем пункт «Открыть файл-образ» в «Файл».

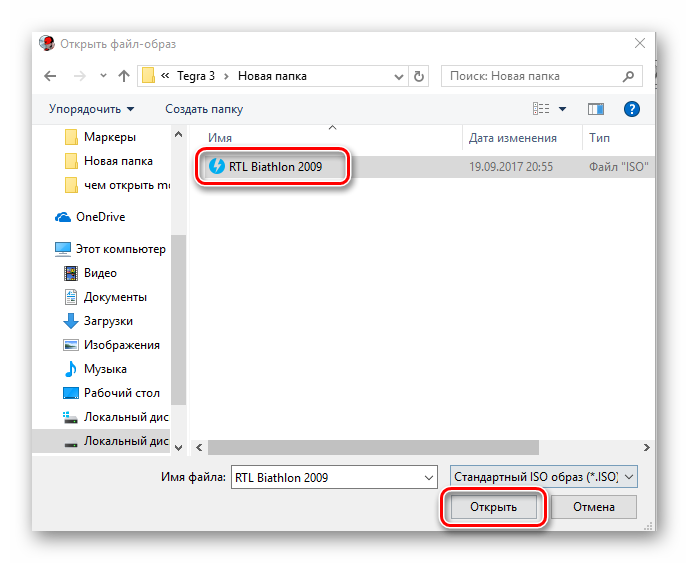

Осуществляем переход в каталог с образом, обозначаем его и жмем «Открыть».

Потом жмем по надписи «CD» в левой части интерфейса правой кнопкой мыши и выбираем пункт «Проверить этот образ с помощью контрольного файла MD5» в появившемся меню «Файл с контрольной суммой MD5».

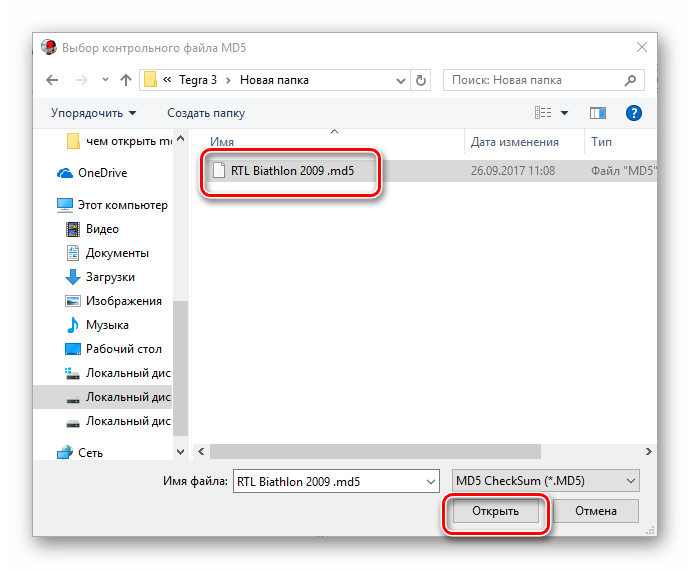

В открывшемся окне отыскиваем файл контрольной суммы загруженного образа, обозначаем его и жмем «Открыть».

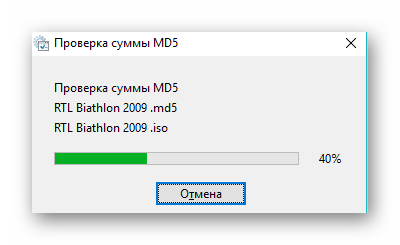

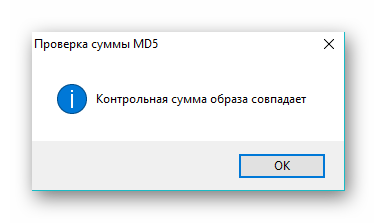

Начинается процесс проверки суммы MD5.

По завершении процедуры выводится сообщение «Контрольная сумма образа совпадает».

Способ 5: Блокнот

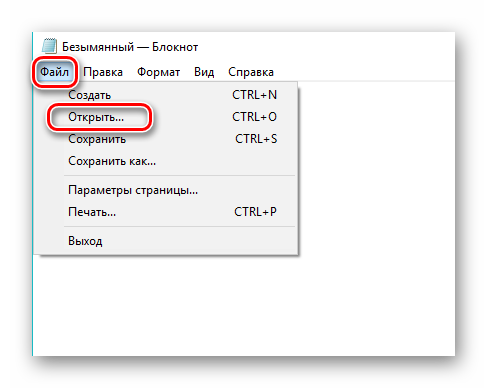

Просмотр содержимого MD5 файла можно посмотреть стандартным приложением Windows Блокнотом.

- Запускаем текстовый редактор и нажимаем «Открыть» в меню «Файл».

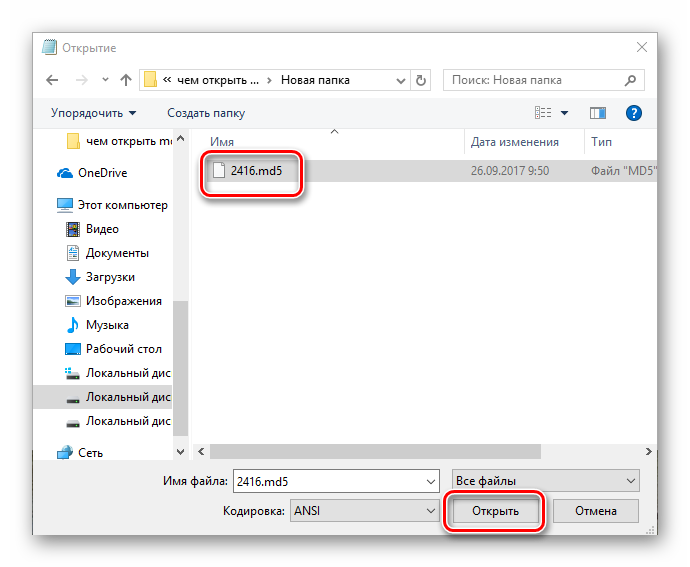

Открывается окно обозревателя, где двигаемся в нужную директорию, а затем выделяем искомый файл, предварительно выбрав в нижней правой части окна пункт «Все файлы» из выпадающего списка, и кликаем «Открыть».

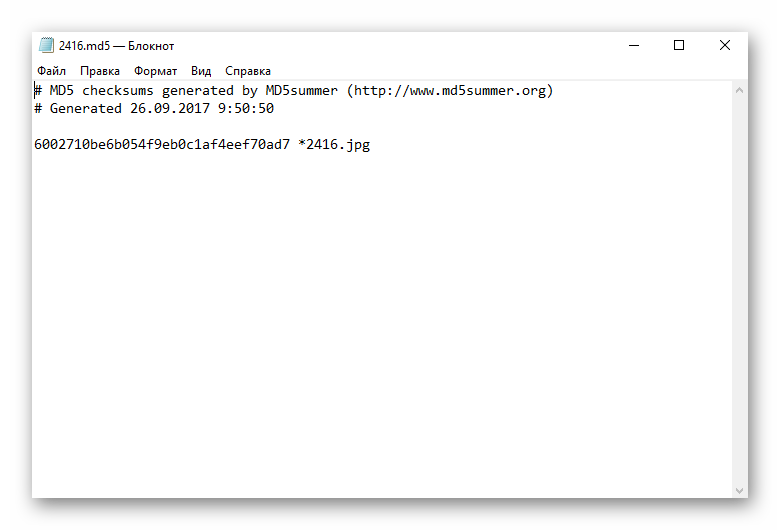

Открывается содержимое указанного файла, где можно увидеть значение контрольной суммы.

Все рассмотренные приложения открывают формат MD5. MD5Summer, Md5Checker, MD5 Checksum Verifier работают только с рассматриваемым расширением, а Smart Projects ISOBuster может также создавать образы оптических дисков. Для того, чтобы посмотреть содержимое файла достаточно открыть его в Блокноте.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

История и криптоанализ

MD5 — один из серии алгоритмов дайджеста сообщений , разработанных профессором Рональдом Ривестом из Массачусетского технологического института (Rivest, 1992). Когда аналитическая работа показала, что предшественник MD5, MD4, вероятно, был небезопасен, Ривест разработал MD5 в 1991 году как безопасную замену. ( Ганс Доббертин действительно позже обнаружил слабые места в MD4.)

В 1993 году Ден Бур и Босселэрс дали ранний, хотя и ограниченный, результат обнаружения « псевдоколлизии » функции сжатия MD5 ; то есть два разных вектора инициализации, которые производят идентичный дайджест.

В 1996 г. Доббертин объявил о коллизии функции сжатия MD5 (Доббертин, 1996). Хотя это не была атака на полную хеш-функцию MD5, криптографы достаточно близко рекомендовали перейти на замену, такую как SHA-1 или RIPEMD-160 .

Размер хеш-значения (128 бит) достаточно мал, чтобы представить себе атаку по случаю дня рождения . MD5CRK был распределенным проектом, начатым в марте 2004 года с целью продемонстрировать, что MD5 практически небезопасен, путем обнаружения коллизии с помощью атаки дня рождения.

MD5CRK закончился вскоре после 17 августа 2004 года, когда о конфликтах для полного MD5 объявили Сяоюнь Ван , Дэнго Фэн, Сюэцзя Лай и Хунбо Ю. Сообщается, что их аналитическая атака на кластер IBM p690 заняла всего один час .

1 марта 2005 года Арьен Ленстра , Сяоюнь Ван и Бенн де Вегер продемонстрировали создание двух сертификатов X.509 с разными открытыми ключами и одним и тем же значением хеш-функции MD5, что явилось очевидным практическим конфликтом. В конструкцию включены закрытые ключи для обоих открытых ключей. Несколькими днями позже Властимил Клима описал улучшенный алгоритм, способный создавать коллизии MD5 за несколько часов на одном ноутбуке. 18 марта 2006 года Клима опубликовал алгоритм, который может обнаруживать столкновение в течение одной минуты на одном ноутбуке, используя метод, который он называет туннелированием.

Были опубликованы различные связанные с MD5 . В 2009 году киберкомандование США использовало хеш-значение MD5 в заявлении о миссии как часть своей официальной эмблемы.

24 декабря 2010 года Тао Се и Дэнго Фэн объявили о первой опубликованной единичной (512-битной) коллизии MD5. (Предыдущие обнаружения столкновений основывались на многоблочных атаках.) По «соображениям безопасности» Се и Фэн не раскрыли новый метод атаки. Они бросили вызов криптографическому сообществу, предложив вознаграждение в размере 10 000 долларов США первому обнаружившему другую 64-байтовую коллизию до 1 января 2013 года. Марк Стивенс ответил на этот вызов и опубликовал конфликтующие одноблочные сообщения, а также алгоритм построения и источники.

В 2011 году был утвержден информационный RFC 6151 для обновления соображений безопасности в MD5 и HMAC-MD5.

Что такое MD5

Шифрование MD5 — это способ хеширования предполагающий создание «оттисков» или «сумм» для последующего процесса проверки их на подлинность. Таким образом, можно проверить, сохранилась ли информация в целостности.

Хеш-сумма – это запись значения в шестнадцатеричном виде. MD5 – система построена по подобному типу. Предыдущим алгоритмом являлся MD4, однако он был не так надежен, поэтому был заменен более совершенным. При его работе осуществляется процесс преобразования первоначальной информации по определенному порядку в битную строчку определенного размера в шестнадцатеричной системе исчисления величин. Таким образом, хеш-код, хеш, хеш-сумма являются сходными понятиями.

Механизм работы MD5 заключаете в следующем. Поток информации, поступающий на устройство, проходит процесс хеширования, состоящий из пяти этапов:

- Поток данных подвергается обязательному выравниванию. Единичный бит добавляется в конец списка. Затем добавляются нулевые биты, чтобы длина линии информации была сопоставима с 448. То есть информация представляется в виде такого уравнения: L = 512 x N + 448. Этот процесс происходит, даже если размер уже сопоставим с текущим значением.

- Затем в сообщение добавляется 64 бита. Вначале идут 4 младших байта, затем старшие. На данном этапе протяженность потока должна быть кратна 512.

- Процесс инициализации буфера. Четыре 32-хбитные переменные проходят инициализацию. Затем происходит присваивание начальных значений шестнадцатеричным величинам. В операции участвует 4 функции, она проходит 4 раунда соответственно.

- Циклическое вычисление. Выбирается энный элемент из числа 512-битных массивов. Используются значения ABCD, перешедшие с предыдущего этапа. Работа также проходит в 4 этапа.

- Получение результата. В итоге получаем значение, ABCD, которое и является хешем.

Что такое шифрование?

Проще говоря, Шифрование — это процесс использования кода для предотвращения доступа других сторон к информации.. Когда данные зашифрованы, доступ к ним могут получить только те, у кого есть ключ. Пока используется достаточно сложная система, и она используется правильно, злоумышленники не смогут увидеть данные.

Данные шифруются с помощью алгоритмов шифрования, которые также известны как шифры. Одно из наиболее важных различий между шифрованием и хэшированием (о котором мы поговорим позже) заключается в том, что шифрование предназначено для использования в обоих направлениях. Это означает, что после того, как что-то было зашифровано ключом, оно также может быть расшифровано.

Это делает шифрование полезным в ряде ситуаций, например, для безопасного хранения или передачи информации.. Как только данные зашифрованы должным образом, они считаются безопасными и доступны только тем, у кого есть ключ. Наиболее известным типом является шифрование с симметричным ключом, которое включает использование одного и того же ключа в процессах шифрования и дешифрования..

Шифрование с открытым ключом немного сложнее, потому что один общедоступный ключ используется для шифрования данных, в то время как соответствующий секретный ключ используется для его расшифровки. Эта функция позволяет людям, которые никогда не встречались, безопасно общаться

Шифрование с открытым ключом также является важной частью цифровых подписей, которые используются для проверки подлинности и целостности данных и сообщений.

Общие алгоритмы шифрования

- Цезарь Шифр - Это простой код, который включает в себя смещение каждой буквы на фиксированное число мест. Если шифр Цезаря имеет сдвиг три, каждое «а» станет «d», каждый «b» станет «e», каждый «c» станет «f» и так далее. Он назван в честь Юлия Цезаря, который был первым, кто записал использовать схему.

- AES — Расширенный стандарт шифрования — это сложный алгоритм с симметричным ключом, который обеспечивает значительную часть наших современных коммуникаций. Он включает в себя ряд сложных шагов и часто используется для шифрования данных в TLS, приложениях обмена сообщениями, в покое и во многих других ситуациях. Мы углубимся в шифрование AES здесь.

- 3DES — Тройной DES основан на алгоритме DES. Когда растущая мощность компьютера делала DES небезопасным, 3DES разрабатывался как усиленный алгоритм. В 3DES данные запускаются по алгоритму DES три раза, а не один раз, что усложняет взлом. 3DES может использоваться для многих из тех же вещей, что и AES, но только определенные реализации считаются безопасными.

- RSA — Шифр Ривеста-Шамира-Адлемана был первой формой широко используемой криптографии с открытым ключом. Это позволяет организациям безопасно общаться, даже если они не встречались или имели возможность обмениваться ключами. Он может использоваться в ряде различных протоколов безопасности, таких как PGP и TLS. У нас есть подробное руководство по шифрованию RSA здесь.

- ECDSA — Алгоритм цифровой подписи эллиптической кривой — это вариант DSA, в котором используется криптография с эллиптической кривой. Как алгоритм с открытым ключом, он может применяться в аналогичных ситуациях с RSA, хотя он реже применяется из-за некоторых проблем безопасности.

Шифрование в действии

Чтобы дать вам представление о том, как работает шифрование на практике, мы будем использовать в качестве примера шифр Цезаря. Если мы хотим зашифровать сообщение «Давайте естьСо сдвигом три,LСтал быО«еСтал бычас» и так далее. Это дает нам зашифрованное сообщение:

Ohw’v hdw

Чтобы расшифровать сообщение, получатель должен знать, что алгоритм шифрования предусматривает сдвиг в три, а затем откатывать каждую букву на три позиции. Если бы мы хотели, мы могли бы изменить код, сдвигая каждую букву на другое число. Мы могли бы даже использовать гораздо более сложный алгоритм.

Одним из примеров является AES. Если мы используем 128-битный онлайн-калькулятор AES для шифрования:Давайте естьС ключом «1234», Это дает нам:

FeiUVFnIpb9d0cbXP / Ybrw ==

Этот зашифрованный текст можно расшифровать только ключом «1234». Если бы мы использовали более сложный ключ и держали его в секрете, мы могли бы считать данные защищенными от злоумышленников..

Объект MD5CryptoServiceProvider

В Windows 7 и последующих версиях Windows хеширование осуществляется при помощи платформы .NET, следовательно для следующего метода необходима эта платформа. Кроме самой платформы, потребуется функция преобразующая десятичные значения в шестнадцатеричные, например такая:

&НаКлиенте

Функция DecToHex(Знач Число)

тЧисло = Число;

тБаза = 16;

Пока тЧисло <> 0 Цикл

тПоз =тЧисло % тБаза;

Результат = Сред(«0123456789abcdef», тПоз + 1, 1) + Результат;

тЧисло = Цел(тЧисло / тБаза);

КонецЦикла;

Если Число < тБаза Тогда

Результат = «0» + Результат;

КонецЕсли;

Возврат Результат;

КонецФункции

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

&НаКлиенте Пока тЧисло 0 Цикл Если Число Результат = «0» + Результат; Возврат Результат; |

Код для получения хеша строки выглядит так:

&НаКлиенте

Функция MD5Строка(тСтрока)

Crypt = Новый COMОбъект(«System.Security.Cryptography.MD5CryptoServiceProvider»);

Text = Новый COMОбъект(«System.Text.UTF8Encoding»);

HashArray = Crypt.ComputeHash_2(Text.GetBytes_4(тСтрока)).Выгрузить();

Hash = «»;

Для Каждого Число Из HashArray Цикл

Hash = Hash + DecToHex(Число);

КонецЦикла;

Возврат Hash;

КонецФункции

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

&НаКлиенте Функция MD5Строка(тСтрока) Crypt = Новый COMОбъект(«System.Security.Cryptography.MD5CryptoServiceProvider»); Text = Новый COMОбъект(«System.Text.UTF8Encoding»); HashArray = Crypt.ComputeHash_2(Text.GetBytes_4(тСтрока)).Выгрузить(); Hash = «»; Возврат Hash; |

Для получения хеша файла — так:

&НаКлиенте

Функция MD5Файл(тИмяФайла)

Crypt = Новый COMОбъект(«System.Security.Cryptography.SHA1Managed»);

Stream = Новый COMОбъект(«ADODB.Stream»);

Stream.Open();

Stream.Type = 1;

Stream.LoadFromFile(тИмяФайла);

HashArray = Crypt.ComputeHash_2(Stream.Read());

Hash = «»;

Для Каждого Число Из HashArray Цикл

Hash = Hash + DecToHex(Число);

КонецЦикла;

Возврат Hash;

КонецФункции

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 |

&НаКлиенте Функция MD5Файл(тИмяФайла) Crypt = Новый COMОбъект(«System.Security.Cryptography.SHA1Managed»); Stream = Новый COMОбъект(«ADODB.Stream»); HashArray = Crypt.ComputeHash_2(Stream.Read()); Hash = «»; Возврат Hash; |

В обоих примерах MD5CryptoServiceProvider можно заменить на SHA1Managed, SHA256Managed, SHA384Managed или SHA512Managed изменив тем самым метод хеширования.

Последовательное хеширование с использованием трубы (|)

К примеру, нам нужно рассчитать sha256 хеш для строки ‘HackWare’; а затем для полученной строки (хеша), рассчитать хеш md5. Задача кажется очень тривиальной:

echo -n 'HackWare' | sha256sum | md5sum

Но это неправильный вариант. Поскольку результатом выполнения в любом случае является непонятная строка из случайных символов, трудно не только обнаружить ошибку, но даже понять, что она есть. А ошибок здесь сразу несколько! И каждая из них ведёт к получению абсолютно неправильных данных.

Даже очень бывалые пользователи командной строки Linux не сразу поймут в чём проблема, а обнаружив первую проблему не сразу поймут, что есть ещё одна.

Очень важно помнить, что в строке вместе с хешем всегда выводится имя файла, поэтому выполняя довольно очевидную команду вроде следующей:

echo -n 'HackWare' | sha256sum | md5sum

мы получим совсем не тот результат, который ожидаем. Мы предполагаем посчитать sha256 хеш строки ‘HackWare’, а затем для полученной строки (хеша) рассчитать новый хеш md5. На самом деле, md5sum рассчитывает хеш строки, к которой прибавлено « -». Т.е. получается совершенно другой результат.

Выше уже рассмотрено, как из вывода удалять « -», кажется, теперь всё должно быть в порядке:

echo -n 'HackWare' | sha256sum | awk '{print $1}' | md5sum

Давайте разобьём это действие на отдельные команды:

echo -n 'HackWare' | sha256sum | awk '{print $1}'

Получаем

353b717198496e369cff5fb17bc8be8a1d8e6e6e30be65d904cd000ebe394833

Второй этап хеширования:

echo -n '353b717198496e369cff5fb17bc8be8a1d8e6e6e30be65d904cd000ebe394833' | md5sum 0fcc41fc5d3d7b09e35866cd6e831085 -

Это и есть правильный ответ.

Попробуем выполнить

echo -n 'HackWare' | sha256sum | awk '{print $1}' | md5sum

Мы получим:

379f867937e7a241f7c7609f1d84d11f —

Проблема в том, что когда выводится промежуточный хеш, к нему добавляется символ новой строки, и второй хеш считается по этой полной строке, включающей невидимый символ!

Используя printf можно вывести результат без конечного символа новой строки:

printf '%s' `echo -n 'HackWare' | sha256sum | awk '{print $1}'` | md5sum

Результат вновь правильный:

0fcc41fc5d3d7b09e35866cd6e831085 —

С printf не все дружат и проблематично использовать рассмотренную конструкцию если нужно хешировать более трёх раз, поэтому лучше использовать tr:

echo -n 'HackWare' | sha256sum | awk '{print $1}' | tr -d '\n' | md5sum

Вновь правильный результат:

0fcc41fc5d3d7b09e35866cd6e831085 —

Или даже сделаем ещё лучше – с программой awk будем использовать printf вместо print (это самый удобный и короткий вариант):

echo -n 'HackWare' | sha256sum | awk '{printf $1}' | md5sum

Примеры хешей

На той странице вы можете:

- попытаться идентифицировать свой хеш по образцам

- найти ошибку в составленном хеше для взлома пароля, сравнив его с правильным форматом

- проверить работу программ по идентификации хеша

Программы hashID и HashTag не всегда правильно идентифицируют хеш (по крайней мере, в явных ошибках замечена hashID).

К примеру, меня интересует хеш c73d08de890479518ed60cf670d17faa26a4a71f995c1dcc978165399401a6c4:53743528:

hashid -m 'c73d08de890479518ed60cf670d17faa26a4a71f995c1dcc978165399401a6c4:53743528'

Получаем:

Это явно ошибочный результат, поскольку соль после двоеточия будто бы была отпрошена при идентификации хеша.

python2 HashTag.py -sh 'c73d08de890479518ed60cf670d17faa26a4a71f995c1dcc978165399401a6c4:5374'

Получаем более правильный результат:

В действительности это sha256($pass.$salt).

Автокликер для 1С

Внешняя обработка, запускаемая в обычном (неуправляемом) режиме для автоматизации действий пользователя (кликер). ActiveX компонента, используемая в обработке, получает события от клавиатуры и мыши по всей области экрана в любом приложении и транслирует их в 1С, получает информацию о процессах, текущем активном приложении, выбранном языке в текущем приложении, умеет сохранять снимки произвольной области экрана, активных окон, буфера обмена, а также, в режиме воспроизведения умеет активировать описанные выше события. Все методы и свойства компоненты доступны при непосредственной интеграции в 1С. Примеры обращения к компоненте представлены в открытом коде обработки.

1 стартмани

Для чего применяется MD5

Технология MD5 используется как один из криптографических методов, при помощи которого не только проверяются на целостность различные данные, но и:

- хранятся онлайн-ключи и пароли;

- создаются веб-идентификаторы и ЭЦП;

- выполняется поиск дублирующихся файлов и многое другое.

MD5 широко применяется при авторизации на различных сайтах. Вводимая пользователями информация считывается в виде отпечатков и хранится в базе данных сайта. Поэтому, даже если злоумышленник и похитит эту базу, он не сможет воспользоваться ею непосредственным образом. Все пароли зашифрованы и представлены дайджестами. Далее я расскажу о расшифровке файла MD5 онлайн сервисами.

Именно для того, чтобы избежать попадания в руки мошенников, многие данные в сети и передаются в зашифрованном виде. Информации присваивается MD5 = (случайное сочетание символов), например MD5 = 214d9a2575bb130ac5f19a8531e6e5f1. Этот набор символов (после “=”) называется “хэш MD5”, или контрольная сумма исчисляемый результат. Служит данный хэш для проверки передаваемых данных на целостность.

Как это происходит?

- При передаче массиву информации, целостность которого нужно проконтролировать, присваивается исходный хэш, исчисляемый при помощи алгоритма MD5;

- результат фиксируется;

- при регулярной или внеплановой проверке происходит сравнение полученной контрольной суммы с исходной;

- результаты совпадают – повода для беспокойства нет, если же они различаются, то это говорит о постороннем вмешательстве и изменении данных.

Свойства хеша

Хэш-функция должна уметь преобразовывать информацию различной длины в код, состоящий из 32 шестнадцатеричных символов. Кроме этого, имеется несколько моментов, позволяющих обезопасить пользователя от постороннего вмешательства и изменения зашифрованной информации:

- если используются различные входные данные, то и результаты исчисления хэша должны заметно отличаться;

- алгоритм функции должен быть открыт для того, чтобы можно было исследовать ее на криптостойкость;

- шифрование хэша производится в одностороннем порядке, то есть никаким способом нельзя по результату вычислить исходную информацию.

Хэш-функция должна использовать минимальные вычислительные ресурсы.

Самостоятельное использование MD5

Здесь существует один интересный момент – при помощи данной функции каждый пользователь может самостоятельно проверить на целостность файл, скачанный из Интернета. Для этого нужно воспользоваться специальными сервисами, к примеру, HashTab implbits.com/products/hashtab. Утилита скачивается и встраивается в свойства файла в виде отдельной вкладки. С помощью HashTab можно воспользоваться несколькими алгоритмами хэширования данных, к тому же сервис находится в свободном доступе для пользователей, применяющих ее в личных целях.

Проверка контрольных сумм в Linux

Синтаксис команды md5sum очень прост:

$ md5sum опции файл

Опций всего несколько и, учитывая задачи утилиты, их вполне хватает:

- -c — выполнить проверку по файлу контрольных сумм;

- -b — работать в двоичном формате;

- -t — работать в текстовом формате;

- -w — выводить предупреждения о неверно отформатированном файле сумм;

- —quiet — не выводить сообщения об успешных проверках.

Сначала скопируйте файл /etc/group в домашнюю папку чтобы на нем немного поэкспериментировать:

Например, давайте подсчитаем контрольную сумму для файла /etc/group:

Или вы можете сохранить сразу эту сумму в файл для последующей проверки:

Затем каким-либо образом измените этот файл, например, удалите первую строчку и снова подсчитайте контрольные суммы:

Как видите, теперь значение отличается, а это значит, что содержимое файла тоже изменилось. Дальше верните обратно первую строчку root:x:0: и скопируйте этот файл в groups_list и

Затем опять должна быть выполнена проверка контрольной суммы linux:

Сумма соответствует первому варианту, даже несмотря на то, что файл был переименован

Обратите внимание, что md5sum работает только с содержимым файлов, ее не интересует ни его имя, ни его атрибуты. Вы можете убедиться, что оба файла имеют одинаковые суммы:

Вы можете перенаправить вывод этой команды в файл, чтобы потом иметь возможность проверить контрольные суммы:

Чтобы проверить, не были ли файлы изменены с момента создания контрольной суммы используйте опцию -c или —check. Если все хорошо, то около каждого имени файла появится слово OK или ЦЕЛ:

Но теперь вы не можете переименовывать файлы, потому что при проверке утилита будет пытаться открыть их по имени и, естественно, вы получите ошибку. Точно так же все работает для строк: