4 способа принести интернет в другие комнаты в доме

Содержание:

- Теневой Интернет

- Как и откуда утекают данные в даркнет?

- Как работает Tor Browser?

- «Глубинная» и «темная» сети: какая между ними разница?

- Зачем нужен «скрытый» интернет

- Как появился Даркнет

- Как ещё открыть onion сайты?

- Что такое «Темный интернет»?

- Можно ли заблокировать сайты в даркнете?

- Особенности и ограничения на раздачу трафика

- Что можно найти полезного

- Другие способы оставаться анонимным в интернете

- Что это такое

- Почему власти не реагируют на преступления в Даркнете

- Как зайти в дарк нет — VPN поверх Tor или Tor поверх VPN?

- Инструкция, как попасть

- О субкультуре завсегдатых обителей Deep Web и Dark Web

- Как спецслужбы ищут людей в даркнете?

- Что такое Темный или Глубокий Интернет

- Рассмотрим Epic Privacy Browser

- Мьянма

- Вы можете выбрать своего провайдера?

- Используем различные программы

- Настройка браузера Тор для анонимного серфинга onion-сайтов

- Что провайдер может увидеть через ПК пользователя

- Заключение

Теневой Интернет

Благодаря достаточному количеству информационных сайтов, социальных сетей, блогов, а также торрент-трекеров многие пользователи даже не задумываются о существовании еще большего объема информации. По некоторым подсчетам, то, что находится на поверхности — всего 1/5000 часть данных. На просторах Интернета лишь изредка можно встретить странный, нетипичный контент, который, как правило, скрывается от обычного читателя.

Все чаще пользователи сети задаются вопросами Web», «как попасть в него», и «какие возможности он предлагает». Глубинная паутина представляет собой анонимный теневой Интернет, обеспечивающий полную свободу действий.

Как и откуда утекают данные в даркнет?

«Сейчас базы целиком, как в 2000-х годах, уже не украсть. Но операторы, которые с ними работают — в полиции, ФМС, банках, сотовых операторах, — оказывают услуги по «пробиву». Здесь работает большая цепочка посредников. Получить банковскую выписку проще всего. Происходит это так: сидит оператор где-нибудь в регионах, проверил кредитную историю двух клиентов, а третья проверка — тот самый «пробив», который он просто фотографирует на телефон», — рассказывает Никитин. Предотвратить это технически сложно, несмотря на встроенную защиту — системы DLP .

С утечками биометрии Group-IB пока не сталкивалась, потому что еще никто не понимает, как на этом заработать. Сейчас многие банки хотят ввести единую биометрическую систему, чтобы удаленно выдавать кредиты. Если это заработает, тогда биометрические данные станут кому-то интересны.

Индустрия 4.0

Биометрия в банках: что это, зачем и к чему приведет

По данным SearchInform, в 2020 году 58% опрошенных разработчиком российских компаний пострадало от утечек информации и 16% — от промышленного шпионажа. Лишь 12% из них доводили дело до суда. Более чем в 40% случаев виновниками были менеджеры по работе с клиентами, в 22% — бухгалтеры и финансисты, в 20% — менеджеры по снабжению и поставкам. 90% компаний заявили, что их ИТ-инфраструктура за время пандемии стала намного уязвимее.

Артур Хачуян говорит, что в российских госслужбах за последние пару лет ничего кардинально не изменилось: подрядчикам и субподрядчикам точно так же отдают недоработанные ТЗ, а информационной безопасности уделяют мало времени. Несмотря на то, что на российском рынке есть такие продвинутые компании, как Group-IB и Positive Technology, пароли от баз данных по-прежнему пишут на стикере и лепят его на компьютер. В итоге главная уязвимость — это физический оператор.

Данные из систем распознавания лиц тоже утекают: об этом писали адвокат Саркис Дарбинян из «Роскомсвободы» и активистка Алена Попова, которая также выступала против внедрения этих систем .

Комментарий Саркиса Дарбиняна для «Эха Москвы»

Как работает Tor Browser?

Интерфейс браузера Tor

Tor распределяет ваш трафик по сети, которая состоит из нод (или ретрансляторов) — тысяч серверов, которые создаются и поддерживаются добровольцами, чтобы обеспечить безопасность и анонимность. Каждый раз, когда вы подключаетесь к Tor, он строит самый быстрый и безопасный маршрут, который включает три ноды:

- Входная нода — используется при подключении. Она видит ваш IP-адрес, но не видит, к чему вы подключаетесь.

- Средняя нода — та, к которой подключается сам Tor-клиент. Она также не видит ваш IP-адрес или домен, к которому вы подключаетесь, но видит входную ноду и направление трафика.

- Выходная нода — точка, из которой ваш трафик покидает сеть Tor и перенаправляется на конечный домен. Эта нода знает только то, к чему вы подключаетесь.

Все ноды выбираются случайным образом и периодически меняются.

«Глубинная» и «темная» сети: какая между ними разница?

Интернет условно делят на три сегмента: видимый, глубокий и темный.

- Видимая сеть. Она включает обычные ресурсы: поисковики, социальные сети и все то, что мы посещаем ежедневно. Все сайты здесь индексируются поисковыми роботами, поэтому практически любую информацию можно найти по ключевым запросам.

- Глубинная сеть (глубокий интернет). Содержимое сайтов в этом сегменте интернета не попадает в выдачу поисковиков. Такой интернет включает закрытые базы данных, служебные страницы, корпоративную информацию и т.п. Посетить такие ресурсы можно, но для этого потребуется специальное разрешение (логин, пароль).

- Темный интернет или Darknet. Это скрытый сегмент интернета, который не виден обычными способами. Цензура здесь сведена к минимуму, как и ограничения деятельности пользователей. Смысл Darknet заключается в возможности действовать анонимно, но сама сеть не обеспечивает анонимность участнику автоматически.

Зачем нужен «скрытый» интернет

Причин для создания страниц в глубоком интернете или в одном из даркнетов может быть много. Главное преимущество закрытых сетей по сравнению с поверхностными, конечно, анонимность. Поэтому скрытый интернет нередко используют для незаконной деятельности.

На даркнетовских торговых площадках торгуют наркотиками, оружием, фальшивыми документами и даже людьми. При желании в даркнете можно найти и контакты заказного убийцы.

В темный интернет к тому же нередко утекают пользовательские данные — хакеры, взламывающие базы данных, периодически сливают их в закрытые сети. Расплатиться на местных рынках проще всего криптовалютой — опять же, из-за того, что она позволяет оставаться анонимными.

Другой вариант незаконной деятельности в даркнете — распространение пиратского контента

. Впрочем, у нас этим никого не удивишь даже на «поверхности». А в странах, где власти активно преследуют пиратство, на помощь любителям бесплатного контента приходит темный интернет.

Глубокий интернет и даркнет получили дурную славу из-за того, что они часто используются преступниками. Тем не менее, нелегальная деятельность — не единственное применение скрытых сетей.

Там, например, создают свои страницы правозащитники и журналисты из тоталитарных и авторитарных государств. В даркнете им не страшны ни цензура, ни власти. Глубокий интернет — отличная площадка для борьбы за свободу слова и использовать его можно не только в незаконных целях.

Как появился Даркнет

Хотя Даркнет может показаться изобретением нового тысячелетия, его история уходит корнями дальше, чем можно было бы подумать. Идея анонимного пространства для онлайн-коммуникации, которая является ядром темного интернет-сегмента, восходит к 1960-м годам, когда была создана ARPANET — компьютерная сеть, разработанная Министерством обороны США. Она стала предшественницей интернета и первой в мире перешла на маршрутизацию пакетов данных. Протоколы TCP / IP являются основой современного интернета. Наряду с сайтами, которые охватила ARPAnet, были более секретные или «темные» ресурсы. Отсюда и возникла идея создания защищенных областей общего интернета.

Создание ARPANET было продиктовано необходимостью сокрытия информации о местоположении и деятельности военных структур. «Темные области» сети создавались исключительно из соображений безопасности. Но вместе с развитием поверхностного интернета росли и его темные области. Вскоре даркнет стал синонимом андеграунда и субкультур, и все чаще использовался для обмена контентом, часто нелегально.

Широкое распространение понятие «darknet» получило в начале 2000-х, после публикации сотрудников компании Microsoft, в которой были описаны принципы работы закрытой сети.

Как ещё открыть onion сайты?

Осуществлять поиск баз данных можно и при использовании специализированных сайтов. Такого рода ресурсы «глубокого интернета», как, например, Публичная библиотека интернета, Infomine, DirectSearch, как правило, содержат перечни ссылок на скрытые источники информации. Для того, чтобы найти список поисковиков глубокого Интернета, рекомендуем воспользоваться сервисом «searchengineguide.com».

Также существует вариант получения недоступной через обычный поисковик информации с помощью ресурсов в академических библиотеках. Библиотеки высших учебных заведений, как правило, имеют оплаченный доступ к уникальным базам данных, содержащих информацию, которую невозможно отыскать с помощью простой поисковой системы. Можно поинтересоваться у работника библиотеки, к какой информации открыт доступ, или, (если Вы студент) используя читательский билет, получить доступ к университетским базам данных.

Прекрасной возможностью найти редкие данные являются сайты, хранящие архивные копии Интернета. Например, выполняя поиск данных в проекте TheInternetArchive, который собирает, накапливает и хранит цифровую информацию, Вы сможете отыскать массу интересного – архивы веб-сайтов, которые прекратили свое существование, копии выпущенных игр, а также аудио и видео записи и ссылки на глубокий интернет.

Частью «глубокого Интернета», иногда нарекаемой «Darknet» (Темная паутина), является глубокая сеть Тор, которая используется для общения, торговли и хранения информации, доступность которой должна быть строго ограничена. Чтобы получить доступ к такой сети, нужно воспользоваться специальным программным обеспечением (браузер Tor, с помощью которого можно просматривать веб-сайты в зоне .onion).

Активность в сети Tor по большей части является полулегальной (то есть не совсем законной). Этой сетью пользуются люди, которые предпочитают максимальный уровень защиты своих данных, а также журналисты, при общении с анонимными источниками. Доступ к сети Tor является легальным, но активность пользователя в ней не считается таковой.

Браузер Tor значительно усложняет задачу отслеживания интернет-активности пользователя, и у Вас появляется возможность посещать веб-страницы анонимно. «Глубокий интернет» содержит есть множество сообществ, которые предпочитают конфиденциальность, поэтому они доступны только посредством браузера Tor.

Что такое «Темный интернет»?

Еще больше путаницы вносит термин « Темный интернет» (Dark Internet), иногда используемый для описания следующих примеров сетей, баз данных или даже вебсайтов, которые нельзя обнаружить в открытом интернете. В данном случае это происходит либо по техническим причинам, либо потому что они содержат какую-то приватную информацию не для всеобщего использования.

Основное практическое отличие состоит в том, что словосочетания Dark Web или Deep Web обычно используются новостниками для обозначения уголков сети, полных опасностей и чьих-то потаенных замыслов, в то время как «темный интернет» — всего лишь скучные склады, где ученые хранят необработанные данные для своих дальнейших исследований.

Можно ли заблокировать сайты в даркнете?

Роскомнадзор не может заблокировать сайты в сети Tor еще и потому, что некому выдавать предписания: нет DNS, нет регистратора, нет владельца ресурса. В случае с I2P и подобными сервисами это просто невозможно технически: даже если их заблокировать, тут же появятся новые. Самый радикальный вариант — это аналог китайского файерволла: с его помощью в стране заблокировали многие зарубежные ресурсы.

Индустрия 4.0

Разделить интернет: как страны пытаются найти национальные границы Сети

Есть также технология DPI для глубокого анализа и фильтрации пакетов трафика . Ее очень дорого внедрять, но если это сделать, провайдеры смогут распознавать и блокировать весь подозрительный трафик. Но тогда пользователи просто перейдут в I2P, а потом — еще куда-то, и все потраченные ресурсы будут впустую.

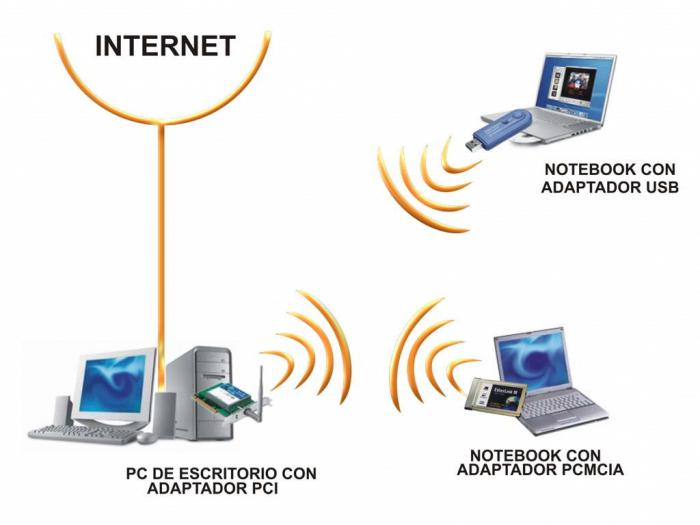

Особенности и ограничения на раздачу трафика

Как раздать интернет на другой телефон, ноутбук или компьютер – этот запрос стал лидером в поисковиках. Какой бы тарифный план не выбрал клиент, практически все операторы вводят существенные ограничения для раздачи мобильного трафика. Есть желание поделиться трафиком – заплати за услугу.

Главной особенностью услуги является условие — раздача мобильного трафика для других устройств разрешается только на тарифах с безлимитным трафиком, с ограничением использования телефона в качестве модема или точки доступа Wi-Fi. Подключить раздачу трафика можно на 1 час или 24 часа на тарифах с предоплатной и постоплатной системе расчета.

Стоимость подключения рассчитывается по следующей тарифной сетке:

- Первое подключение в сутки на 1 час – 0 р.

- Каждое последующее подсоединение до конца суток – 50 р.

- Одноразовое подключение на 24 часа – 150 руб.

Если абоненты не хотят тратить лишние деньги за раздаваемый мобильный трафик можно на свой страх и риск обойти ограничения, воспользоваться рядом альтернативных хитрых способов.

Стоит учитывать, что операторы воспринимают данные действия, как нарушение договора и могут применить к своим клиентам штрафные санкции. Есть несколько продвинутых способов: подкорректировать TTL на устройствах, убрать запрет на модем раздачу через настройки VPN, снять ограничения на торренты.

Как обойти ограничения на торренты через программу VIDALIA .

Что можно найти полезного

Для обычного пользователя в темном интернете нет полезного контента. Разве что запрещенные книги и другие документы. Там есть онлайн библиотека, некогда популярная в РФ. Присутствуют игровые, а также развлекательные порталы. В Даркнете есть даже собственный литературный журнал.

Темным инетом в основном пользуются преступники, хакеры и немного количество простых пользователей. Та сторона сети привлекает своей анонимностью, а за полной секретностью ходят те, которым есть что скрывать. В Черном интернете покупают наркотики, выкладывают и ищут то, за что в обычном инете могут заблокировать и даже посадить.

Другие способы оставаться анонимным в интернете

Просмотр веб-страниц – это только один из аспектов онлайн-мира. Если вы используете электронную почту, веб-службу текстовых сообщений, веб-сайт для передачи файлов и т.д., Вам также следует подумать о том, как остаться анонимным.

- Используйте надежного поставщика электронной почты, анонимный почтовый сервис или одноразовую учетную запись электронной почты.

- Служба облачного хранения, которую вы используете, должна предоставлять шифрование.

- Воздержитесь от использования вашей реальной платежной информации при совершении покупок в Интернете и вместо этого выберите виртуальные карты.

- Входите на веб-сайт с помощью службы обмена учетными записями, например, BugMeNot, чтобы не добавлять свои личные данные в профиль.

- Придерживайтесь анонимных социальных сетей.

- Избегайте приложений для обмена мгновенными сообщениями, которые не поддерживают сквозное шифрование.

- Настройте на своём телефоне поддельное местоположение, чтобы трекеры не могли найти вас.

- Удалите свою личную информацию из Интернета, которую каждый может использовать для сбора информации, такую как номер телефона, адрес, родственники и т.д.

- Отправляйте смс анонимно с помощью таких сервисов, как Textem

- Совершайте анонимные телефонные звонки с виртуальным номером телефона.

Что это такое

Черный Интернет – скрытая часть всемирной паутины. Ее еще называют глубинным Интернетом. Но это сравнение ошибочно. Глубокая сеть более скрытна чем темная, можно сказать, что это более низкий уровень скрытой сети, в которую сложнее попасть. Darknet является просто частью паутины, скрытой от поисковиков. Но в него достаточно просто попасть.

Сайты на той стороне работают по нескольким принципам. Некоторые из них не отражаются в выдаче простого поисковика и попасть на них возможно, получив прямую ссылку. На другие ресурсы пользователи попадают только, зная пароль для доступа. Ссылки на сайты теневого интернета находят в специальной википедии.

На темную сторону сети можно попасть, пользуясь специальным Тор-браузером. Его сеть работает не внутри простого Интернета, а поверх него. Вся информация сети проходит шифровку и передачу одновременно через несколько серверов. Это не представляет возможным отследить локацию и личность человека, который пользуется этой сетью.

Почему власти не реагируют на преступления в Даркнете

Еще один популярный вопрос: если в Даркнете происходят такие ужасные вещи, как торговля оружием, наркотиками и даже людьми, почему власти бездействуют? Анонимная сеть на то и анонимная, что здесь очень сложно идентифицировать пользователей. Мы можем написать сообщение на форум в сети Tor, и никто никогда не узнает, что это сделали именно мы. Более того, не узнают и то, из какой страны и региона мы пришли на форум.

Если вы успели заметить, то многие сайты в Даркнете на английском языке. Даже те, которые были созданы специально для русскоговорящих пользователей. Имена сайтов — это набор букв. А доступ на запрещённые форумы и ресурсы заблокированы для простого прохожего. Они как минимум требуют тикета для входа. Войти в Даркнет с ноутбука или ПК через Tor может любой. Но без определённой цели и знаний это практически бессмысленно.

Как зайти в дарк нет — VPN поверх Tor или Tor поверх VPN?

VPN позволяет шифровать весь интернет-трафик, как входящий, так и исходящий. Перенаправляет его через сервер, выбранный самим пользователем.

VPN в сочетании с Tor повышает уровень безопасности и анонимности пользователя

Но есть важное различие между тем, как они связываются между собой

Если вы соединяетесь с VPN и запускаете браузер Tor, то используете Tor поверх VPN. Весь трафик с устройства идёт на сервер VPN, а затем перенаправляется в сеть Tor перед тем, как достигнуть адресата. При этом интернет-провайдер видит только зашифрованный трафик с VPN, и не узнает, что вы находитесь в сети Tor.

Tor, запущенный поверх VPN, подразумевает, что сервис-анонимайзер будет видеть, что вы пользуетесь Tor. А также хранить метаданные вашего трафика в логах, но не сможет увидеть его содержание, зашифрованного в сети Tor.

VPN-провайдер, не сохраняющий логи, метаданных трафика или пользовательских сессий, предпочтительнее. Например, NordVPN или IPVanish

Tor поверх VPN не защищает пользователей от вредоносных узлов Tor. Поскольку узлы Tor поддерживаются волонтёрами, но не все они играют по правилам. Последний узел перед тем, как трафик передается на сайт назначения, называется выходным узлом. Выходной узел расшифровывает трафик, поэтому может украсть вашу персональную информацию или внедрить вредоносный код. Кроме этого выходные узлы Tor часто блокируются сайтами, которые им не доверяют.

Существует менее популярный вариант VPN поверх Tor. Насколько мы знаем, только два VPN- провайдера, AirVPN и BolehVPN, предоставляют такой сервис. Хотя ни один из них не отличается хорошей скоростью. В этом случае трафик сначала проходит через сеть Tor, а затем через VPN. Это значит, что VPN- провайдер не видит ваш реальный IP-адрес, а VPN защищает вас от плохих выходных узлов Tor.

Большим недостатком подобного подхода является то, что ваш интернет-провайдер будет знать, что вы используете Tor.

Tor поверх VPN подразумевает доверие VPN-провайдеру, но не вашему интернет-провайдеру, и является лучшим вариантом для доступа к сайтам .onion.

VPN поверх Tor подразумевает доверие вашему интернет-провайдеру, а не провайдеру VPN и подходит, если вы хотите избежать плохих выходных узлов Tor. Оба метода предпочтительнее, чем не использовать VPN вовсе.

Основной компромисс – это скорость. Из-за всех этих узлов, через которые проходит ваш трафик, Tor сам по себе снижает скорость.

Инструкция, как попасть

В темную сеть можно попасть как с ПК, так и с телефона. Принципы работы и анонимность ничем не отличаются при пользовании различной техники.

С компьютера

Как войти в Deep Web через Tor можно узнать из инструкции:

Также чтобы не искать определённый сайт пользуются специальной библиотекой с адресами сайтов той стороны. Для этого в адресную строку браузера необходимо вставить thehiddenwiki.org. Откроется страница со ссылками на самые популярные страницы темной сети.

С телефона

Для того чтобы заполучить возможность заходить в темный интернет с помощью телефона на базе андроид или айфона нужно также скачать браузер ТОР. После чего чтобы узнать, как попасть в черный интернет с телефона:

В Маркете необходимо скачать Orbot и Fireonion;

- Запустить первое приложение и активировать режим ВПН. Необходимо выбрать браузер, через который будет происходить передача трафика;

- Зайти во второе приложение и серфить по теневому интернету.

О субкультуре завсегдатых обителей Deep Web и Dark Web

В Deep Web обитают НЕ только гномы, эльфы и волшебники, но и нетсталкеры, которые занимаются тем, что ищут какие-либо странные, загадочные или . Они роются буквально везде, как БОМЖИ НА ПОМОЙКЕ, с целью собственного информационного и даже эстетического удовлетворения.

Ну, а все, что они находят — подлежит тщательному анализу, систематизации и хранению найденного контента (ссылки, документы и файлы). При этом, в нетсталкинге обычно разделяют 2 следующих МЕТОДА ПОИСКА информации:

- «Нетрандом»

-

Поиски методом тыка, то есть в данном случае — нетсталкер сам НЕ знает, что ищет. Типа, поди туда — не знаю куда, принеси то — не знаю что.

- «Делисерч»

-

Целенаправленный поиск какой-либо информации в Интернете. То есть не абы что, а прям с КОНКРЕТНЫМИ характеристиками, искомого объекта.

Как правило, нетсталкеры собирают данные . Но при этом, они не относятся ни к ТЕМНОЙ, ни к светлой стороне. Хотя, я слышал историю о том, как один нетсталкер подключился к незапароленной веб-камере в борделе. Ну, а потом стал записывать и сливать в DarkNet видео формата +18.

Вообще, начало данной субкультуры положил Джон Рафман — художника из Канады. Он ежедневно торчал в ИНТЕРНЕТЕ ПО 8-12 часов, собирая странные кадры. Ну и затем, известность пришла к нему после публикации этих снимков.

Случилось это потому, что они совместно с «группами смерти» распространяли контент, влияющий на психику детей. Быть может вы даже сами помните эту шумиху вокруг игры «СИНИЙ кит», а также якобы суицидов среди подростков.

Тогда на них ПЛОТНО НАСЕЛИ правоохранительные органы и нетсталкерам пришлось на время ПРИКРЫТЬ свою лавочку. Однако после этого они уже не смогли восстановиться. Да и мне кажется, что они сами в этом виноваты, т. к. родители сильно боялись за своих детей, а нетсталкеры тупо над этим угорали.

Как спецслужбы ищут людей в даркнете?

«Важно помнить, что в даркнете пытаются деанонимизировать не конкретных пользователей, а серверы, на которых они общаются. Допустим, я размещаю сервер в Новой Зеландии, но делаю его доступным только через Tor

Пока никто не знает, где он расположен, все хорошо, — отмечает Сергей Никитин, замруководителя Лаборатории компьютерной криминалистики и исследования вредоносного кода Group-IB. — Как только это станет известно, к хостеру придут спецслужбы и изымут сервер и все данные на нем. В журнале будет видно, кто посещал сервер, кто его администратор, списки пользователей и сообщений. Деаниномизируют сервер, как правило, из-за неправильных настроек сайта или браузера: в итоге часть данных передается через открытый интернет, и их можно отследить».

По словам Никитина, конкретных пользователей ищут намного реже, так как на сервере гораздо больше данных. Такие возможности есть только у спецслужб, которые используют для этого СОРМ (комплекс технических мер для доступа к мобильному и сетевому трафику), и только если пользователи обмениваются трафиком в пределах одной страны.

Что такое Темный или Глубокий Интернет

Для начала нужно коротко разобраться с тем, что такое Глубокий Интернет (Deep Web) и что такое Темный Интернет. C этими терминами много путаницы, но говорить по простому, то эти два названия обозначают одно и тоже, а именно скрытую часть Всемирной сети Интернет.

Разные части этого Глубокого Интернета работают по разным принципам. Иногда это просто сайты, которые не индексируются поисковыми системами и поэтому доступны только по прямой ссылке. Иногда это сайты для доступа, к которым нужно знать пароль. А в некоторых случаях это сайты, работающие в сети TOR.

В данной статье мы расскажем о том, как попасть в эту часть Темного Интернета, которая работает на основе сети TOR. Сеть TOR это компьютерная сеть, которая работает поверх обычной сети и использует принцип луковой маршрутизации. Вся информация TOR сети шифруется и передается через несколько промежуточных серверов, для того чтобы было труднее отследить место нахождения и личность пользователя.

Ресурсы в сети TOR имеют собственный домен верхнего уровня – ONION. Конечно, данный домен нигде официально не зарегистрирован, но это не мешает им пользоваться, если на компьютере установлено программное обеспечение для работы с TOR сетью. Благодаря данному домену очень легко отличить ссылки на обычные веб-сайты от ссылок на ресурсы Темного Интернета в сети TOR.

Рассмотрим Epic Privacy Browser

Epic Privacy Browser построен на платформе Chromium, как и Chrome. Он предлагает функции конфиденциальности, включая заголовок Do Not Track, и он скрывает ваш IP-адрес, перенаправляя трафик через встроенный прокси-сервер. Его прокси-сервер находится в Нью-Джерси. Браузер также блокирует подключаемые модули и сторонние файлы cookie и не сохраняет историю. Он также работает для обнаружения и блокировки рекламных сетей, социальных сетей и веб-аналитики.

На домашней странице отображается количество заблокированных сторонних куки-файлов и трекеров для текущего сеанса просмотра. Поскольку Epic не сохраняет вашу историю, он не пытается угадать, что вы печатаете или автозаполняете свои поиски, что является небольшой ценой для оплаты конфиденциальности. Он также не будет поддерживать менеджеров паролей или других удобных плагинов для браузера.

Заголовок Do Not Track — это просто запрос веб-приложениям, чтобы отключить его отслеживание. Таким образом, рекламные услуги и другие трекеры не должны соответствовать требованиям. Epic противодействует этому, блокируя различные методы отслеживания, и в любое время, когда вы посещаете страницу, включающую по крайней мере один трекер, появляется небольшое окно в браузере, показывающее, сколько из них заблокировано.

Epic — хорошая альтернатива Tor, если вам не нужна такая надежная конфиденциальность.

Мьянма

В этой азиатской стране со странным названием, конечно, нет тоталитарного запрета на Интернет, как в Северной Корее, но пользуются им только 1% населения. Большинство граждан выходят в Сеть в специальных интернет-кафе, деятельность которых строго регламентирована государством. К тому же власти оставляют за собой законные основания на просмотр электронной почты и фиксацию сайтов, которые посещает отдельный юзер.

В конституции этой страны нет гарантий свободы слова, поэтому за неаккуратное высказывание в Интернете можно попасть за решётку до 15 лет. Короче, блогером в Мьянме лучше не становиться.

Вы можете выбрать своего провайдера?

Каждый интернет-провайдер будет работать в соответствии со своей моральной стрелой, а это означает, что если ваш местный интернет-провайдер решит использовать каждую из этих агрессивных мер и использовать личную информацию своего клиента, это полностью зависит от них.

Мы предлагаем попробовать найти провайдера, который возьмет вашу конфиденциальность в свои руки и уважает вашу личную информацию. Вот их список.

К сожалению, выбор любимого интернет-провайдера может оказаться не таким простым, поскольку у многих людей нет выбора в зависимости от их местоположения.

Если это так, не волнуйтесь. У нас есть все, что вам нужно знать, чтобы вы могли узнать, как скрыть историю просмотров от интернет-провайдера и заблокировать отслеживание.

Используем различные программы

Для получения свободного выхода во всемирную паутину можно использовать функционал и возможности сторонних программ. Рассмотрим возможности на примере двух программ:

FoxFi

Приложение FoxFi предназначено для телефонов на ОС Android версии 2.2 и выше. Программа имеет бесплатную и платную версию с расширенным функционалом. Позволяет подключить режим Wi-Fi с телефонов, ноутбуков, планшетов и ПК.

Приложение имеет понятный интуитивный интерфейс, несмотря на английский язык. После установки на телефон, программа легко поддерживает раздачу трафика, не занижая скорость в сети.

PdaNet+

Приложение имеет две версии – бесплатная ограничена по времени, требует регулярного подключения на устройстве. Платная версия обладает более широким функционалом, например в режиме WiFi Direct, программа предоставляет прямую точку доступа для Wi-Fi соединения.

Приложение устанавливается на девайсы с ОС Android версии 4.1 и выше. Функционал имеет несколько режимов раздачи мобильного трафика:

- Wi-Fi Hotspot Mode;

- Режим USB;

- Режим Bluetooth.

Стоит учесть один важный фактор – режим Wi-Fi Hotspot Mode является устаревшей версией, функция перестала запускаться во многих современных моделях гаджетах из-за обновлений в версиях.

Настройка браузера Тор для анонимного серфинга onion-сайтов

Быть может вы в курсе, а может и нет о том, что для безопасного выхода в Даркнет необходимо использовать VPN, т. к. абсолютно любой может запустить ВЫХОДНОЙ УЗЕЛ и затем контролировать трафик, который будет проходить в незашифрованном виде. Поэтому обязательно используйте связку VPN + Tor.

При этом, я настоятельно рекомендую поднять собственный VPN, например, с помощью WireGuard, IPSec или OpenVPN. Ну, а если у вас нет необходимых навыков, то тогда можно воспользоваться готовым решением, типа hidemy.name.

Кстати, есть еще такие операционные системы, как Whonix и Tails Linux, заточенные сугубо под анонимность. Если вы будете использовать именно их для выхода в Даркнет, то тогда можно вообще ничего не бояться. Ну, а по поводу настройки TOR BROWSER — придерживайтесь следующей инструкции:

-

Обязательно настройте СКРЫТЫЕ ПАРАМЕТРЫ в Tor Browser, т. к. данный интернет-обозреватель с точки зрения безопасности .

-

В зависимости от уровня развития вашей паранойи выберите в настройках Тор браузера соответствующий режим безопасности для серфинга сайтов.

-

Активируйте такие расширения, как HTTPS Everywhere и NoScript, но ни при каких обстоятельствах и предлогах НЕ ВЗДУМАЙТЕ их отключать.

Да, и помните, что DarkNet — это очень опасное место, в котором буквально чуть ли не каждый третий сайт является вредоносным. В связи с этим, я настоятельно рекомендую ничего , если кончено вы дорожите своими интересами, личными данными и денежными средствами.

К тому же, под удар можете попасть не только вы, но и ваши друзья, знакомые и родственники. Однако этого можно избежать, если вы не будите лазить по «НЕХОРОШИМ» сайтам. Ну или хотя бы просто соблюдайте цифровую гигиену.

Что провайдер может увидеть через ПК пользователя

Многих пользователей беспокоит вопрос, что провайдер может видеть поисковые запросы. На самом деле, это не так, поскольку поисковые системы в большинстве случаев пользуются зашифрованным соединений

А компаниям это не несет никакую пользу или важность

Скрыть данные пользователя поможет прокси, VPN или браузер TOR

Чтобы обеспечивать надежность и бесперебойное функционирование сервиса, важно измерять совокупный объем трафика, при этом сами пользовательские запросы не раскрываются на всеобщее обозрение. Далее рассмотрим ситуации, когда пользователь применяет различные средства защиты и анонимности и что может отследить провайдер:

Далее рассмотрим ситуации, когда пользователь применяет различные средства защиты и анонимности и что может отследить провайдер:

- браузер TOR и технология VPN – будет видно лишь подключение к серверу виртуальной сети или же статус зашифрованного трафика с постоянно изменяющимися адресами;

- прокси – видно, что ПК пользователя подключен к некому серверу;

- режим инкогнито – когда вы пользуетесь браузером в таком режиме, отсутствует возможность сохранения куки, истории посещения и других данных. Провайдер видит информацию в том же объеме, как если вы пользуетесь браузером в обычном режиме.

Заключение

Интернет и защита свои данных – понятия неразделимые. Даже если вы полностью уверенны в своей безопасности, всегда остается риск того, что за вами могут следить, просто наблюдать, фиксировать данные и все ваши действия

Когда речь идет о провайдерах, поставляемых услуги интернет, здесь всегда нужна осторожность и важно применять дополнительные меры, чтобы не допускать к своей информации

Описанные в статье рекомендации помогут вам стать невидимым в сети, или как минимум защищенным, чтобы не бояться заходить на сайты или скачивать файлы, можно ли узнать какие сайты посещал человек через вай фай, зная, что каждое движение может быть записано и использовано в деятельности компаний-провайдеров.

Если вы хотите скрыть свою личность, или надежно шифровать свои данные, тогда пользуйтесь секретными чатами или установите VPN-сервис, чтобы скрыть видимость IP-адреса и не зависеть ни от кого.

RusVPN для

Оценка 8.4 из 10

по рейтингу VPNBase

Получить