Зашифровать шифром цезаря онлайн с разным сдвигом и расшифровать текст

Содержание:

- Квантовая криптография

- Полиалфавитные шифры

- Шифр Цезаря

- Пример

- Алгоритм шифрования ADFGX

- Взлом шифра

- Шифрование методом публичного ключа

- Немного о проекте

- варианты

- Шифры и компьютеры — новое качество шифрования

- Спартанские скитала

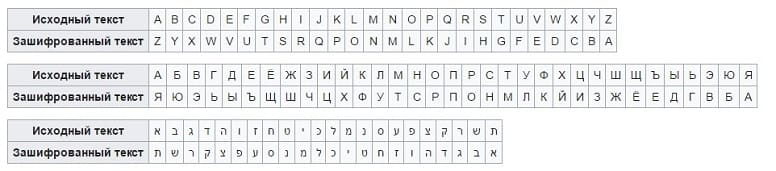

- Еврейский Атбаш

- Ключевое письмо

- Enigma

- «Энигма»

- Шифр Виженера

- Расшифровка и безопасность

- Source code

- Шифр Вернама

- История и применение

Квантовая криптография

Использование квантовых компьютеров для шифрования и взлома шифров, с одной стороны, вызывает опасения, но и дает надежду. Почему опасения? Главным образом потому, что предполагается, что вычислительная мощность квантовых компьютеров будет достаточно велика для решения сложных математических задач. В результате, может оказаться, что любая организация, которая использует мощь кубитов, сможет расшифровать любую закодированную информацию без труда. Нет сомнений в том, что последствия будут, мягко говоря, значительными и де-факто изменят расстановку сил в мире.

Что интересно, алгоритмы для взлома шифров с помощью квантовых компьютеров уже существуют, например, это квантовый алгоритм факторизации Шора. Он опасен, потому что может взломать шифр RSA (алгоритм с открытым ключом), безопасность которого основана на сложности факторизации больших простых чисел.

Но квантовые компьютеры также дают надежду на быструю, легкую и в то же время абсолютно 100% безопасную форму зашифрованной связи. Квантовая криптография позволила бы кодировать информацию непосредственно в фотонах, используя их соответствующую поляризацию. Причем нерушимость такой связи гарантировалась бы запутанным состоянием частиц и самой природой реальности.

Попытка подслушивания квантовой коммуникации обречена на провал заранее, потому что любое вмешательство в квановую связь воздействует на частицы и нарушает сообщение. Это особенность нашей реальности и физическое свойство нашей вселенной.

Полиалфавитные шифры

Шифр Виженера

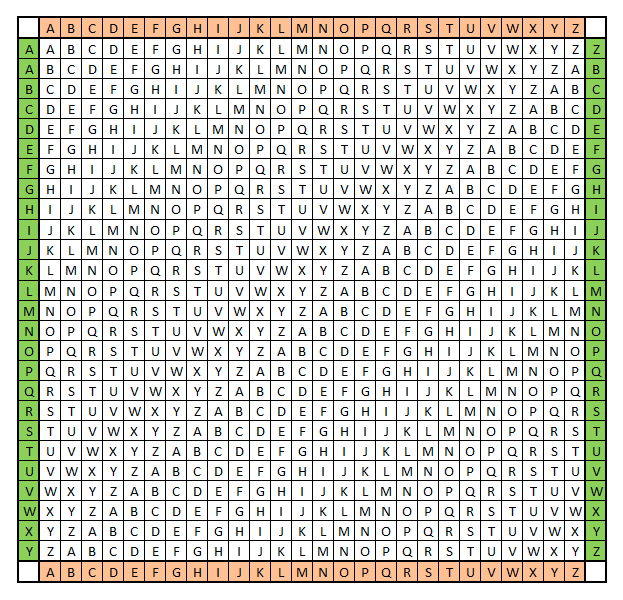

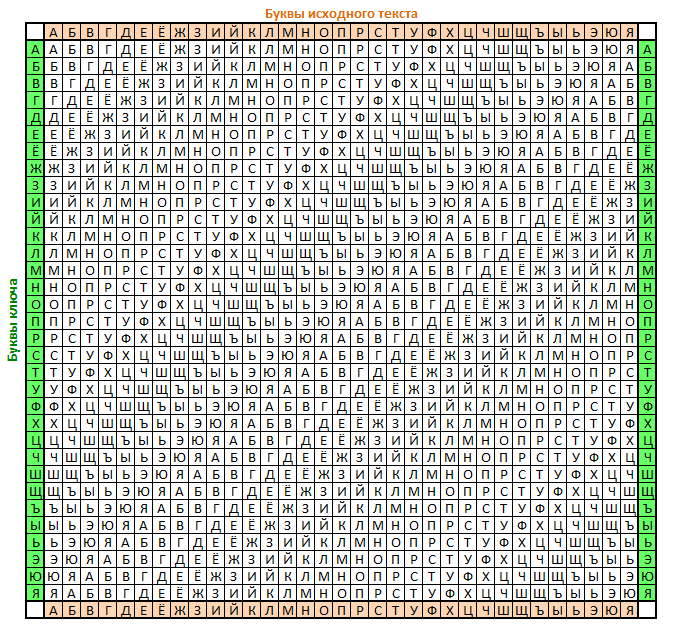

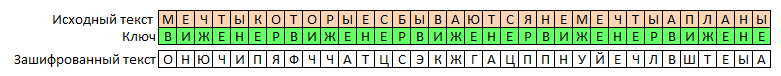

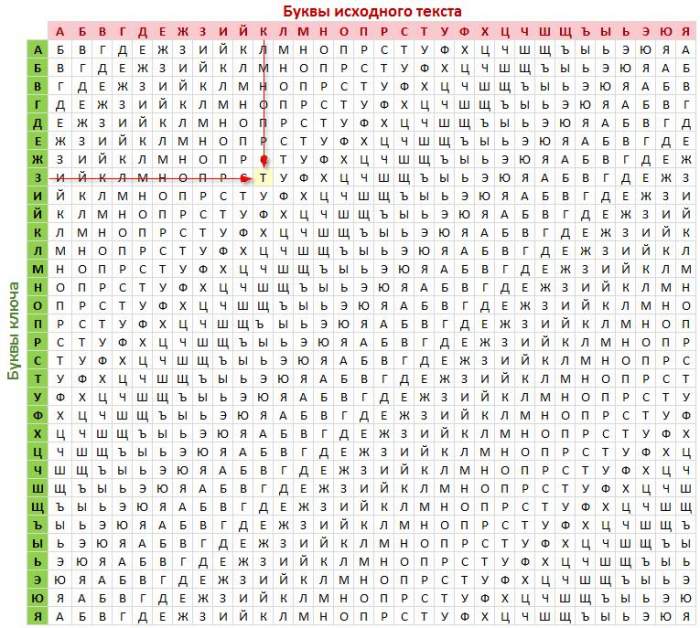

Естественным развитием шифра Цезаря стал шифр Виженера. В отличие от моноалфавитных это уже полиалфавитный шифр. Шифр Виженера состоит из последовательности нескольких шифров Цезаря с различными значениями сдвига. Для зашифровывания может использоваться таблица алфавитов, называемая «tabula recta» или «квадрат (таблица) Виженера». На каждом этапе шифрования используются различные алфавиты, выбираемые в зависимости от буквы ключевого слова.

Для латиницы таблица Виженера может выглядеть вот так:

Для русского алфавита вот так:

Легко заметить, что строки этой таблицы — это ROT-шифры с последовательно увеличивающимся сдвигом.

Шифруют так: под строкой с исходным текстом во вторую строку циклически записывают ключевое слово до тех пор, пока не заполнится вся строка. У каждой буквы исходного текста снизу имеем свою букву ключа. Далее в таблице находим кодируемую букву текста в верхней строке, а букву кодового слова слева. На пересечении столбца с исходной буквой и строки с кодовой буквой будет находиться искомая шифрованная буква текста.

Важным эффектом, достигаемым при использовании полиалфавитного шифра типа шифра Виженера, является маскировка частот появления тех или иных букв в тексте, чего лишены шифры простой замены. Поэтому к такому шифру применить частотный анализ уже не получится.

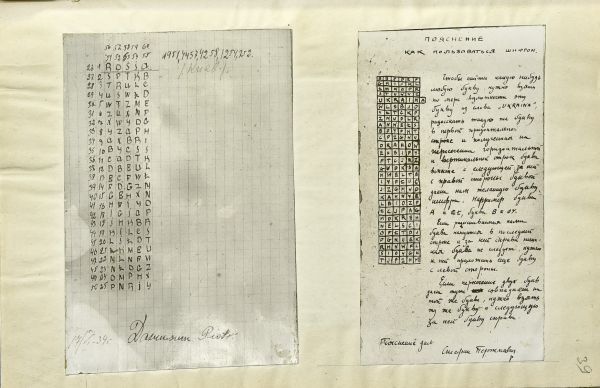

Ниже приведён пример настоящих шифров на базе шифра Виженера, использовавшихся польскими шпионами на территории СССР перед войной.

Шифр Гронсвельда

Это вариация шифра Виженера, где вместо ключевого слова применяется ключевое число, цифры которого показывают, какой из ROT-шифров применять (на сколько позиций сдвигать букву).

Шифр Цезаря

Итак, после небольшого введения в цикл, я предлагаю все-таки перейти к основной теме сегодняшней статьи, а именно к Шифру Цезаря.

Что это такое?

Шифр Цезаря — это простой тип подстановочного шифра, где каждая буква обычного текста заменяется буквой с фиксированным числом позиций вниз по алфавиту. Принцип его действия можно увидеть в следующей иллюстрации:

Какими особенностями он обладает?

У Шифра Цезаря, как у алгоритма шифрования, я могу выделить две основные особенности. Первая особенность — это простота и доступность метода шифрования, который, возможно поможет вам погрузится в эту тему, вторая особенность — это, собственно говоря, сам метод шифрования.

Программная реализация

В интернете существует огромное множество уроков, связанных с криптографией в питоне, однако, я написал максимально простой и интуитивно понятный код, структуру которого я вам продемонстрирую.

Начнем, пожалуй, с создания алфавита. Для этого вы можете скопировать приведенную ниже строку или написать все руками.

Далее, нам нужно обозначить программе шаг, то есть смещение при шифровании. Так, например, если мы напишем букву «а» в сообщении, тот при шаге «2», программа выведет нам букву «в».

Итак, создаем переменнуюsmeshenie, которая будет вручную задаваться пользователем, и message, куда будет помещаться наше сообщение, и, с помощью метода возводим все символы в нашем сообщении в верхний регистр, чтобы у нас не было ошибок. Потом создаем просто пустую переменную itog, куда мы буем выводить зашифрованное сообщение. Для этого пишем следующее:

Итак, теперь переходим к самому алгоритму шифровки. Первым делом создаем цикл, где мы определим место букв, задействованных в сообщении, в нашем списке alfavit, после чего определяем их новые места (далее я постараюсь насытить код с пояснениями):

Далее, мы создаем внутри нашего цикла условие , в нем мы записываем в список itog мы записываем наше сообщение уже в зашифрованном виде и выводим его:

Модернизация

Вот мы и написали программу, однако она имеет очень большой недостаток: «При использовании последних букв(русских), программа выведет вам английские буквы. Давайте это исправим.

Для начала создадим переменную lang, в которой будем задавать язык нашего шифра, а так же разделим английский и русский алфавиты.

Теперь нам надо создать условие, которое проверит выбранный язык и применит его, то есть обратится к нужному нам алфавиту. Для этого пишем само условие и добавляем алгоритм шифрования, с помощью которого будет выполнено шифрование:

Дешифровка сообщения

Возможно это прозвучит несколько смешно, но мы смогли только зашифровать сообщение, а насчет его дешифровки мы особо не задумывались, но теперь дело дошло и до неё.

По сути, дешифровка — это алгоритм обратный шифровке. Давайте немного переделаем наш код (итоговый вид вы можете увидеть выше).

Для начала, я предлагаю сделать «косметическую» часть нашей переделки. Для этого перемещаемся в самое начало кода:

Остальное можно оставить так же, но если у вас есть желание, то можете поменять названия переменных.

По большому счету, самые ‘большие’ изменения у нас произойдут в той части кода, где у нас находится алгоритм, где нам нужно просто поменять знак «+» на знак «-«. Итак, переходим к самому циклу:

Пример

Преобразование может быть представлено выравниванием двух алфавитов; шифралфавит — это простой алфавит, повернутый влево или вправо на некоторое количество позиций. Например, вот шифр Цезаря, использующий вращение влево на три позиции, что эквивалентно сдвигу вправо, равному 23 (параметр сдвига используется в качестве ключа ):

| Простой | А | B | C | D | E | F | грамм | ЧАС | я | J | K | L | M | N | О | п | Q | р | S | Т | U | V | W | Икс | Y | Z |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Шифр | Икс | Y | Z | А | B | C | D | E | F | грамм | ЧАС | я | J | K | L | M | N | О | п | Q | р | S | Т | U | V | W |

При шифровании человек просматривает каждую букву сообщения в «простой» строке и записывает соответствующую букву в строке «шифр».

Plaintext: THE QUICK BROWN FOX JUMPS OVER THE LAZY DOG Ciphertext: QEB NRFZH YOLTK CLU GRJMP LSBO QEB IXWV ALD

Расшифровка производится в обратном порядке, со сдвигом вправо на 3.

Шифрование также можно представить с помощью модульной арифметики , сначала преобразуя буквы в числа по схеме A → 0, B → 1, …, Z → 25. Можно описать шифрование буквы x с помощью сдвига n. математически как,

- E п ( Икс ) знак равно ( Икс + п ) мод 26. {\ displaystyle E_ {n} (x) = (x + n) \ mod {26}.}

Расшифровка производится аналогично,

- D п ( Икс ) знак равно ( Икс — п ) мод 26. {\ displaystyle D_ {n} (x) = (xn) \ mod {26}.}

(Есть разные определения для операции по модулю . В приведенном выше примере результат находится в диапазоне от 0 до 25; то есть, если x + n или x — n не находятся в диапазоне от 0 до 25, мы должны вычесть или добавить 26 .)

Замена остается неизменной на протяжении всего сообщения, поэтому шифр классифицируется как тип моноалфавитной замены , в отличие от полиалфавитной замены .

Алгоритм шифрования ADFGX

Это самый известный шифр Первой мировой войны, используемый немцами. Свое имя шифр получил потому, что алгоритм шифрования приводил все шифрограммы к чередованию этих букв. Выбор самих же букв был определен их удобством при передаче по телеграфным линиям. Каждая буква в шифре представляется двумя. Рассмотрим более интересную версию квадрата ADFGX, которая включает цифры и называется ADFGVX.

| A | D | F | G | V | X | |

| A | J | Q | A | 5 | H | D |

| D | 2 | E | R | V | 9 | Z |

| F | 8 | Y | I | N | K | V |

| G | U | P | B | F | 6 | O |

| V | 4 | G | X | S | 3 | T |

| X | W | L | Q | 7 | C |

Алгоритм составления квадрата ADFGX следующий:

- Берем случайные n букв для обозначения столбцов и строк.

- Строим матрицу N x N.

- Вписываем в матрицу алфавит, цифры, знаки, случайным образом разбросанные по ячейкам.

Составим аналогичный квадрат для русского языка. Например, создадим квадрат АБВГД:

| А | Б | В | Г | Д | |

| А | Е/Е | Н | Ь/Ъ | А | И/Й |

| Б | Ч | В/Ф | Г/К | З | Д |

| В | Ш/Щ | Б | Л | Х | Я |

| Г | Р | М | О | Ю | П |

| Д | Ж | Т | Ц | Ы | У |

Данная матрица выглядит странно, так как ряд ячеек содержит по две буквы. Это допустимо, смысл послания при этом не теряется. Его легко можно восстановить. Зашифруем фразу «Компактный шифр» при помощи данной таблицы:

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | |

| Фраза | К | О | М | П | А | К | Т | Н | Ы | Й | Ш | И | Ф | Р |

| Шифр | бв | гв | гб | гд | аг | бв | дб | аб | дг | ад | ва | ад | бб | га |

Таким образом, итоговое зашифрованное послание выглядит так: «бвгвгбгдагбвдбабдгвдваадббга». Разумеется, немцы проводили подобную строку еще через несколько шифров. И в итоге получалось очень устойчивое к взлому шифрованное послание.

Взлом шифра

|

Сдвиг дешифрования |

Открытый текст кандидата |

|---|---|

| exxegoexsrgi | |

| 1 | dwwdfndwrqfh |

| 2 | cvvcemcvqpeg |

| 3 | buubdlbupodf |

| 4 | атака сразу |

| 5 | zsszbjzsnmbd |

| 6 | yrryaiyrmlac |

| … | |

| 23 | haahjrhavujl |

| 24 | gzzgiqgzutik |

| 25 | fyyfhpfytshj |

Шифр Цезаря может быть легко взломан даже при использовании только зашифрованного текста . Можно рассмотреть две ситуации:

- злоумышленник знает (или догадывается), что был использован какой-то простой шифр подстановки, но не специально, что это схема Цезаря;

- злоумышленник знает, что используется шифр Цезаря, но не знает значения сдвига.

В первом случае шифр можно взломать с использованием тех же методов, что и для обычного простого шифра подстановки, такого как частотный анализ или шаблонные слова. Во время решения злоумышленник, вероятно, быстро заметит закономерность в решении и сделает вывод, что шифр Цезаря — это конкретный используемый алгоритм.

Распределение букв в типичном образце текста на английском языке имеет характерную и предсказуемую форму. Сдвиг Цезаря «вращает» это распределение, и можно определить сдвиг, исследуя результирующий частотный график.

Во втором случае сломать схему еще проще. Поскольку существует только ограниченное количество возможных сдвигов (25 на английском языке), каждый из них может быть протестирован по очереди с помощью грубой силы . Один из способов сделать это — записать фрагмент зашифрованного текста в таблицу всех возможных сдвигов — метод, иногда известный как «завершение простого компонента». Данный пример относится к зашифрованному тексту « EXXEGOEXSRGI »; открытый текст мгновенно распознается глазом при сдвиге в четыре раза. Другой способ рассмотрения этого метода состоит в том, что под каждой буквой зашифрованного текста весь алфавит записывается в обратном порядке, начиная с этой буквы. Эту атаку можно ускорить, используя набор полосок, на которых алфавит записан в обратном порядке. Затем полосы выравниваются, чтобы сформировать зашифрованный текст вдоль одной строки, а открытый текст должен появиться в одной из других строк.

Другой подход грубой силы — сопоставление частотного распределения букв. Построив график частот букв в зашифрованном тексте и зная ожидаемое распределение этих букв в исходном языке открытого текста, человек может легко определить значение сдвига, глядя на смещение конкретных элементов графика. Это называется частотным анализом . Например, в английском языке частоты открытого текста букв E , T (обычно наиболее частые) и Q , Z (обычно наименее частые) особенно различимы. Компьютеры также могут делать это, измеряя, насколько хорошо фактическое распределение частот совпадает с ожидаемым распределением; например, можно использовать статистику хи-квадрат .

Для открытого текста на естественном языке обычно будет только одно правдоподобное дешифрование, хотя для очень коротких открытых текстов возможно несколько кандидатов. Например, зашифрованный текст MPQY может быть правдоподобно расшифрован как « аден » или « знать » (при условии, что открытый текст на английском языке); аналогично « АЛИИП » с « куклами » или « колесом »; и « AFCCP » до « Jolly » или « приветствие » (смотри также Юнисити расстояние ).

С шифром Цезаря многократное шифрование текста не обеспечивает дополнительной безопасности. Это потому , что две шифровки, скажем, сдвиг А и сдвиг B , будет эквивалентна одному шифрования со сдвигом A + B . С математической точки зрения, набор операций шифрования под каждым возможным ключом образует группу по составу .

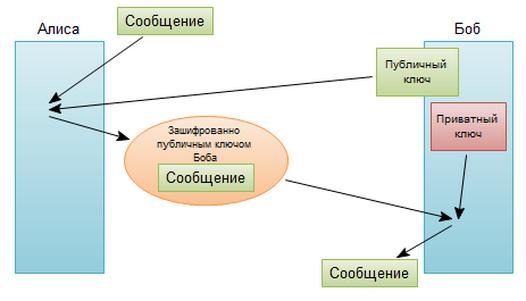

Шифрование методом публичного ключа

Самый популярный из алгоритмов шифрования, который используется повсеместно в технике и компьютерных системах. Его суть заключается, как правило, в наличии двух ключей, один из которых передается публично, а второй является секретным (приватным). Открытый ключ используется для шифровки сообщения, а секретный — для дешифровки.

В роли открытого ключа чаще всего выступает очень большое число, у которого существует только два делителя, не считая единицы и самого числа. Вместе эти два делителя образуют секретный ключ.

Рассмотрим простой пример. Пусть публичным ключом будет 905. Его делителями являются числа 1, 5, 181 и 905. Тогда секретным ключом будет, например, число 5*181. Вы скажете слишком просто? А что если в роли публичного числа будет число с 60 знаками? Математически сложно вычислить делители большого числа.

В качестве более живого примера представьте, что вы снимаете деньги в банкомате. При считывании карточки личные данные зашифровываются определенным открытым ключом, а на стороне банка происходит расшифровка информации секретным ключом. И этот открытый ключ можно менять для каждой операции. А способов быстро найти делители ключа при его перехвате — нет.

Немного о проекте

Мне, лично, давно была интересна тема шифрования информации, однако, каждый раз погрузившись в эту тему, я осознавал насколько это сложно и понял, что лучше начать с чего-то более простого. Я, лично, планирую написать некоторое количество статей на эту тему, в которых я покажу вам различные алгоритмы шифрования и их реализацию в Python, продемонстрирую и разберу свой проект, созданный в этом направлении. Итак, начнем.

Для начала, я бы хотел рассказать вам какие уже известные алгоритмы мы рассмотрим, в моих статьях. Список вам представлен ниже:

-

Шифр Цезаря

-

Шифр Виженера

-

Шифр замены

-

Омофонический шифр

-

RSA шифрование

варианты

Сегодня шифрование Caesar используется как ROT13 со сдвигом на 13 символов, чтобы замаскировать текстовое содержимое, такое как спойлеры или штриховые строки, от непреднамеренного чтения . Поскольку сегодняшний латинский алфавит состоит из 26 символов, циклический сдвиг на 13 символов сначала шифрует текст, а второе шифрование с тем же ключом обеспечивает общий сдвиг в 26 символов, таким образом восстанавливая исходный текст. Это особенно простой случай инволютивного шифрования. В инволютивных процедурах шифрование и дешифрование идентичны, и двойное применение процедуры возвращает исходный простой текст.

Диск шифрования для обратного шифрования Цезаря

Помимо использования модифицированного алфавита, который включает цифры и специальные символы , существует также вариант обратного или обратного шифрования Цезаря . Последовательность секретного алфавита меняется на обратную, и выполняется сдвиг. Сдвиг четырех символов приводит к следующему алфавиту:

Klar: a b c d e f g h i j k l m n o p q r s t u v w x y z Geheim: D C B A Z Y X W V U T S R Q P O N M L K J I H G F E

В этом случае зашифрованный текст «БДЗЛДМ» будет происходить от «цезаря». Другой вариант возникает, если вы опускаете сдвиг в восстановленном шифровании Цезаря, и в результате получается следующий алфавит:

Klar: a b c d e f g h i j k l m n o p q r s t u v w x y z Geheim: Z Y X W V U T S R Q P O N M L K J I H G F E D C B A

Этот вариант известен как Атбаш с использованием еврейского алфавита .

Шифры и компьютеры — новое качество шифрования

Появление компьютеров также привело к появлению совершенно новых, ранее не использовавшихся методов шифрования. В настоящее время мы имеем: симметричные алгоритмы и алгоритмы с открытым ключом.

Симметричные алгоритмы основаны на одном очень важном условии: обе стороны, использующие зашифрованный информационный канал, должны иметь один и тот же ключ. Недостаток такого метода очевиден — проблема управления ключами

Дело в том, что если для шифрования и расшифровки информации используется одинаковый ключ, он должен быть секретным. Конечно, есть способы сделать это, но в целом, такое шифрование становится серьезной проблемой.

Алгоритмы открытого ключа гораздо лучше подходят для обмена информацией. В этом случае требуется два ключа для шифрования: один — закрытый и другой — открытый ключ. И такую пару ключей должен иметь каждый, кто хочет использовать алгоритм открытого ключа для общения с другими.

Спартанские скитала

Skytale — это перестановочное шифрование, идея которого проста: в зашифрованном тексте (в шифре) находятся те же символы, что и в обычном алфавите, но порядок символов другой. Как можно догадаться — они расположены по какому-то ключу.

Шифрование заключалось в следующем: бралисьдлинные полоски из пергамента с шифрованным текстом, которые наматывались на палку (получатель сообщения должен был иметь идентичную палку!). Получатель расшифровывал сообщение с помощью собственной палочки (поэтому они должны быть идентичны), обертывал пергаментную планку с написанными на ней буквами и считывал информацию. Ключом шифрования являлась сама палка, которую должны были правильно использовать проинструктированные спартанские чиновники.

Еврейский Атбаш

Создатели этого простого базового шифра не вписали себя на страницах истории, известно только, что этот метод написания зашифрованного сообщения использовался в древности, приблизительно 500 лет до н.э. Известно также, что этот шифр имеет ивритское происхождение, что отражается и в его названии.

В еврейском алфавите первая и вторая буквы — это Алеф и Бет, а последние две буквы — Шин и Тау. Замена в шифре Atba происходила очень просто: первая буква алфавита заменялась последней, вторая — предпоследней и так далее. Отсюда и название: A-T B-S, Алеф переходит в Тау, Бет переходит в Шин.

Из-за такого способа перестановки букв, этот шифр иногда называют «зеркальным». Конечно, «взломать» его тривиально просто и большинство из нас смогли бы сделать это без помощи компьютера.

Ключевое письмо

Сдвиг алфавита на N символов (N = 1… 25) представляет собой клавишу. Вместо того, чтобы указывать смещение в виде числа, его также можно указать в виде ключевой буквы. Здесь есть два общих соглашения :

- A соответствует отсутствию сдвига, B — сдвигу на 1, C — сдвигу на 2 и так далее.

- A соответствует сдвигу на 1, B — сдвигу на 2, C — сдвигу на 3 и так далее.

Первое соглашение возникает, когда вы читаете ключевую букву из двух алфавитов друг над другом («а» на «D» — это сдвиг трех символов). Это также характерно для связанного шифрования Виженера . Кроме того, это соглашение соответствует отображению буквы в число, как это обычно делается для вычисления по модулю. Второе соглашение соответствует натуральной нумерации перемещений. Нет исторических упоминаний о том, что Цезарь и Август использовали свою первую букву в качестве ключевого письма Светония.

Поскольку оба соглашения противоречат друг другу, указание ключевой буквы неоднозначно, а указание числа — однозначно.

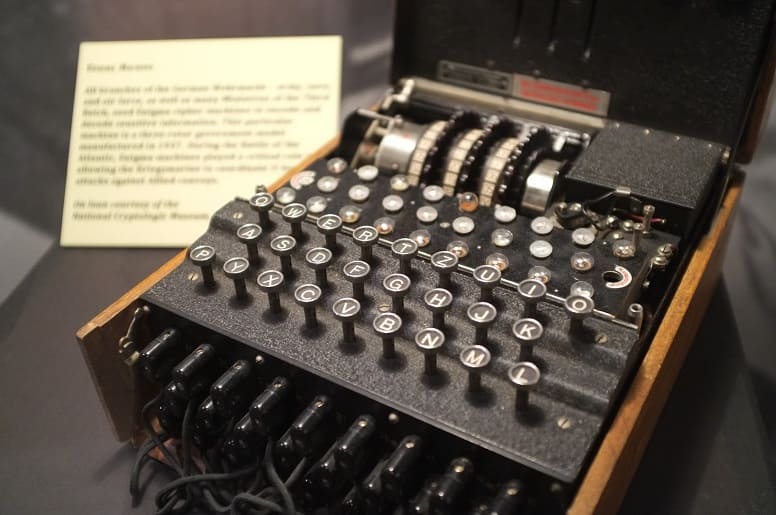

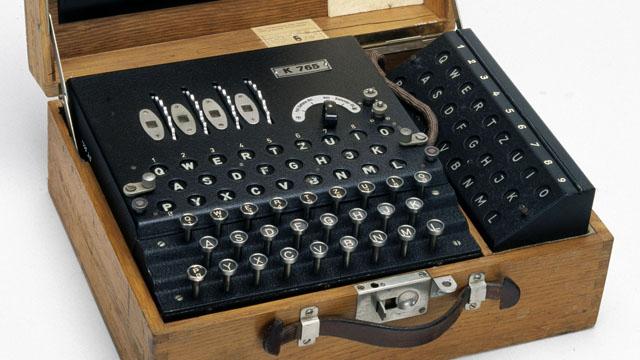

Enigma

Enigma — это полевая шифровальная машина немецкой армии, которая также использовалась многими странами как в административных, военных, так и в коммерческих целях. Она была создана в 1920 году, за 13 лет до прихода Гитлера к власти и почти за два десятилетия до ВМВ.

Enigma — это роторное оборудование, использующее ряд символов для шифрования информации, но его преимущество, в отличие от более ранних шифров, в том, что смещение алфавита не фиксировалось, а зависело от порядка расположения роторов (барабанов с символами), их текущей установки оператором, а также от электрических соединений между движущимися роторами. В результате появлялся шифрованный текст с помощью серии перестановочных преобразований, которые превышали вычислительные возможности того времени.

«Энигма»

Всем известно, что «Энигма» — это главная шифровальная машина нацистов во время II мировой войны. Строение «Энигмы» включает комбинацию электрических и механических схем. То, каким получится шифр, зависит от начальной конфигурации «Энигмы». В то же время «Энигма» автоматически меняет свою конфигурацию во время работы, шифруя одно сообщение несколькими способами на всем его протяжении.

В противовес самым простым шифрам «Энигма» давала триллионы возможных комбинаций, что делало взлом зашифрованной информации почти невозможным. В свою очередь, у нацистов на каждый день была заготовлена определенная комбинация, которую они использовали в конкретный день для передачи сообщений. Поэтому даже если «Энигма» попадала в руки противника, она никак не способствовала расшифровке сообщений без введения нужной конфигурации каждый день.

Взломать «Энигму» активно пытались в течение всей военной кампании Гитлера. В Англии в 1936 г. для этого построили один из первых вычислительных аппаратов (машина Тьюринга), ставший прообразом компьютеров в будущем. Его задачей было моделирование работы нескольких десятков «Энигм» одновременно и прогон через них перехваченных сообщений нацистов. Но даже машине Тьюринга лишь иногда удавалось взламывать сообщение.

Шифр Виженера

Данный шифр на порядок более устойчив к взлому, чем моноалфавитные, хотя представляет собой шифр простой замены текста. Однако благодаря устойчивому алгоритму долгое время считался невозможным для взлома. Первые его упоминания относятся к 16-му веку. Виженер (французский дипломат) ошибочно считается его изобретателем. Чтобы лучше разобраться, о чем идет речь, рассмотрим таблицу Виженера (квадрат Виженера, tabula recta) для русского языка.

Приступим к шифрованию фразы «Касперович смеется». Но, чтобы шифрование удалось, нужно ключевое слово — пусть им будет «пароль». Теперь начнем шифрование. Для этого запишем ключ столько раз, чтобы количество букв из него соответствовало количеству букв в шифруемой фразе, путем повтора ключа или обрезания:

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | |

| Фраза: | К | А | С | П | Е | Р | О | В | И | Ч | С | М | Е | Е | Т | С | Я |

| Ключ | П | А | Р | О | Л | Ь | П | А | Р | О | Л | Ь | П | А | Р | О | Л |

Теперь по таблице Виженера, как по координатной плоскости, ищем ячейку, которая является пересечением пар букв, и получаем: К + П = Ъ, А + А = Б, С + Р = В и т. д.

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 | 17 | |

| Шифр: | Ъ | Б | В | Ю | С | Н | Ю | Г | Щ | Ж | Э | Й | Х | Ж | Г | А | Л |

Получаем, что «касперович смеется» = «ъбвюснюгщж эйхжгал».

Взломать шифр Виженера так сложно, потому что для работы частотного анализа необходимо знать длину ключевого слова. Поэтому взлом заключается в том, чтобы наугад бросать длину ключевого слова и пытаться взломать засекреченное послание.

Следует также упомянуть, что помимо абсолютно случайного ключа может быть использована совершенно разная таблица Виженера. В данном случае квадрат Виженера состоит из построчно записанного русского алфавита со смещением на единицу. Что отсылает нас к шифру ROT1. И точно так же, как и в шифре Цезаря, смещение может быть любым. Более того, порядок букв не должен быть алфавитным. В данном случае сама таблица может быть ключом, не зная которую невозможно будет прочесть сообщение, даже зная ключ.

Расшифровка и безопасность

Как и все методы одноалфавитного шифрования, шифр сдвига не обеспечивает достаточной защиты от несанкционированного дешифрования и может быть очень легко « взломан ». Неравномерное распределение букв в естественном языке не скрывается этим типом шифрования, поэтому частотный анализ показывает эффект простой моноалфавитной замены.

На следующей диаграмме показано частотное распределение букв в более длинном тексте на немецком языке:

Как и следовало ожидать, наиболее распространенной буквой является E, за которой следуют N и I, как это обычно бывает в немецком языке. Если текст зашифрован ключом 10 (или другими словами буквой J), зашифрованный текст получается со следующим распределением частот:

Самая распространенная буква здесь — O, за которой следуют X и S. С первого взгляда видно, что немецкий «частотный диапазон» сдвинут на десять цифр назад и, следовательно, имеет ключ. Единственное требование — можно предсказать распределение знаков в исходном тексте.

Если у вас нет этой информации или если вы хотите обойтись без частотного анализа, вы также можете воспользоваться тем фактом, что с помощью шифра Цезаря возможно лишь очень небольшое количество возможных ключей. Поскольку размер ключевого пространства составляет всего 25, что соответствует «длине ключа » не более 5 бит , простой текст доступен после 25-й попытки самое позднее после его проверки. Исчерпывающий поиск ключа ( исчерпание ) может быть легко реализован с помощью шифрования Цезаря. Поскольку это также возможно без компьютера или вычислительной машины с небольшими усилиями, безопасность шифрования Цезаря основывалась не на секретности ключа, а, по существу, на секретности процедуры, и, таким образом, не соответствует постулату 19-го. Принцип века Огюста Керкхоффа .

Source code

dCode retains ownership of the online ‘Caesar Cipher’ tool source code. Except explicit open source licence (indicated CC / Creative Commons / free), any ‘Caesar Cipher’ algorithm, applet or snippet (converter, solver, encryption / decryption, encoding / decoding, ciphering / deciphering, translator), or any ‘Caesar Cipher’ function (calculate, convert, solve, decrypt / encrypt, decipher / cipher, decode / encode, translate) written in any informatic language (Python, Java, PHP, C#, Javascript, Matlab, etc.) and no data download, script, copy-paste, or API access for ‘Caesar Cipher’ will be for free, same for offline use on PC, tablet, iPhone or Android ! dCode is free and online.

Шифр Вернама

Еще до эпохи компьютеров и машин, таких как «Enigma», американский инженер разработал одноразовый код. Это был единственный шифр, который математически доказал свою полную эффективность. Проще говоря, если все правила протокола шифрования с одноразовым кодом использовались правильно, зашифрованное сообщение, даже сегодня с помощью самых мощных компьютеров, не могло быть взломано без знания ключа шифрования/дешифрования!

Если это так, то зачем нам нужны другие шифры? Здесь стоит обратить внимание «при правильном использовании». То, что данный шифр полностью эффективен и устойчив к любым атакам, не означает, что его легко внедрить

Во время холодной войны одна небольшая ошибка советского шифра дала возможность американцам расшифровать десятки тысяч страниц зашифрованных сообщений и документов, отправленных посольством СССР.

Но вернемся к идее Вернама

Шифр использует одноразовый ключ, содержащий совершенно случайный (это важно!) набор символов для кодирования сообщения определенной длины. Каждый символ сообщения закодирован другим символом

После шифрования и отправки сообщения ключ уничтожается (еще одна важная деталь), и ни одно из последующих сообщений не может быть похожим на него (в математическом смысле). Получатель, имеющий тот же ключ, расшифровывает сообщение, а затем уничтожает ключ. Любой, кто перехватит сообщение, без ключа расшифровать его не сможет.

Но недостатком такого решения является необходимость согласования между сторонами о наборе ключей, что очень непрактично. Этот шифр, благодаря своей 100%-ной эффективности, используется в узких, редко используемых и сверхсекретных каналах связи, например, для «горячей линии» между президентами Соединенных Штатов и Российской Федерации.

История и применение

Шифр Цезаря назван в честь Гая Юлия Цезаря, который использовал его с левым сдвигом на 3

Шифр Цезаря называют в честь Юлия Цезаря, который согласно «Жизни двенадцати цезарей» Светония использовал его со сдвигом 3, чтобы защищать военные сообщения. Хотя Цезарь был первым зафиксированным человеком, использующим эту схему, другие шифры подстановки, как известно, использовались и ранее.

| Если у него было что-либо конфиденциальное для передачи, то он записывал это шифром, то есть так изменял порядок букв алфавита, что нельзя было разобрать ни одно слово. Если кто-либо хотел дешифровать его и понять его значение, то он должен был подставлять четвертую букву алфавита, а именно, D, для A, и так далее, с другими буквами.Гай Светоний Транквилл Жизнь двенадцати цезарей, Книга первая, гл. 56 |

Его племянник, Август, также использовал этот шифр, но со сдвигом вправо на один, и он не повторялся к началу алфавита:

| Всякий раз, когда он записывал шифром, он записал B для A, C для B, и остальной части букв на том же самом принципе, используя AA для X.Гай Светоний Транквилл Жизнь двенадцати цезарей, Книга вторая, гл. 88 |

Есть доказательства, что Юлий Цезарь использовал также и более сложные схемы.

Неизвестно, насколько эффективным шифр Цезаря был в то время, но, вероятно, он был разумно безопасен, не в последнюю очередь благодаря тому, что большинство врагов Цезаря были неграмотными, и многие предполагали, что сообщения были написаны на неизвестном иностранном языке. Нет никаких свидетельств того времени касательно методов взлома простых шифров подстановки. Самые ранние сохранившиеся записи о частотном анализе — это работы Ал-Кинди 9-го века об открытии частотного анализа.

Шифр Цезаря со сдвигом на один используется на обратной стороне мезузы, чтобы зашифровать имена Бога. Это может быть пережитком с раннего времени, когда еврейскому народу не разрешили иметь мезузы.

В XIX веке личная секция рекламных объявлений в газетах иногда использовалась, чтобы обмениваться сообщениями, зашифрованными с использованием простых шифров. Кан (1967) описывает случаи когда любители участвовали в секретных коммуникациях, зашифрованных с использованием шифра Цезаря в «Таймс». Даже позднее, в 1915, шифр Цезаря находил применение: российская армия использовала его как замену для более сложных шифров, которые оказались слишком сложными для войск; у немецких и австрийских криптоаналитиков были лишь небольшие трудности в расшифровке этих сообщений.

Шифр Цезаря со сдвигом тринадцать также используется в алгоритме ROT13, простом методе запутывания текста, широко используемого в Usenet, и используется скорее как способ сокрытия спойлеров, чем как метод шифрования.

Шифр Виженера использует шифр Цезаря с различными сдвигами в каждой позиции в тексте; значение сдвига определяется с помощью повторяющегося ключевого слова. Если ключевое слово такое же длинное, как и сообщение, сгенерировано случайным образом, содержится в тайне и используется лишь однократно — такая схема называется схема одноразовых блокнотов — и это единственная система шифрования, для которой доказана абсолютная криптографическая стойкость.

Ключевые слова короче чем сообщение (например, «Complete Victory», используемое Конфедерацией во время гражданской войны в США), вводят циклический образец, который мог бы быть обнаружен с помощью улучшенной версии частотного анализа.

В апреле 2006 беглый босс Мафии Бернардо Провенцано был пойман в Сицилии частично из-за криптоанализа его сообщений, написанных с использованием вариации шифра Цезаря. В шифре Провенцано буквы сначала заменялись на числа — порядковые номера букв в алфавите, а уже к полученной последовательности чисел применялся шифр Цезаря — так, чтобы при сдвиге на 3 «A» была написана как «4», «B» как «5», и так далее.

Часто для удобства использования шифра Цезаря используют два насаженных на общую ось диска разного диаметра с нарисованными по краям дисков алфавитами. Изначально диски поворачиваются так, чтобы напротив каждой буквы алфавита внешнего диска находилась та же буква алфавита малого диска. Если теперь повернуть внутренний диск на несколько символов, то мы получим соответствие между символами внешнего диска и внутреннего — шифр Цезаря. Получившийся диск можно использовать как для шифрования, так и для расшифровки.

Например, если внутреннее колесо повернуть так, чтобы символу A внешнего диска соответствовал символ D внутреннего диска, то мы получим шифр со сдвигом 3 влево.